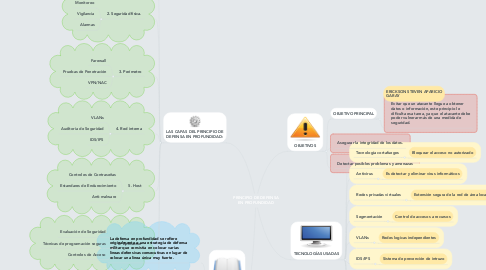

1. LAS CAPAS DEL PRINCIPIO DE DEFENSA EN PROFUNDIDAD:

1.1. 1. Políticas, procedimientos, concientización.

1.1.1. Politica de seguridad de la información

1.1.2. Organización de seguridad

1.1.3. Procedimientos y Estándares

1.2. 2. Seguridad física.

1.2.1. Monitoreo

1.2.2. Vigilancia

1.2.3. Alarmas

1.3. 3. Perímetro

1.3.1. Farewall

1.3.2. Pruebas de Penetración

1.3.3. VPN/NAC

1.4. 4. Red interna

1.4.1. VLANs

1.4.2. Auditoria de Seguridad

1.4.3. IDS/IPS

1.5. 5. Host

1.5.1. Controles de Contraseñas

1.5.2. Estandares de Endurecimiento

1.5.3. Anti-malware

1.6. 6. Aplicación

1.6.1. Evaluación de Seguridad

1.6.2. Técnicas de programación seguras

1.6.3. Controles de Acceso

1.7. 7. Datos

1.7.1. Encriptación

1.7.2. Clasificación

1.7.3. ACLs

2. DEFINICIONES:

2.1. La defensa en profundidad se refiere originalmente a una estrategia de defensa militar que consistía en colocar varias líneas defensivas consecutivas en lugar de colocar una línea única muy fuerte.

2.2. En seguridad informática se trata de un modelo que pretende aplicar controles de seguridad para proteger los datos o información en diferentes capas.

3. OBJETIVOS

3.1. OBJETIVO PRINCIPAL

3.1.1. Evitar que un atacante llegue a obtener datos o información, este principio le dificulta esa tarea, ya que el atacante debe poder vulnerar más de una medida de seguridad.

3.2. Asegurar la integridad de los datos.

3.3. Detectar posibles problemas y amenazas

4. TECNOLOGÍAS USADAS

4.1. Tecnología cortafuegos

4.1.1. Bloquear el acceso no autorizado

4.2. Antivirus

4.2.1. Es detectar y eliminar virus informáticos

4.3. Redes privadas virtuales

4.3.1. Extensión segura de la red de área local

4.4. Segmentación

4.4.1. Control de accesos a recursos

4.5. VLANs

4.5.1. Redes logicas independientes

4.6. IDS/IPS

4.6.1. Sistema de prevención de intruzo

4.7. Sistema de prevención de intruso

4.7.1. Control de acceso

4.8. Servidor Proxy

4.8.1. Intermedario entre conexiones cliente/servidor.

4.9. VPNs

4.9.1. Extensión segura de red del area loca