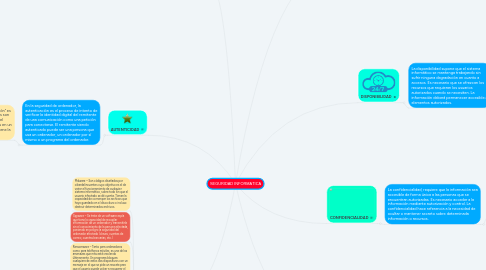

1. PRIVACIDAD

1.1. La privacidad en Internet se refiere al control de la información que posee un determinado usuario que se conecta a la red, interactuando con diversos servicios en línea en los que intercambia datos durante la navegación. Implica el derecho o el mandato a la privacidad personal con respecto al almacenamiento, la reutilización, la provisión a terceros y la exhibición de información a través de Internet.

1.1.1. Tecnología para evitar la privacidad

1.1.1.1. Cortafuegos (Firewall): Dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar, descifrar, el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios.

1.1.1.2. Sistemas de autentificación de usuarios: Tecnología jerarquica implementada por Microsoft que apunta a mejorar la seguridad de Windows mediante la limitación para realizar cambios en el equipo para usuarios sin privilegios suficientes, siendo el usuario administrador el autorizado para realizar cualquier tipo de cambio.

1.1.1.3. Detección de intrusos: Programa de detección de accesos no autorizados a un computador o a una red.

1.1.1.4. Antivirus: Programas que buscan prevenir, detectar y eliminar virus informáticos.

1.1.1.5. TLS: Protocolo criptográfico que proporciona comunicaciones seguras por una red, comúnmente Internet.

1.1.1.6. Autentificación mediante patrones biométricos: Estudio automático para el reconocimiento único de humanos basados en uno o más rasgos conductuales o rasgos físicos intrínsecos.

1.1.1.7. VPN: Tecnología de red de computadoras que permite una extensión segura de la red de área local (LAN) sobre una red pública o no controlada como Internet.

1.1.1.8. Informática forense: Aplicación de técnicas científicas y analíticas especializadas a infraestructura tecnológica que permiten identificar, preservar, analizar y presentar datos que sean válidos dentro de un proceso legal.

1.1.1.9. Recuperación de datos: Ciencia de la búsqueda de información en documentos electrónicos y cualquier tipo de colección documental digital, encargada de la búsqueda dentro de éstos mismos, búsqueda de metadatos que describan documentos, o también la búsqueda en bases de datos relacionales.

2. AUTENTICIDAD

2.1. En la seguridad de ordenador, la autenticación es el proceso de intento de verificar la identidad digital del remitente de una comunicación como una petición para conectarse. El remitente siendo autenticado puede ser una persona que usa un ordenador, un ordenador por sí mismo o un programa del ordenador.

2.1.1. En un web de confianza, "autenticación" es un modo de asegurar que los usuarios son quien ellos dicen que ellos son - que el usuario que intenta realizar funciones en un sistema es de hecho el usuario que tiene la autorización para hacer así.

3. AMENAZAS

3.1. Malware – Son códigos diseñados por ciberdelincuentes cuyo objetivo es el de variar el funcionamiento de cualquier sistema informático, sobre todo sin que el usuario infectado se dé cuenta. Tienen la capacidad de corromper los archivos que haya guardado en el disco duro o incluso destruir determinados archivos.

3.2. Spyware – Se trata de un software espía que tiene la capacidad de recopilar información de un ordenador y transmitirla sin el conocimiento de la persona afectada, poniendo en peligro la seguridad del ordenador afectado (claves, cuentas de correo, cuentas bancarias, etc.)

3.3. Ransomware – Tanto para ordenadores como para teléfonos móviles, es una de las amenazas que más está creciendo últimamente. Un programa bloquea cualquiera de estos dos dispositivos con un mensaje en el que se pide un rescate para que el usuario pueda volver a recuperar el control. Se le exige un rescate en Bitcoin para que no pueda ser rastreada la persona o personas que han lanzado esta amenaza.

3.4. Phishing – Es otra de las grandes amenazas actuales y llega mediante correo electrónico. Mediante ingeniería social o con webs que simulan a la perfección ser webs auténticas se consigue adquirir información confidencial de forma fraudulenta.

3.5. Troyanos – En este caso, se trata de un programa que cuando se ejecuta, proporciona al atacante la capacidad de controlar el equipo infectado de forma remota y en muchas ocasiones sin el conocimiento del usuario.

3.6. Gusanos – Pueden replicarse bajo mil y una formas diferentes en nuestro sistema, y hacer que desde nuestro ordenador se envíe un gran número de copias de sí mismo a muchos otros equipos mediante el correo electrónico a nuestros contactos y éstos a los suyos, convirtiéndose en una seria amenaza.

3.7. Backdoor o puerta trasera – En ocasiones, algunos programadores maliciosos dejan una puerta trasera para así poder evitar los sistemas de seguridad de acceso para poder acceder al sistema con total comodidad y sin conocimiento de los usuarios.

4. CONFIDENCIALIDAD

4.1. La confidencialidad, requiere que la información sea accesible de forma única a las personas que se encuentran autorizadas. Es necesario acceder a la información mediante autorización y control. La confidencialidad hace referencia a la necesidad de ocultar o mantener secreto sobre determinada información o recursos.

4.1.1. Un ejemplo típico de mecanismo que garantice la confidencialidad es la Criptografía, cuyo objetivo es cifrar o encriptar los datos para que resulten incomprensibles a aquellos usuarios que no disponen de los permisos suficientes.

5. DISPONIBILIDAD

5.1. La disponibilidad supone que el sistema informático se mantenga trabajando sin sufrir ninguna degradación en cuanto a accesos. Es necesario que se ofrezcan los recursos que requieran los usuarios autorizados cuando se necesiten. La información deberá permanecer accesible a elementos autorizados.

5.1.1. Accesibilidad: El término de disponibilidad del sistema se refiere a la capacidad de garantizar el acceso a personas autorizadas a los procesos, servicios y datos de los que dispone la empresa. Así, el profesional debe encargarse de poner en marcha sistemas que ayuden a conseguir este fin sin poner en riesgo la seguridad de la información.

5.1.2. Prevención: en el término de disponibilidad también se engloba este concepto, que se refiere a la integración de diferentes mecanismos que ayuden a evitar un ataque de denegación del servicio. Este ataque se produce por parte de terceras personas o entidades y provoca que el sistema de accesibilidad que se puso en marcha con anterioridad falle, es decir, que los usuarios legítimos no puedan acceder a los equipos o a información determinada. En este caso, lo mejor es la prevención, diseñando protocolos que impidan esta clase de ataques y creando estrategias de solución si se produjesen y fuera necesario utilizarlas.

5.1.3. Seguridad: Como te podrás imaginar, el acceso al servicio por parte de personas legítimas tiene que estar garantizado con unos protocolos de seguridad determinados que dependerán de las necesidades de la empresa y del profesional que los implemente, pero son necesarios para evitar la entrada de intrusos al sistema.

6. INTEGRIDAD

6.1. La integridad, supone que la información se mantenga inalterada ante accidentes o intentos maliciosos. Sólo se podrá modificar la información mediante autorización.El objetivo de la integridad es prevenir modificaciones no autorizadas de la información.

6.1.1. Integridad de la entidad

6.1.2. Integridad referencial

6.1.3. Integridad de dominio

6.1.4. Integridad definida por el usuario

7. NO REPUDIACIÓN

7.1. Este objetivo garantiza la participación de las partes en una comunicación. En toda comunicación, existe un emisor y un receptor, por lo que podemos distinguir dos tipos de no repudio

7.1.1. a) No repudio en origen: garantiza que la persona que envía el mensaje no puede negar que es el emisor del mismo, ya que el receptor tendrá pruebas del envío.

7.1.2. b) No repudio en destino: El receptor no puede negar que recibió el mensaje, porque el emisor tiene pruebas de la recepción del mismo.