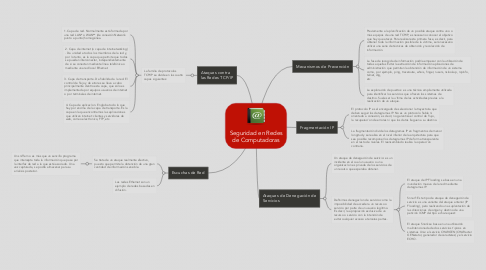

1. Ataques contra las Redes TCP/IP

1.1. La familia de protocolos TCP/IP se divide en las cuatro capas siguientes:

1.1.1. 1. Capa de red. Normalmente está formada por una red LAN* o WAN** (de conexión Network. punto a punto) homogénea.

1.1.2. 2. Capa de internet (o capa de internetworking) . Da unidad a todos los miembros de la red y, por lo tanto, es la capa que permite que todos se puedan interconectar, independientemente de si se conectan mediante línea telefónica o mediante una red local Ethernet.

1.1.3. 3. Capa de transporte. Da fiabilidad a la red. El control de flujo y de errores se lleva a cabo principalmente dentro esta capa, que sólo es implementada por equipos usuarios de internet o por terminales de internet.

1.1.4. 4. Capa de aplicaci´on. Engloba todo lo que hay por encima de la capa de transporte. Es la capa en la que encontramos las aplicaciones que utilizan internet: clientes y servidores de web, correo electr´onico, FTP, etc.

2. Escuchas de Red

2.1. Se trata de un ataque realmente efectivo, puesto que permite la obtención de una gran cantidad de información sensible.

2.1.1. Un sniffer no es más que un sencillo programa que intercepta toda la información que pase por la interfaz de red a la que esté asociado. Una vez capturada, se podrá almacenar para su an´alisis posterior.

2.2. Las redes Ethernet son un ejemplo de redes basadas en difusión.

3. Mecanismos de Prevención

3.1. Previamente a la planificación de un posible ataque contra uno o más equipos de una red TCP/IP, es necesario conocer el objetivo que hay que atacar. Para realizar esta primera fase, es decir, para obtener toda la información posible de la víctima, será necesario utilizar una serie de técnicas de obtención y recolección de información.

3.2. La fase de recogida de información podría empezar con la utilización de todas aquellas Evitar la extracción de información aplicaciones de administración que permitan la obtención de información de un sistema como, por ejemplo, ping, traceroute, whois, finger, rusers, nslookup, rcpinfo, telnet, dig, etc.

3.3. La exploración de puertos: es una técnica ampliamente utilizada para identificar los servicios que ofrecen los sistemas de destino. Suele ser la u´ltima de las actividades previas a la realización de un ataque.

4. Fragmentación IP

4.1. El protocolo IP es el encargado de seleccionar la trayectoria que deben seguir los datagramas IP. No es un protocolo fiable ni orientado a conexión, es decir, no garantiza el control de flujo, la recuperaci´on de errores ni que los datos lleguen a su destino.

4.2. La fragmentación divide los datagramas IP en fragmentos de menor longitud y se realiza en el nivel inferior de la arquitectura para que sea posible recomponer los datagramas IP de forma transparente en el resto de niveles. El reensamblado realiza la operaci´on contraria.

5. Ataques de Denegación de Servicios

5.1. Un ataque de denegación de servicio: es un incidente en el cual un usuario o una organizaci´on es privada de los servicios de un recurso que esperaba obtener.

5.2. Definimos denegaci´on de servicio como la imposibilidad de acceder a un recurso o servicio por parte de un usuario legítimo. Es decir, la apropiación exclusiva de un recurso o servicio con la intención de evitar cualquier acceso a terceras partes.

5.2.1. El ataque de IP Flooding se basa en una inundación masiva de la red mediante datagramas IP.

5.2.2. Snnurf: Este tipo de ataque de denegación de servicio es una variante del ataque anterior (IP Flooding), pero realizando una suplantación de las direcciones de origen y destino de una petición ICMP del tipo echo-request:

5.2.3. El ataque Snork se basa en una utilización malintencionada de dos servicios t´ıpicos en sistemas Unix: el servicio CHARGEN (CHARacter GENerator, generador de caracteres) y el servicio ECHO.