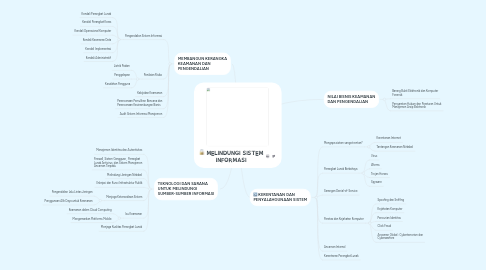

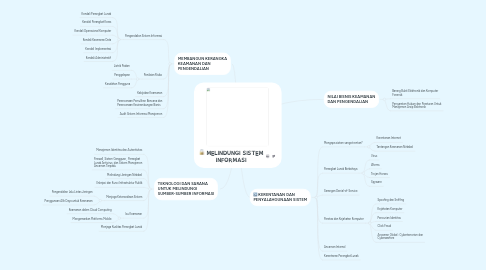

MELINDUNGI SISTEM INFORMASI

by Risa Ayu Saputri

1. KERENTANAN DAN PENYALAHGUNAAN SISTEM

1.1. Mengapa sistem sangat rentan?

1.1.1. Kerentanan Internet

1.1.2. Tantangan Keamanan Nirkabel

1.2. Perangkat Lunak Berbahaya

1.2.1. Virus

1.2.2. Worms

1.2.3. Trojan Horses

1.2.4. Spyware

1.3. Serangan Denial-of-Service

1.4. Peretas dan Kejahatan Komputer

1.4.1. Spoofing dan Sniffing

1.4.2. Kejahatan Komputer

1.4.3. Pencurian Identitas

1.4.4. Click Fraud

1.4.5. Ancaman Global : Cyberterrorism dan Cyberwarfare

1.5. Ancaman Internal

1.6. Kerentanan Perangkat Lunak

2. NILAI BISNIS KEAMANAN DAN PENGENDALIAN

2.1. Barang Bukti Elektronik dan Komputer Forensik

2.2. Persyaratan Hukum dan Peraturan Untuk Manajemen Arsip Elektronik

3. MEMBANGUN KERANGKA KEAMANAN DAN PENGENDALIAN

3.1. Pengendalian Sistem Informasi

3.1.1. Kendali Perangkat Lunak

3.1.2. Kendali Perangkat Keras

3.1.3. Kendali Operasional Komputer

3.1.4. Kendali Keamanan Data

3.1.5. Kendali Implementasi

3.1.6. Kendali Administratif

3.2. Penilaian Risiko

3.2.1. Listrik Padam

3.2.2. Penggelapan

3.2.3. Kesalahan Pengguna

3.3. Kebijakan Keamanan

3.4. Perencanaan Pemulihan Bencana dan Perencanaan Kesinambungan Bisnis

3.5. Audit Sistem Informasi Manajemen

4. TEKNOLOGI DAN SARANA UNTUK MELINDUNGI SUMBER-SUMBER INFORMASI

4.1. Manajemen Identitas dan Autentisitas

4.2. Firewall, Sistem Gangguan, Perangkat Lunak Antivirus, dan Sistem Manajemen Ancaman Terpadu

4.3. Melindungi Jaringan Nirkabel

4.4. Enkripsi dan Kunci Infrastruktur Publik

4.5. Menjaga Ketersediaan Sistem

4.5.1. Pengendalian Lalu Lintas Jaringan

4.5.2. Penggunaan Alih Daya untuk Keamanan

4.6. Isu Keamanan

4.6.1. Keamanan dalam Cloud Computing

4.6.2. Mengamankan Platforms Mobile