1. Interrupciones no planificadas en TI y telecomunicaciones

1.1. Plan de Continuidad del Negocio

1.1.1. Es un documento claro, conciso y detallado que especifica cómo deben actuar las personas y departamentos de la empresa (no solo IT), para responder ante una situación crítica de modo que el impacto para la empresa sea el menor posible para la empresa que apegue al plan.

1.2. Tipos de amenazas

1.3. Desastres naturalez

1.3.1. • Mal clima • Terremotos • Inundaciones

1.4. Accidentales

1.4.1. • Fallas Tecnológicas • Fallas de estructura física • Explosiones • Incendios

1.5. Intencionales

1.5.1. • Violación a datos • Borrado de datos tecnológicos • Ataques • Virus • Malwares • Perdida de la información

2. Ciberataques

2.1. Es un conjunto de acciones dirigidas contra sistemas de información, bases de datos o redes computacionales, esto con el objetivo de perjudicar a la empresa, instituciones o personas.

2.2. Los mas comunes son

2.3. Advanced Persistent Threats (APTs)

2.3.1. En español significa amenaza avanzada y persistente, los hackers dedican mucho tiempo, recursos y esfuerzos para lograr penetrar la seguridad de un sistema en la empresa

2.4. Malware

2.4.1. Programa malicioso con el objetivo de infiltrarse en un objetivo pc en específico para que realice daños sin nuestro conocimiento.

2.4.1.1. Los más típicos son: • Virus clásicos. • Gusanos de red. • Caballos de Troya. • Backdoor. • Drive by Download. • Rootkits. • Adware. • Spam. • Pop Up. • Spyware. • Keylogger. • Stealer. • Dialer. • Exploit. • Phishing. • Riskware.

2.5. Ataques DDos

2.5.1. Es un tipo de ataque DoS en el que se utilizan varios sistemas secuestrados para atacar al sistema objetivo.

2.5.1.1. Tipos más comunes de ataques DDoS: • Syn Flood • Connection Flood • ICMP Flood • UDP Flood

3. Brechas de datos

3.1. Una brecha de datos en la empresa es un incidente el cual le permite a un atacante o varios poseer acceso no autorizado de los datos informáticos, aplicaciones, redes procesos de la empresa entre otras cosas.

3.2. Clasificación

3.2.1. Un exploit ataca una vulnerabilidad que detecte dentro del sistema.

3.2.2. La vulnerabilidad de las contraseñas de usuarios.

3.2.3. Los ataques a través de correos electrónicos “envenenados” con malware.

3.2.4. Los sitios web de carácter fraudulento que realizan descargas ocultas de virus.

3.2.5. Ataques de ingeniería social.

4. Malas condiciones climatológicas

4.1. Entre los tipos de condiciones que perjudican la seguridad informática de la empresa juega un rol lo cuales son las malas condiciones climatológicas, porque afecta de manera que es algo que no se puede dar una contingencia al 100% de las condiciones que presenten.

5. Interrupción del suministro de red.

5.1. Las interrupciones de red se definen como la pérdida total de tensión o corriente y puede ser clasificada según la duración de esta

5.1.1. • Instantánea: 0.5 a 30 ciclos. • Momentánea: 30 ciclos a 2 segundos. • Temporal: 2 segundos a 2 minutos. • Sostenida: mayor de 2 minutos.

6. Fuego

6.1. Los incendios dentro de las empresas son muy comúnmente causados por el mal uso de equipo eléctrico y a la manipulación incorrecta de sustancias inflamables

6.2. Puntos que se deben tener en cuenta para evitar o estar preparado frente a un incendio:

6.2.1. • Tener siempre un extintor. • Mantener espacios ventilados. • Señalizar espacios de trabajo.

7. Incidentes de seguridad

7.1. Significa que algún tercero ha intentado acceder a dicha información, se detectó y se eliminó la amenaza dentro del sistema.

7.2. Como detectar incidentes de seguridad.

7.2.1. • Comportamiento inusual de cuentas de usuario privilegiadas. • Empleados no autorizados que intentan acceder a servidores y datos. • Anomalías en el tráfico de red de salida. • Tráfico enviado hacia o desde lugares desconocidos. • Consumo excesivo de los recursos. • Cambios en la configuración. • Archivos ocultos. • Cambios inesperados. • Entradas de registro sospechosas.

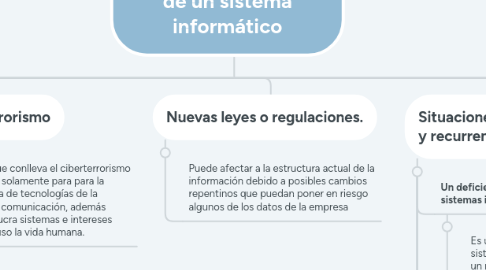

8. Actos de terrorismo

8.1. Los riesgos que conlleva el ciberterrorismo son altos y no solamente para para la infraestructura de tecnologías de la información y comunicación, además también involucra sistemas e intereses jurídicos, incluso la vida humana.

9. Nuevas leyes o regulaciones.

9.1. Puede afectar a la estructura actual de la información debido a posibles cambios repentinos que puedan poner en riesgo algunos de los datos de la empresa

10. Situaciones de peligro frecuentes y recurrentes

10.1. Un deficiente control de acceso a los sistemas informáticos

10.1.1. Es una forma de seguridad física en un sistema, quién tiene acceso a un área en un momento dado.

10.2. Existencia de vulnerabilidades web.

10.2.1. • Clickjacking • Cross Site Scripting (XSS) • Falsificación de solicitudes entre sitios / CSRF • Ejecución remota de código • Inclusión de archivos locales (LFI) e inclusión de archivos remotos (RFI) • Ataque de inyección SQL • Vulnerabilidad de redirección de URL

10.3. Falta de formación y concienciación entre los trabajadores.

10.3.1. La mayoría de los empleados no tienen conciencia sobre las amenazas de seguridad más conocidas, sólo unos pocos consideran que en sus manos también está la responsabilidad de cuidar los datos, mientras que un 12% cree que las medidas de seguridad frenan la innovación.

10.4. Procesos de gestión ante incidentes de seguridad ineficaces o mal planteados.

10.5. Problemas de adaptación a los cambios regulatorios y normativos.

10.6. Inexistencia o insuficiente control del acceso a la red de los usuarios internos y terceros, tales como proveedores o invitados a la red corporativa.

10.6.1. El control de acceso debe comprender un conjunto de medidas y procedimientos adoptados por la organización o por el software y sistemas utilizados.

10.7. Fugas de información.

10.7.1. Incidente que pone una cantidad de datos a una persona ajena a la organización o empresa, ya sea información confidencial y que solo debería estar disponible solamente para los integrantes de la organización o empresa o para un grupo reducido.

10.8. Existencia de vulnerabilidades en los filtros informativos que provocan fraudes y robos de información.

10.8.1. • Deficiente control de accesos a las aplicaciones. • Existencia de vulnerabilidades web. • Falta de formación y concienciación. • Existencia de cambios regulatorios. • Control de acceso a la red. • Fugas, fraudes y robo de información.

10.9. Uso de software inseguro.

10.9.1. Comúnmente los programas que se ofrecen sin costo para los usuarios suelen estar infectados con algún tipo de malware o spyware

10.10. Falta de planificación en la continuidad de negocio.

10.10.1. Puede generar problemas a mediano y largo plazo ante desastres, por remotos que parezcan y por poca probabilidad de que estos sucedan.