1. Codigo

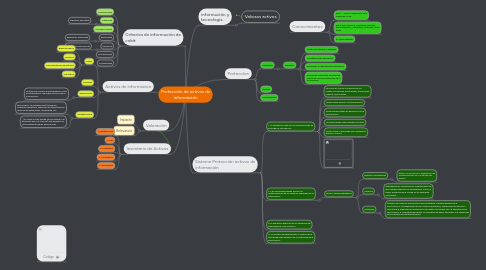

2. Criterios de información de cobit

2.1. Disponibilidad

2.2. Integridad

2.2.1. Precisión, exactitud

2.3. Confidencialidad

2.4. Efectividad

2.4.1. Relevante, pertinente

2.5. Eficiencia

2.5.1. óptimo uso de recursos

2.6. Cumplimiento

2.7. Confiabilidad

3. Valoración

3.1. Impacto

3.2. Relevancia

4. Activos de informacion

4.1. Datos

4.1.1. Bases de datos

4.1.2. Ficheros

4.1.3. Documentación del sistema

4.1.4. Contratos

4.2. Personas

4.3. Aplicaciones

4.3.1. sistemas de usuario automatizados como procedimientos manuales que procesan información

4.4. Infraestructura

4.4.1. tecnología y las instalaciones (hardware, sistemas operativos, sistemas de administración de base de datos,redes, multimedia, etc

4.4.2. ., así como el sitio donde se encuentran y el ambiente que los soporta) que permiten el procesamiento de las aplicaciones.

5. Inventario de Activos

5.1. 1. Identificación

5.2. 2. Tipo

5.3. 3. Propietario

5.4. 4. Localización

5.5. 5. Descripción

6. Sistema Protección activos de información

6.1. 1. La obligación legal de las organizaciones de proteger la información

6.1.1. La forma en la cual la información es creada, procesada, almacenada, transmitida, usada y comunicada

6.1.2. ¿Quién tiene acceso a la información?

6.1.3. ¿Qué pueden hacer las personas con la información?

6.1.4. ¿Cuánto tiempo éstas tendrán acceso?

6.1.5. ¿Quién tiene la autoridad para cambiar el acceso y cómo?

6.1.6. p

6.2. 2. Las responsabilidades frente a la materialización de las fallas de seguridad de la información

6.2.1. Roles y responsabilidades

6.2.1.1. Dueños o propietarios

6.2.1.1.1. crean la información y establecen las condiciones de uso y custodia del mismo

6.2.1.2. Usuarios

6.2.1.2.1. Atendiendo las condiciones y característica de uso establecidas por sus propietarios, sacan el mejor provecho de la misma en un ambiente controlado

6.2.1.3. Custodios

6.2.1.3.1. Definen los medios y mecanismos para mantener la disponibilidad de la información y la trazabilidad de los accesos requeridos, asegurando en tiempo y forma que la organización minimizará los riesgos asociados con: la obsolescencia tecnológica, la compatibilidad entre los formatos de datos utilizados y la integridad de los medios de almacenamiento.

6.3. 3. El desarrollo efectivo de un programa de seguridad de la información

6.4. 4. Un modelo de seguimiento y control de la efectividad del gobierno de la seguridad de la información

7. Proteccíon

7.1. Amenazas

7.1.1. ejemplos

7.1.1.1. Auditorías internas y externas,

7.1.1.2. investigaciones periódicas.

7.1.1.3. Revisiones y seguimientos periódicos,

7.1.1.4. Análisis de referentes de industria frente las fallas de seguridad de la información