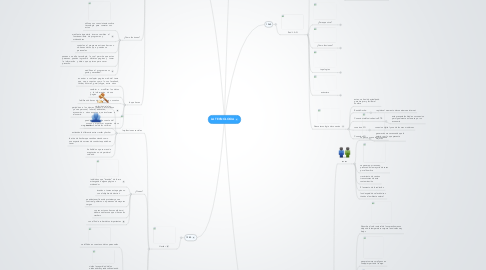

1. 1980

1.1. Cracker

1.1.1. implicaciones sociales

1.1.1.1. perdida de valores y de la etica cada vez mas proyectados en la sociedad actual.

1.1.1.2. Daña la reputacion de un individuo frente de la sociedad

1.1.1.3. Puede bloquear multiples bloqueos de cuentas

1.1.1.4. puede causar cancelaciones de paginas intervenidas por los crackers

1.1.1.5. hacer sentir mal a una persona llevándola a la depresión

1.1.1.6. la sociedad no crea en todas las cosas que anuncia el estado

1.1.2. ¿Que son?

1.1.2.1. Es alguien que desarrolla y modifica nuevas actualizaciones a un programa determinado de una computadora

1.1.2.2. personas pueden tener fines de protestar ya sea contra el gobierno o a personas de mayores cargos

1.1.2.3. los hackers para que se entienda que ellos, con sus actos no buscan afertar ni dañar a nadie cosa que si hacen los crackers

1.1.2.4. El cracker se infiltra en paginas, ordenadores, bases de datos con el fin de perjudicar, dañar y/o suplantar alguna persona

1.1.2.5. estas personas cuentan con un gran conocimiento de ciencia y tegnologia

1.1.3. ¿Como funcionan?

1.1.3.1. utilizan sus conocimientos sobre tecnología para cometer sus actos

1.1.3.2. mediante ingeniería inversa cambien el funcionamiento de programas y ordenadores

1.1.3.3. controlan el programa extraen borran o obtienen datos que pueden se personales

1.1.3.4. poseen una alta tecnología, la cual permite que estas personas puedan ingresar a distintas paginas y tomar la información y datos que quieran para sacar provecho

1.1.3.5. modifican el programa a su gusto y necesidad.

1.1.4. lo que hacen

1.1.4.1. es entrar a cualquier pagina web del tema que sea, a cuentas como lo son facebook, twitter, hotmail, gmail, skype, entre otros

1.1.4.2. cambiar o modificar los datos y la informacion de una pagina

1.1.4.3. falsificando claves de los distintos usuarios

1.1.4.4. perjudican a los demas robando informacion ya sea personal, laboral, educativo, economico u otros asuntos que involucran a el usuario

1.1.4.5. pueden entrar a la cuenta del usuario y modificar aspectos de su cuenta

2. 1980

2.1. Hacker

2.1.1. Implicaciones sociales

2.1.1.1. violación de la ley

2.1.1.2. marginación social de las victimas

2.1.1.3. entiendan la diferencia entre cracker y hacker

2.1.1.4. la etica de hacker que vendrian siendo como una especie de normas de conducta que deben tener

2.1.1.5. ha habido un poco mas de aceptacion no sin perder el cuidado

2.1.2. ¿Que es?

2.1.2.1. individuos que “invaden” de forma arriesgada a alguna página u ordenador

2.1.2.2. invaden o toman esta pagina no con el objetivo de destruir

2.1.2.3. pueden tener fines de protestar ya sea contra el gobierno o a personas de mayores cargos

2.1.2.4. con sus actos no buscan afertar ni dañar a nadie cosa que si hacen los crackers

2.1.2.5. con el fin de robar datos importantes

2.1.3. ¿Como funciona?

2.1.3.1. se infiltrán en cuentas o datos personales

2.1.3.2. violan la seguridad de los ordenadores y redes obteniendo informacion

2.1.3.3. utilizan programas especializados para infiltrarse

2.1.3.4. bloquean y toman paginas gracias a programas que manejan en forman de códigos,

2.1.3.5. no dejar entrar al usuario e infiltrándose en su cuenta o datos personales llegando a suplantar al usuario

2.1.4. Lo que hace

2.1.4.1. roban datos importantes ya sean personales, laborales o de interés público

2.1.4.2. entran y violan la seguridad de los ordenadores recogiendo o copiando asi informacion

2.1.4.3. se introducen en computadoras para ayudar asi al gobierno

2.1.4.4. utilizan sus habilidades para el beneficio de la comunidad

2.1.4.5. trabajan por el bienestar comun y es muy frecuente encontrarlos al servicio del estado.

3. 1960

3.1. Red L.A.N

3.1.1. ¿Que es?

3.1.1.1. conglomerado de ordenadores o computadoras en un lugar especifico

3.1.1.2. Las siglas LAN significan (local area network).

3.1.1.3. es un medio de comunicación privado que permite la interacción entre ordenadores sin importar la distancia a la que se encuentren

3.1.1.4. unión de varios computadores los cuales pueden interactuar en cualquier pagina

3.1.1.5. este usuario puede elegir con quien se comunica e interactua y por cual pagina o cuenta lo hará.

3.1.2. ¿Para que sirve?

3.1.2.1. permite enviar, compartir y recibir información

3.1.2.2. interactuar en cualquier pagina

3.1.2.3. comparte, envia, guarda y recibe distinta información requerida y deseada por el usuario

3.1.2.4. permite comunicarnos y ampliar la interaccion entre todos los países del mundo.

3.1.2.5. facilitarnos el acseso a informacion de forma rapida, veridica y sencilla

3.1.3. ¿Como funcionan?

3.1.3.1. funciona uniendo todos los dispositivos inteligentes en una sola red.

3.1.3.2. trabaja teniendo un punto central de conexión

3.1.3.3. por medio de una red de wi-fi que permite la conexion a una web

3.1.3.4. pueden conectar tambien distintos telefonos moviles y dispositivos electronicos.

3.1.3.5. entralaza y permite la interaccion de distintos ordenadores o computadores en una sola red

3.1.4. topologias

3.1.4.1. Tipologia estrellas

3.1.4.1.1. lleva mas tiempo activa

3.1.4.1.2. tiene un punto o nodo central que permite conectar todos los oredenadores,

3.1.4.1.3. esta por ende tiene forma de de estrellla

3.1.4.2. Tipologia Bus

3.1.4.2.1. no posee un eje o punto central

3.1.4.2.2. conecta a los ordenadores de forma lineal

3.1.4.2.3. finalizar una red dispositivos llamados terminadores para prevenir que la red o señal no se rebote.

3.1.4.3. Tipologia Anillo

3.1.4.3.1. forman un circulo o una cadena

3.1.4.3.2. la red circule por todos los dispositivos conectados.

3.1.4.4. Tipologia de Arbol

3.1.4.4.1. empieza por uno y asi van aumentando hasta legar a el final o a la "raiz"

3.1.4.4.2. una red pueden dividirse en diferentes ramificaciones

3.1.5. estructura

3.1.5.1. La estructura de la red LAN se puede dividir en elementos fisicos, electricos y logicos

3.1.5.2. fisicos y los electricos

3.1.5.2.1. son los dispositivos lo que son los cableados de cada uno de ellos y la modificacion del sofware y el control de ellos

3.1.5.2.2. la logica

3.1.5.3. permite que funcione de modo correcto

3.1.5.4. no posea ningun el error al ligar a conectar los diferentes ordenadores

3.1.5.5. red se necesitan de medios fisicos como lo son los computadores, impresoras, y diferentes aparatos

3.1.6. Nueva tecnologia de conexion

3.1.6.1. estas, se han ido actualizado para mejorar y facilitar al hombre

3.1.6.2. Banda Ancha:

3.1.6.2.1. rapides al momento de conectarse a internet

3.1.6.3. Conexion telefonica basica RTB

3.1.6.3.1. esta presenta lentitud en su conexion pero igualmente es famosa por su economia

3.1.6.4. conexion 3G

3.1.6.4.1. conexion digital y una de las mas modernas

3.1.6.5. Conexion 4G

3.1.6.5.1. generacion mas avanzada que la anterior por lo que presenta mejoras

4. 1980-1990

4.1. contaminacion electrica y magnetica

4.1.1. causas

4.1.1.1. La pesca y caza indiscriminada

4.1.1.2. se genera por razones, provocadas la mayoría de veces por el hombre

4.1.1.3. crecimiento de centros transmisores de esta contaminación

4.1.1.4. El aumento de la radiación

4.1.1.5. los desperdicios electrónicos tirados al ambiente natural

4.1.2. enfermedades

4.1.2.1. Absorbe el calor natural de los seres humanos dejando la temperatura corporal en niveles muy bajos

4.1.2.2. genera tumores malignos en cualquier parte del cuerpo

4.1.2.3. baja las defensas del cuerpo

4.1.2.4. Produce cambios en el temperamento y el comportamiento de las personas.

4.1.2.5. En personas embarazadas puede verse afectado el niño

4.1.2.6. arritmias cardiacas

4.1.3. Prevencion

4.1.3.1. Es nesesario ver si se encuentran antenas de comunicacion

4.1.3.2. evitar tener dispocitivos electronicos conectados cerca a donde permaneces mayor tiempo

4.1.3.3. no duerma con dispositivos electronicos cerca a usted

4.1.3.4. evite el uso de celulares o dispositivos moviles

4.1.3.5. controle la red electrica de su casa para evitar la radiacion

4.1.3.6. desconecte todos los aparatos que no este utilizando

4.1.4. consecuencias

4.1.4.1. el deterioro, la alteración y el daño en general del medio

4.1.4.2. produce enfermedades a las generaciones futuras

4.1.4.3. En el ser humano produce bajas en la defensa del cuerpo

4.1.4.4. es dañino en caso de embarazo para el bebe

4.1.4.5. cambios de humor bastante fuertes

4.1.4.6. Cancer

5. deepnet

5.1. ¿Que son?

5.1.1. paginas de Internet que no se encuentran a simple vista de cualquiera

5.1.2. se encuentran ocultas, son invisibles para la mayoría de los usuarios.

5.1.3. Deepnet es el nombre que se le da en ingles a estas paginas.

5.1.4. para ingresar a ellas es necesario buscar muy ampliamente y sijilosamente

5.1.5. uncionan como paginas normalmente ilegales

5.2. ¿Como funciona?

5.2.1. lo motores de búsqueda normales, los que diariamente utilizamos, no son capaces de encontrar dichas pagina

5.2.2. se practican actividades en contra de la ley

5.2.3. para entrar se necesita se un experto en ciencia y tecnología ademas de motores de búsqueda

5.2.4. para acceder se necesitan de codigos especiales que los dueños de estas paginas han creado

5.2.5. Estas paginas funcionan con distintos navegadores no tan reconocidos

5.3. ¿Para que sirven?

5.3.1. para comunicar muchas mafias, comercios de drogas y armas

5.3.2. sirve para enviar y recibir informacion ilegal la cual hace un daño muy grande a la sociedad

5.3.3. esta web es manejado como un mercado negro

5.3.4. tiene un uso muy importante para los diferentes mercados ilegales que se presentan en el mundo

5.3.5. acciones ilegales, les ayuda dándoles o proporcionandoles propaganda y a conseguir dinero

5.4. ¿Que tecnología utilizan?

5.4.1. las personas que manejan esta web tienen que tener un grado muy alto de desarrollo en su tecnologia

5.4.2. deben posser equipos muy avanzados con una plataforma muy segura y resistente para tener tanta informacion

5.4.3. deben tener varios equipos avanzados tecnologicamente

5.5. ¿Como prevenirlo?

5.5.1. Hay que manejar muy bien las nuevas tecnologias

5.5.2. Hacer el uso de programas para que ayude a bloquear paginas de la Deepnet

5.5.3. Avisar y mantener al tanto a menores para que no entren a estas paginas

5.5.4. En el caso de los menores de edad alguien responsable debe vigilar cuando ellos esten en la web

5.5.5. Instalar programas para que controle las visitas a las paginas con el fin de que sea controlada la navegación en la web

5.5.6. No se debe instalar archivos o programas de una pagina desconocida

5.5.7. Hay que modificar y renovar el antivirus

5.5.8. Proteger tu identidad cuando tu te encuentres en paginas desconocidas

5.6. Clases

5.6.1. La web opaca:

5.6.1.1. contiene información que no se pueden encontrar en motores de busque corrientes y conocidos

5.6.2. La web privada

5.6.2.1. pues las paginas que se encuentran están seguras y protegidas por contraseñas lo cual no le permite ver el contenido de la información a cualquiera

5.6.3. La web propietaria:

5.6.4. La web realmente invisible: