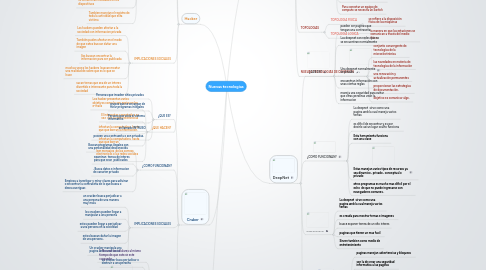

1. Hacker

1.1. ¿QUE ES?

1.1.1. Un hacker tambien es alguien experto en desifrar seguridades

1.1.2. Una persona que ingresa de manera inlegal a redes sociales,etc.

1.1.3. os hackers ingresan a estos sitios por necesidad personal

1.1.4. hackers para encontrar sistemas vulnerables o de interes comun

1.1.5. Ingresan a paginas de caracter privado, por medio de códigos y claves

1.2. ¿COMO FUNCIONAN?

1.2.1. Utilizan programas los cuales les ayuda a la mejor investigacion

1.2.2. Generan un ataque de fuerza bruta , lo cual significa que averiguan las contraseñas

1.2.3. manejan temas que son desconocidos para las personas

1.2.4. Estos manejan paginas y sistemas que se encuentran instalados en los dispositivos

1.2.5. Tambien manejan el registro de toda la actividad que esta victima

1.3. IMPLICACIONES SOCIALES

1.3.1. Los hackers pueden afectar a la sociedad con informacion privada

1.3.2. También puden afectar en el modo de que estos buscan dañar una imagen

1.3.3. llos buscan encontrar la informacion para ser publicada

1.3.4. muchas veces los hackers buscan mostar una realidad de sobre que es lo que se hace

1.3.5. sacan temas que sea de un interes divertido e interesante para toda la sociedad

1.4. ¿QUE HACEN?

1.4.1. Los hacker presentan varios objetivos como lo son espiar en los e-mails

1.4.2. El internet es conectado a su vez con la redes telefonicas

1.4.3. infectan la computadora hasta que que borran la nformacion.

1.4.4. infectan la computadora hasta que que borran

1.4.5. leer mensajes de los correos electronicos o las redes sociales .

2. Craker

2.1. ¿QUE ES?

2.1.1. Personas que invaden sitios privados

2.1.2. grupos que se encargan de mirar programas inlegales

2.1.3. Persona que viola el sistema informatico

2.1.4. es llamado INTRUSO

2.1.5. poseen una contraseña o son privadas.

2.2. ¿COMO FUNCIONAN?

2.2.1. Buscan programas ilegales con una personalidad desconocida

2.2.2. examinan temas de interes para que sean publicados

2.2.3. . Busca datos e informacion de caracter privado

2.2.4. Empieza a investigar y mirar claves para adivinar o encontrar la contraseña de lo que busca o desea averiguar.

2.3. IMPLICACIONES SOCIALES

2.3.1. un cracker busca perjudicar a una persona de una manera muy mala

2.3.2. los crackers pueden llegar a manipular a una persona

2.3.3. estos pueden llegar a perjudicar a una persona en la sociedad

2.3.4. estos buscan dañar la imagen de una persona .

2.3.5. Un cracker manipula una pagina web o red social

2.4. ¿QUE HACEN?

2.4.1. un cracker buca perjudicar o destruir a una persona

2.4.2. Los crackers ganan dinero por compartir o vender la informacion

2.4.3. programador con intenciones malas o ciberpiratas que lo que hacen es manipular una informacion

2.4.4. los crackers pueden ser especializados de diferentes maneras

2.4.5. lo hacen por una fama o divercion

3. Contaminación Electromagnetica

3.1. ALTERNATIVAS DE PREVENCION:

3.1.1. 1. No usar los celulares al mismo tiempo de que este se este cargando.

3.1.2. 2. Tener el dispositivo a una distancia de 40 cm

3.1.3. Se debe tener un numero adecuado de circuitos en los campos donde frecuenta esta radiacion.

3.1.4. Es preferible usar audifonos o manoslibres

3.1.5. Una red LAN debe estar ubicada a un 1 metro de distancia

3.2. ENFERMEDADES

3.2.1. en los niños se da la enfermedad de leucemia

3.2.2. en adultos el cancer cerebral y problemas cardiacos

3.2.3. tumores y perdida de capacidad metal

3.2.4. problema mas grave , el suicidio.

3.2.5. Parkinson

3.3. CONSECUENCIAS

3.3.1. problemas: Trastornos mentales y cerebales

3.3.2. Trastornos de atención y memoria debido también a los rayos magnéticos

3.3.3. afecta el funcionamiento de la glándula pineal

3.3.4. puede absorber la energía electromagnética

3.3.5. se ve afectada nuestra estructura celular por los campos electromagneticos

3.4. CAUSAS

3.4.1. Electrodomésticos Aparatos sometidos a la radiación electromagnética.

3.4.2. Transformadores Presentan una sobrecarga mala para la salud humana

3.4.3. generan dolor de cabeza y trastornos como lo es el caso de los celulares

3.4.4. Intensidad la sobrecarga y la tensión de estas

3.4.5. mal utilización del ventilador interno.

4. Red LAN

4.1. ¿QUE ES?

4.1.1. Una red LAN es aquella que permite una conexión

4.1.2. Las redes LAN manejan un sistema en cual existe una conexión llamada WAN (wide-areanetwork).

4.1.3. Una red LAN sirve para los dispositivos en una distancia maxima de 80 mts

4.1.4. Solo es posible acceder a esta red en una zona determinada.

4.1.5. Esta red permite una conexión entre los dispositivos sin utilizar cables ni alambres.

4.2. ¿PARA QUE SIRVE?

4.2.1. .Una red LAN tiene como función el intercambio de información

4.2.2. no utilizada para intercambio de archivos

4.2.3. No es necesaria una gran cercania a esta red

4.2.4. no es necesario tener los cables fisicos , donde facilita su rapidez y economia.

4.2.5. Las redes LAN manejan nuevos avances de tecnologia

4.3. ¿COMO FUNCIONAN?

4.3.1. las redes LAN están configuradas mediante enrutadores

4.3.2. Dos pcs utilizan Cable Cruzado

4.3.3. dispositivos de red son “Automaticos”

4.3.4. se unen TODAS las PC de la red

4.3.5. Para conectar un equipo de computo se necesita un Switch

4.4. TOPOLOGIAS

4.4.1. TOPOLOGIA FISICA

4.4.1.1. se refiere a la disposición física de las máquinas

4.4.2. TOPOLOGIA LOGICA

4.4.2.1. la manera en que las estaciones se comunican a través del medio físico.

4.5. NUEVAS TECNOLOGIAS DE CONEXION

4.5.1. conjunto convergente de tecnologías de la microelectrónica

4.5.2. las novedades en materia de tecnologías de la información

4.5.3. una renovación y actualización permanentes

4.5.4. proporcionan las estrategias de documentación.

4.5.5. objetivo es comunicar algo.

5. DeepNet

5.1. ¿QUE ES?

5.1.1. pueden ser paginas que tengan una contraseña.

5.1.2. Las deepnet son redes que no se encuentran normalmente

5.1.3. Una deepnet normalmente es privada

5.1.4. encuentran información con unas ciertas reglas

5.1.5. maneja una seguridad para evitar que otras personas vean la informacion

5.2. ¿COMO FUNCIONAN?

5.2.1. La deepnet sirve como una pagina web la cual maneja varios temas

5.2.2. es dificil de encontrar y es por decirlo asi un lugar oculto funciona

5.2.3. Esta herramienta funciona con una clave

5.2.4. Estas manejan varios tipos de recursos ya sea dinamico , privado , conceptual o privado

5.2.5. otros programas es mucho mas dificil por el echo de que no puede ingresarse con navegadores comunes .

5.3. ¿PARA QUE SIRVE?

5.3.1. La deepnet sirve como una pagina web la cual maneja varios temas

5.3.2. es creada para mostrar temas e imagenes

5.3.3. busca exponer temas de un alto interes

5.3.4. paginas que tienen un mas facil

5.3.5. Sirven tambien como medio de entretenimiento

5.4. TECNICAS QUE UTILIZA

5.4.1. paginas manejan advertencias y bloqueos

5.4.2. son la de crear una seguridad informatica a las paginas

5.4.3. la creacion de contraseñas, claves y programas de bloqueo que impiden ver cierto contenido

5.4.4. busca que la pagina a la que se quiere acceder sea disponible

5.4.5. fin de que no se presente un facil ni ningun tipo de acceso a estas paginas que tienen un contenido no apto