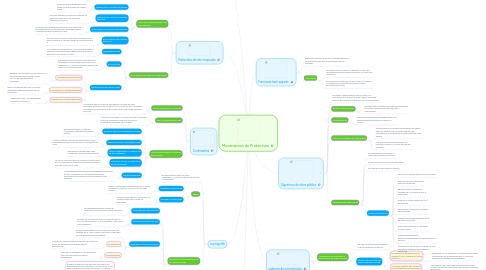

1. criptografía

1.1. estudia desde un punto de vista matemático, los métodos de protección de la información

1.2. ataque

1.2.1. Mediante el criptoanálisis

1.2.1.1. es decir, estudiando matemáticamente la forma de deducir el texto en claro a partir del texto cifrado

1.2.2. Aplicando la fuerza bruta

1.2.2.1. es decir, probando uno a uno todos los valores posibles de la clave de descifrado

1.3. características para protección de las comunicaciones

1.3.1. Criptograía de clave simétrica

1.3.1.1. se caracterizan porque la clave de descifrado x es idéntica a la clave de cifrado k

1.3.2. Algoritmos de cifrado en flujo

1.3.2.1. consiste en la combinación de un texto en claro M con un texto de cifrado S que se obtiene partir de la clave simétrica k

1.3.3. Algoritmos de cifrado en bloque

1.3.3.1. se aplica separadamente a bloques de entrada de longitud fija b, y para cada uno de ellos el resultado es un bloque de la misma longitud.

1.3.3.2. La sustitución

1.3.3.2.1. consiste en traducir cada grupo de bits de la entrada a otro, de acuerdo con una permutación determinada.

1.3.3.3. La transposición

1.3.3.3.1. consiste en reordenar la información del texto en claro según un patrón determinado.

1.3.4. Uso de los algoritmos de clave simétrica

1.3.4.1. escoger el algoritmo que sea más apropiado a las necesidades de cada aplicación: normalmente, a más seguridad menos velocidad de cifrado, y viceversa.

1.3.4.2. El modo ECB

1.3.4.2.1. es el más simple, y consiste en dividir el texto en bloques y cifrar cada uno de ellos de forma independiente

1.3.4.3. modo CBC

1.3.4.3.1. se suma a cada bloque de texto en claro, antes de cifrarlo, (bit a bit, con XOR) el bloque cifrado anterior

1.3.4.4. modo CFB

1.3.4.4.1. el algoritmo de cifrado no se aplica directamente al texto en claro sino a un vector auxiliar

1.3.4.5. modo OFB

1.3.4.5.1. opera como el CFB pero en lugar de actualizar el vector auxiliar con el texto cifrado

2. Autenticación de entidad

2.1. se utiliza cuando en una comunicación una de las partes quiere asegurarse de la identidad de la otra

2.2. Las basadas en contraseñas

2.3. Las basadas en protocolos de reto-respuesta

3. Contraseñas

3.1. Lista de contraseñas codificadas

3.1.1. consiste en que en la lista de contraseñas, en lugar de estar guardadas éstas en claro por pares (A,xA), cada una esté codificada con alguna transformación C de manera que no se pueda deducir su valor real

3.2. lista de contraseñas en claro

3.2.1. La manera más simple de comprobar una contraseña es que el verificador tenga una lista de las contraseñas asociadas a los usuarios

3.3. Técnicas para dificultar los ataques de diccionario

3.3.1. Ocultar la lista de contraseñas codificadas

3.3.1.1. restringir el acceso a la lista de contraseñas, protegiéndola contra lectura.

3.3.2. Reglas para evitar contraseñas fáciles

3.3.2.1. ocultar la lista de contraseñas codificadas da una seguridad parecida a la de la lista de contraseñas en claro.

3.3.3. Añadir complejidad a la codificación de las contraseñas

3.3.3.1. ralentizarlos haciendo que cada contraseña cueste más de codificar.

3.3.4. Añadir bits de sal a la codificación de las contraseñas

3.3.4.1. se utilice la misma clave con el mismo texto en claro, hay la posibilidad de introducir los llamados “bits de sal” para modificar la clave

3.3.5. Uso de passphrases

3.3.5.1. La propiedad que aprovechan los ataques de diccionario es que el conjunto de contraseñas que utilizan normalmente los usuarios es un subconjunto muy pequeño

4. Protocolos de reto-respuesta

4.1. Protocolos de reto-respuesta con clave simétrica

4.1.1. Autenticación con marca de tiempo

4.1.1.1. el protocolo más simple es el que utiliza como reto implícito la hora actual

4.1.2. Autenticación mutua con números aleatorios

4.1.2.1. Con tres mensajes, el protocolo anterior se puede convertir en un protocolo de autenticación mutua

4.1.3. Autenticación con función unidireccional

4.1.3.1. Los protocolos anteriores hacen uso de un algoritmo de cifrado simétrico, pero también es posible utilizar funciones unidireccionales con clave

4.1.4. Autenticación con números aleatorios

4.1.4.1. En este caso es preciso enviar explícitamente el reto, que consiste en un número aleatorio rB generado por B.

4.2. colos de reto-respuesta con clave pública

4.2.1. Descifrado del reto

4.2.1.1. Si A recibe un reto cifrado con su clave pública, antes de enviar la respuesta debe asegurarse que quien ha enviado el reto conoce su valor

4.2.2. Firma del reto

4.2.2.1. sólo especifica los formatos de certificados y listas de revocación que hemos visto en el subapartado 1.3, sino que también define unos protocolos de autenticación

4.2.3. Protección del nivel de red: IPsec

4.2.3.1. La protección a nivel de red

4.2.3.1.1. garantiza que los datos que se envíen a los protocolos de nivel superior, como TCP o UDP, se transmitirán protegidos

4.2.3.2. La protección a nivel de transporte

4.2.3.2.1. tiene la ventaja de que sólo se precisa adaptar las implementaciones de los protocolos

4.2.3.3. La protección a nivel de aplicación

4.2.3.3.1. responder mejor a las necesidades de ciertos protocolos.

5. La arquitectura IPsec

5.1. añade servicios de seguridad al protocolo IP (versión 4 y versión 6), que pueden ser usados por los protocolos de niveles superiores

5.2. protocolos

5.2.1. El protocolo AH

5.2.1.1. ofrece el servicio de autenticación de origen de los datagramas IP

5.2.2. El protocolo ESP

5.2.2.1. puede ofrecer el servicio de confidencialidad, el de autenticación de origen de los datos de los datagramas IP

5.3. agentes que intervienen en la arquitectura

5.3.1. Los nodos extremos de la comunicación: el origen y el destino final de los datagramas.

5.3.2. Los nodos intermedios que suporten IPsec, llamados pasarelas seguras como por ejemplo los encaminadores o cortafuegos con IPsec

5.3.3. Las SA extremo a extremo: se establecen entre el nodo que origina los datagramas y el nodo al cual van destinados

5.3.4. Las SA con una pasarela segura: al menos uno de los nodos es una pasarela segura (también pueden serlo ambos).

6. sistemas de autenticación

6.1. La autenticación de mensaje o autenticación de origen de datos

6.1.1. permite confirmar que el originador A de un mensaje es auténtico

6.1.2. técnicas para proporcionar autenticación de mensaje

6.1.2.1. Los códigos de autenticación de mensaje o MAC, basados en claves simétricas

6.1.2.1.1. se obtiene con un algoritmo a que tiene dos entradas: un mensajeM de longitud arbitraria, y una clave secreta k compartida por el originador

6.1.2.2. Las firmas digitales, que se basan en la criptografía de clave pública

6.1.2.2.1. Los códigos MAC, dado que se basan en una clave secreta, sólo tienen significado para quienes conozcan dicha clave

6.2. La autenticación de entidad

6.2.1. permite confirmar la identidad de un participante A en una comunicación

7. Funciones hash seguras

7.1. algoritmos basados en técnicas criptográficas que se usan para garantizar la autenticidad de los mensajes

7.2. condiciones

7.2.1. Es unidireccional, es decir, si tenemos H =h(M) es computacionalmente inviable encontrar M a partir del resumen H

7.2.2. Es resistente a colisiones, es decir, dado un mensaje M cualquiera es computacionalmente inviable encontrar un mensaje

8. Algoritmos de clave pública

8.1. se utilizan claves distintas para el cifrado y el descifrado. Una de ellas, la clave pública, se puede obtener fácilmente a partir de la otra, la clave privada

8.2. de intercambio de claves

8.2.1. permiten que dos partes se pongan de acuerdo en les claves simétricas que utilizaran para comunicarse

8.3. La autenticación

8.3.1. basada en clave pública se puede utilizar si el algoritmo permite utilizar las claves a la inversa

8.4. Uso de la criptografía de clave pública

8.4.1. El problema de la confidencialidad entre dos partes que sólo disponen de un canal inseguro para comunicarse se resuelve con la criptografía de clave pública

8.4.2. Una firma digital es básicamente un mensaje cifrado con la clave privada del firmante.

8.5. Certificados de clave pública

8.5.1. Una identificación de usuario como, por ejemplo, su nombre.

8.5.2. El valor de la clave pública de este usuario

8.5.3. La firma de las dos partes anteriores

8.5.4. cuerpo del certificado

8.5.4.1. version es el número de versión del formato

8.5.4.2. serialNumber es el número de serie del certificado

8.5.4.3. signature indica el algoritmo utilizado por la CA para formar el certificado.

8.5.4.4. issuer es el nombre distintivo (DN) del firmante

8.5.4.5. validity indica el período de validez del certificado

8.5.4.6. subject es el nombre distintivo (DN) del sujeto a nombre

8.5.4.7. subjectPublicKeyInfo se encuentre la clave pública

8.5.4.8. issuerUniqueIdentifier y subjectUniqueIdentifier se introdujeron en la versión 2

8.5.4.9. extensions se introdujo en la versión 3, y es una lista de atributos adicionales del certificado.