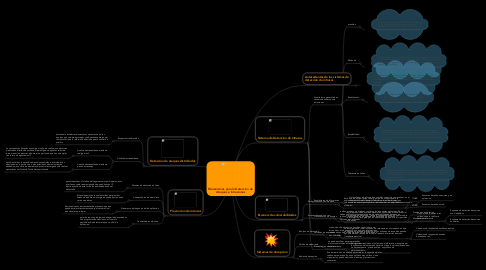

1. Deteccion de ataques distribuidos

1.1. Esquemas tradicionales

1.1.1. plantean la instalacion de sensores en cada uno de los equipos que se desea proteger, configurados para poder retransmitir toda la informacion hacia un punto central de analisis.

1.2. Analisis descentralizado

1.2.1. Analisis descentralizado mediante codigo movil

1.2.1.1. Las propuestas basadas en codigo movil para realizar una deteccion de ataques distribuidos utilizan el paradigma de agentes software para mover los motores de deteccion por la red que hay que vigilar (en forma de agente movil).

1.2.2. Analisis descentralizado mediante paso de mensajes

1.2.2.1. trata de eliminar la necesidad de nodos centrales o intermediarios ofreciendo, en lugar de una o mas estaciones de monitorizacion dedicadas , una serie de elementos de control encargados de realizar operaciones similares de forma descentralizada.

2. Prevencion de intrusos

2.1. Sistemas de deteccion en linea

2.1.1. permite analizar el tr´afico del segmento de red. Ademas, esta interfaz no suele tener asignada ninguna direccion IP, disminuyendo de esta forma las posibilidades de ser detectada.

2.2. Conmutadores de nivel siete

2.2.1. Estos dispositivos se suelen utilizar para realizar tareas de balanceo de carga de una aplicacion entre varios servidores.

2.3. Sistemas cortafuegos a nivel de aplicacion

2.3.1. Se trata de unas herramientas de prevencion que se puede instalar directamente sobre el sistema final que se quiere proteger

2.4. Conmutadores hibridos.

2.4.1. permite reducir problemas de seguridad asociados a una programacion deficiente, ası como la posibilidad de detectar ataques a nivel de aplicacion.

3. Antecedentes de los sistemas de deteccion de intrusos

3.1. Los sistemas de deteccion de intrusos son una evolucion directa de los primeros sistemas de auditorıas. Estos sistemas ten´ıan como finalidad medir el tiempo que dedicaban los operadores a usar los sistemas.

4. Sistema de Deteccion de Intrusos

4.1. Arquitectura general de un sistema de deteccion de intrusiones

4.1.1. presicion

4.1.1.1. Un sistema de detecci´on de intrusos no debe que confundir acciones legitimas con acciones deshonestas a la hora de realizar su deteccion.

4.1.2. Eficiencia

4.1.2.1. El detector de intrusos debe minimizar la tasa de actividad maliciosa no detectada (conocida como falsos negativos). Cuanto menor sea la tasa de falsos negativos, mayor sera la eficiencia del sistema de detecci´on de intrusos.

4.1.3. Rendimiento

4.1.3.1. El rendimiento ofrecido por un sistema de deteccion de intrusos debe ser suficiente como para poder llegar a realizar una detecci´on en tiempo real.

4.1.4. Escalabilidad

4.1.4.1. A medida que la red vaya creciendo (tanto en medida como en velocidad), tambien aumentara el numero de eventos que debera tratar el sistema. El detector tiene que ser capaz de soportar este aumento en el numero de eventos, sin que se produzca perdida de informacion.

4.1.5. Tolerancia en fallos

4.1.5.1. El sistema de deteccion de intrusiones debe ser capaz de continuar ofreciendo su servicio aunque sean atacados distintos elementos del sistema incluyendo la situacion de que el propio sistema reciba un ataque o intrusion).

4.2. Recolectores de informacion

4.2.1. Un recolector de informacion, tambien conocido como sensor, es el responsable de la recogida de informacion de los equipos monitorizados por el sistema de deteccion. Los tipos de sensores son:

4.2.1.1. Sensores basados en equipo y en aplicacion

4.2.1.2. Sensores basados en red

4.3. Procesadores de eventos

4.3.1. tambien conocidos como analizadores, conforman el nucleo central del sistema de deteccion. Tienen la responsabilidad de operar sobre la informacion recogida por los sensores para poder inferir posibles intrusiones.

4.3.1.1. Dos de los esquemas mas utilizados para realizar la deteccion:

4.3.1.1.1. Esquema de deteccion basado en usos indebidos

4.3.1.1.2. Esquema de deteccion basado en anomalıas

4.4. Unidades de respuesta

4.4.1. se encargaran de iniciar acciones de respuesta en el momento en que se detecte un ataque o intrusion. Estas acciones de respuesta pueden ser automaticas (respuesta activa) o requerir interaccion humana (respuesta passiva).

4.4.1.1. Unidades de respuesta basadas en equipo

4.4.1.2. Unidades de respuesta basadas basadas en red

4.5. Elementos de almacenamiento

4.5.1. En algunas situaciones, el volumen de informacion recogida por los sensores del sistema de deteccion llega a ser tan elevado que se hace necesario, previo analisis, un proceso de almacenamiento.

5. Escaners de vulnerabilidades

5.1. Escaners basados en maquina

5.1.1. Este tipo de herramientas fue el primero en utilizarse para la evaluacion de vulnerabilidades. Se basa en la utilizacion de informacion de un sistema para la deteccion de vulnerabilidades, ejemplos:

5.1.1.1. TIGER

5.1.1.2. COPS

5.2. Escaners basados en red

5.2.1. realizan pruebas de ataque y registran las respuestas obtenidas. No se deben confundir estos analizadores de vulnerabilidades basados en red con los analizadores de sistemas de deteccion de intrusos. Tecnicas mas utilizadas:

5.2.1.1. Prueba por explotacion

5.2.1.2. Metodos de inferencia

6. Sistemas de decepcion

6.1. Equipos de decepcion

6.1.1. Los equipos de decepcion, tambien conocidos como tarros de miel o honeypots, son equipos informaticos conectados en que tratan de atraer el trafico de uno o mas atacantes.

6.2. Celdas de aislamiento

6.2.1. se pueden utilizar para comprender mejor los metodos utilizados por los intrusos.

6.3. Redes de decepcion

6.3.1. Son herramientas de analisis para mejorar la seguridad de las redes de produccion. Son una solucion muy valiosa si una organizacion puede dedicarle el tiempo y los recursos necesarios.