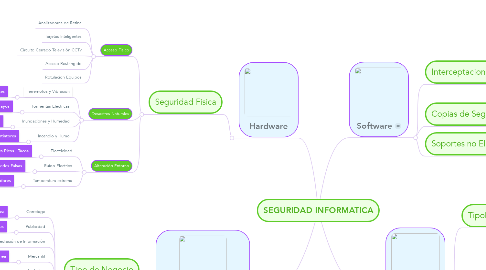

1. Hardware

1.1. Seguridad Fisica

1.1.1. Acceso Fisico

1.1.1.1. Analizadores de Retina

1.1.1.2. Tarjetas Inteligentes

1.1.1.3. Circuito Cerrado Televisión CCTv

1.1.1.4. Acceso Restringido

1.1.1.5. Rotulacion Equipos

1.1.2. Desastres Naturales

1.1.2.1. Terremotos y Vibracion

1.1.2.1.1. Fijacion - Soportes

1.1.2.2. Tormentas Electricas

1.1.2.2.1. Proteccion electrica - Pararrayos

1.1.2.3. Inundaciones y Humedad

1.1.2.3.1. Desagüe

1.1.2.4. Incendio y Humo

1.1.2.4.1. Alarmas - Regadores - Extintores

1.1.3. Alteración Entorno

1.1.3.1. Electricidad

1.1.3.1.1. SAI - Corta Picos - Tacos

1.1.3.2. Ruido Electrico

1.1.3.2.1. Filtros - Paredes Falsas

1.1.3.3. Temperatura extrema

1.1.3.3.1. Refrigeración - Calentadores

2. Modelos de Negocio

2.1. Tipo de Negocio

2.1.1. Corretage

2.1.1.1. Trans. Comerciales - Pago en Linea

2.1.2. Publicidad

2.1.2.1. Visua. de Productos

2.1.3. Intermediación de Información

2.1.3.1. Base de Datos

2.1.4. Mercantil

2.1.4.1. Trans. Comerciales - Pago en Linea

2.1.5. Productos

2.1.6. Afiliación

2.1.6.1. Base de Datos

2.1.7. Comunidad

2.1.8. Suscripción

2.1.8.1. Base de Datos - Pagos en Linea

2.1.9. Empresa Servicios Publicos

2.1.9.1. Base de Datos - Pagos en Linea

3. Software

3.1. Interceptacion de Informacion

3.1.1. Análisis de Agentes

3.1.2. Keylogger

3.1.3. Sniffers

3.1.4. Restricción puertos USB / DVD

3.2. Copias de Seguridad

3.2.1. Automáticas

3.2.1.1. Sistema - Diario, Quincenal, Mensual

3.2.2. Manuales

3.2.2.1. Usuario genera en DVD o Carpeta Independiente

3.3. Soportes no Electricos

3.3.1. Documentos

3.3.1.1. Papel contiene información confidencial

3.3.2. Destruccion de Informacion

3.3.2.1. Trituradora

4. Redes

4.1. Tipologia

4.1.1. PAN

4.1.2. LAN

4.1.3. CAN

4.1.4. MAN

4.1.5. WAN

4.1.6. SAN

4.1.7. VLAN

4.2. Publicas y Privadas

4.2.1. Internet

4.2.1.1. Autorización Acceso y Servicios

4.2.1.2. Copias de Seguridad

4.2.1.3. Servidor PROXY

4.2.1.4. Antivirus

4.2.1.5. Firewall

4.2.1.6. Sistema de Detección de Intrusos

4.2.1.7. Encriptación