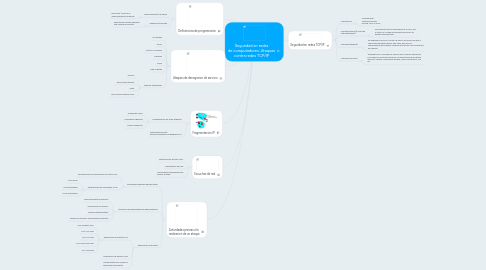

1. Actividades previas a la realizacion de un ataque

1.1. Busqueda de huellas identificativas

1.1.1. Identificacion de mecanismos de control TCP

1.1.2. Identificacion de respuestas ICMP

1.1.2.1. ICMP echo.

1.1.2.2. ICMP timestamp

1.1.2.3. ICMP information

1.2. Utilizacion de herramientas de administracion

1.2.1. Descubrimiento de usuarios

1.2.2. Informacion de dominio

1.2.3. Cadenas identificativas

1.2.4. Grupos de noticias y buscadores de internet

1.3. Exploracion de puertos

1.3.1. Exploracion de puertos TCP

1.3.1.1. TCP connect scan.

1.3.1.2. TCP SYN scan

1.3.1.3. TCP FIN scan

1.3.1.4. TCP Xmas Tree scan

1.3.1.5. TCP Null scan

1.3.2. Exploracion de puertos UDP

1.3.3. Herramientas para realizar la exploracion de puertos

2. Escuchas de red

2.1. Desactivacion de filtro MAC

2.2. Suplantacion de ARP

2.3. Herramientas disponibles para realizar sniffing

3. Fragmentacion IP

3.1. Fragmentacion en redes Ethernet

3.1.1. Fragmento inicial

3.1.2. Fragmento siguiente

3.1.3. Ultimo fragmento

3.2. Fragmentacion para emmascaramiento de datagramas IP

4. Ataques de denegacion de servicio

4.1. IP Flooding

4.2. Smurf

4.3. TCP/SYN Flooding

4.4. Teardrop

4.5. Snork

4.6. Ping of death

4.7. Ataques distribuidos

4.7.1. TRIN00

4.7.2. Tribe Flood Network

4.7.3. Shaft

4.7.4. Tribe Flood Network 2000

5. Deficiencias de programacion

5.1. Desbordamiento de buffer

5.1.1. Ejecucion´ local de un desbordamiento de buffer

5.2. Cadenas de formato

5.2.1. Explotacion remota mediante una cadena de formato

6. Seguridad en redes TCP/IP

6.1. Capa de red.

6.1.1. Normalmente esta formada por una red LAN* o WAN.

6.2. Capa de internet (o capa de internetworking) .

6.2.1. Da unidad a todos los miembros de la red y, por lo tanto, es la capa que permite que todos se puedan interconectar

6.3. Capa de transporte.

6.3.1. Da fiabilidad a la red. El control de flujo y de errores se lleva a cabo principalmente dentro esta capa, que solo es implementada por equipos usuarios de internet o por terminales de internet

6.4. Capa de aplicacion.

6.4.1. ´Engloba todo lo que hay por encima de la capa de transporte. Es la capa en la que encontramos las aplicaciones que utilizan internet: clientes y servidores de web, correo electronico, FTP, etc