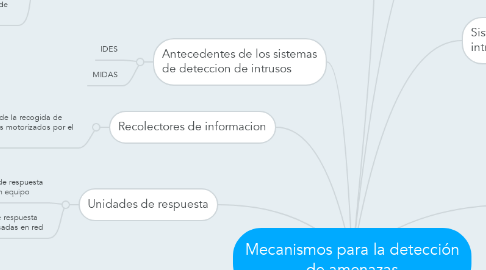

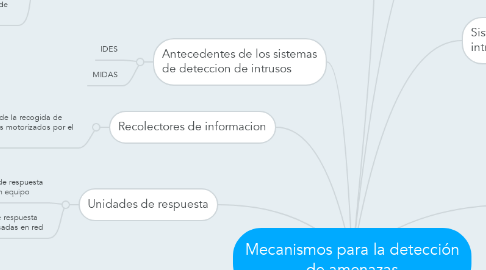

Mecanismos para la detección de amenazas

by Norman Tome

1. Sistemas de deteccion de intrusos

1.1. tratan de encontrar y reportar la actividad maliciosa en la red

1.2. mecanismo de auditorıa

1.2.1. Permitir la revisi´on de patrones de acceso

1.2.2. Permitir el descubrimiento tanto de intentos internos como externos de burlar los mecanismos de proteccion

1.2.3. escalada de privilegios

1.2.4. Permitir el bloqueo de los intentos de los usuarios de saltarse los mecanismos de proteccion del sistema

2. Antecedentes de los sistemas de deteccion de intrusos

2.1. IDES

2.2. MIDAS

3. Recolectores de informacion

3.1. Sensor, es el responsable de la recogida de información de los equipos motorizados por el sistema de deteccion

3.1.1. Sensores basados en equipo y en aplicacion

3.1.2. Sensores basados en red

4. Unidades de respuesta

4.1. Unidades de respuesta basadas en equipo

4.2. Unidades de respuesta basadas basadas en red

5. Escaners de vulnerabilidades

5.1. Escaners basados en red

5.1.1. Prueba por explotacion

5.1.2. M´etodos de inferencia

6. Intrucion

6.1. Fases de intrucion

6.1.1. Fase de vigilancia

6.1.2. Fase de explotacion de servicio

6.1.3. Fase de ocultaci´on de huellas

6.1.4. Fase de extracci´on de informacion

7. Sistemas de deteccion de intrusos Actuales

7.1. El primer paso fue la fusión de los sistemas de detección basados en la monitorizacion del sistema operativo (y aplicaciones del sistema operativo) junto con sistemas distribuidos de detecci´on de redes, capaces de monitorizar en grupo ataques e intrusiones a trav´es de redes conectadas a internet

8. Arquitectura general de un sistema de deteccion de intrusiones

8.1. Precision

8.2. Eficiencia

8.3. Rendimiento

8.4. Escalabilidad

8.5. Tolerancia en fallos

9. Procesadores de eventos

9.1. analizadores, conforman el nucleo central del sistema de deteccion

9.1.1. Analizadores basados en reconocimiento de patrones

9.1.2. Analizadores basados en transiciones de estados