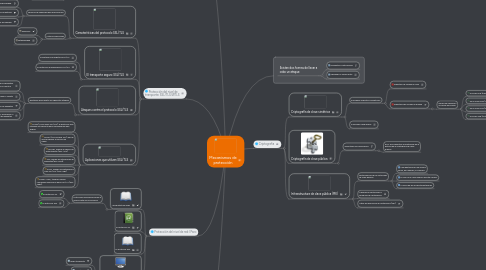

1. Sistemas de autenticación

1.1. Tipos de autenticación:

1.1.1. autenticación de mensaje o autenticación de origen de datos

1.1.2. autenticación de entidad

1.2. Códigos de autenticación de mensaje (MAC)

1.3. Firmas digitales

1.4. Autenticación de entidad

1.4.1. Técnicas para autenticar una entidad:

1.4.1.1. Las basadas en contraseñas

1.4.1.2. Las basadas en protocolos de reto-respuesta

1.4.2. Contraseñas

1.4.3. Protocolos de reto-respuesta

2. Protección del nivel de red: IPsec

2.1. La arquitectura IPsec

2.1.1. Protocolos que proporcionan la mayor parte de los servicios

2.1.1.1. El protocolo AH

2.1.1.2. El protocolo ESP

2.2. El protocolo AH

2.3. El protocolo ESP

2.4. Modos de uso de los protocolos IPsec

2.4.1. modo transporte

2.4.2. modo túnel

3. Protección del nivel de transporte: SSL/TLS/WTLS

3.1. Características del protocolo SSL/TLS

3.1.1. servicios de seguridad que proporcionan:

3.1.1.1. Confidencialidad.

3.1.1.2. Autenticación de entidad

3.1.1.3. Autenticación de mensaje

3.1.2. criterios adicionales

3.1.2.1. Eficiencia

3.1.2.2. Extensibilidad

3.2. El transporte seguro SSL/TLS

3.2.1. El protocolo de registros SSL/TLS

3.2.2. El protocolo de negociación SSL/TLS

3.3. Ataques contra el protocolo SSL/TLS

3.3.1. diseñados para resistir los siguientes ataques:

3.3.1.1. Lectura de los paquetes enviados por el cliente y servidor.

3.3.1.2. Suplantación de servidor o cliente.

3.3.1.3. Alteración de los paquetes.

3.3.1.4. Repetición, eliminación o reordenación de paquetes

3.4. Aplicaciones que utilizan SSL/TLS

3.4.1. HTTPS (HTTP sobre SSL/TLS): el protocolo más utilizado actualmente para la navegación web segura.

3.4.2. NNTPS (NNTP sobre SSL): para el acceso seguro al servicio de News.

3.4.3. TELNET, usando la opción de autenticación (RFC 1416).

3.4.4. FTP, usando las extensiones de seguridad (RFC 2228).

3.4.5. SMTP, usando sus extensiones para SSL/TLS (RFC 2487).

3.4.6. POP3 y IMAP, también usando comandos específicos para SSL/TLS (RFC 2595).

4. Redes privadas virtuales (VPN)

4.1. uso de dos tipos de tecnologías

4.1.1. Las tecnologías de seguridad

4.1.2. Las tecnologías de encapsulamiento de protocolos

4.2. tres tipos de VPN:

4.2.1. VPN entre redes locales o intranets.

4.2.2. VPN de acceso remoto

4.2.3. VPN extranet

4.3. Configuraciones y protocolos utilizados en VPN

4.3.1. túneles dependiendo del nivel de la comunicación

4.3.1.1. Túneles a nivel de red.

4.3.1.2. Túneles a nivel de enlace

4.3.1.3. Túneles a nivel de transporte

4.3.2. protocolos de red

4.3.2.1. El protocolo PPTP (Point-to-Point Tunneling Protocol, RFC 2637)

4.3.2.2. El protocolo L2F (Layer Two Forwarding, RFC 2637)

4.3.2.3. El protocolo L2TP (Layer Two Tunneling Protocol, RFC 2661)

5. Existen dos formas de llevar a cabo un ataque:

5.1. Mediante el criptoanálisis

5.2. Aplicando la fuerza bruta

6. Criptografia

6.1. Criptografía de clave simétrica

6.1.1. Principales Algoritmos simétricos:

6.1.1.1. Algoritmo de cifrado en flujo

6.1.1.2. Algoritmos de cifrado en bloque

6.1.1.2.1. modos de operación al cifrado en bloque

6.1.2. Funciones Hash segura

6.2. Criptografía de clave pública

6.2.1. Algoritmos de clave pública

6.2.1.1. RSA. Es el algoritmo más utilizado en la historia de la criptografía de clave pública.

6.3. Infraestructura de clave pública (PKI)

6.3.1. partes básicas de un certificado de clave pública:

6.3.1.1. Una identificación de usuario como, por ejemplo, su nombre.

6.3.1.2. El valor de la clave pública de este usuario.

6.3.1.3. La firma de las dos partes anteriores.

6.3.2. Cadenas de certificados y jerarquías de certificación

6.3.3. Listas de revocación de certificados (CRL)