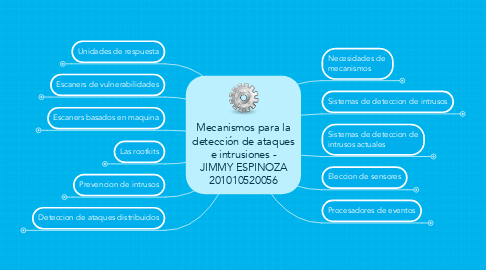

1. Unidades de respuesta

1.1. Unidades de respuesta basadas en equipo

1.1.1. Se encargan de actuar a nivel de sistema operativo

1.2. Unidades de respuesta basadas basadas en red.

1.2.1. Actúan a nivel de red cortando intentos de conexión, filtrando direcciones sospechosas, etc.

2. Las rootkits

2.1. suelen contener versiones modificadas de las herramientas basicas de administracion

3. Necesidades de mecanismos

3.1. Fase de vijilancia

3.2. Fase de explotación

3.3. Fase de ocultacion

3.4. Fase de extracción de información.

4. Escaners de vulnerabilidades

4.1. Durante la primera etapa se realiza una extraccion de muestras del conjunto de atributos del sistema

4.2. En la segunda etapa, estos resultandos son organizados y comparados con, al menos, un conjunto de referencia de datos.

4.3. Finalmente, se generar´a un informe con las diferencias entre ambos conjuntos de datos.

5. Escaners basados en maquina

5.1. entradas anómalas en el fichero de contraseñas del sistema:

5.1.1. #!/usr/bin/perl $count==0; open(MAIL, "| /usr/lib/sendmail mikal"); print MAIL "To: Administration\n"; print MAIL "Subject: Password Report\n"; open(PASSWORDS, "cat /etc/passwd |"); while(<PASSWORDS>) { $linenumber=$.; @fields=split(/:/, $_); if($fields[1] eq "") { $count++; print MAIL "\n***WARNING***\n"; print MAIL "Line $linenumber has a blank password.\n"; print MAIL "Here's the record: @fields\n"; } } close(PASSWORDS); if($count < 1) print MAIL "No blank password found\n"; print MAIL ".\n"; close(MAIL);

5.2. informe reportado por TIGER:

5.2.1. #hosts.equiv This file describes the names of the # hosts which are to be considered "equivalent", # i.e. which are to be trusted enought # for allowing rsh (1) commands. # #hostname #Checking accounts from /etc/passwd... #Performing check of .netrcfiles... #Checking accounts from /etc/passwd... #Performing check of PATH components... #Only checking user'root' --WARN--[path002w]/usr/bin/amadmin in root's PATH from default is not owned by root (owned by amanda). --WARN--[path002w]/usr/bin/amcheckdb in root's PATH from default is not owned by root (owned by amanda). --WARN--[path002w]/usr/bin/amcleanup in root's PATH from default is not owned by root (owned by amanda). --WARN--[path002w]/usr/bin/amdump in root's PATH from default is not owned by root (owned by amanda).

6. Sistemas de deteccion de intrusos

6.1. La detección de ataques e intrusiones parte de la idea que un atacante es capaz de violar nuestra politica de seguridad, atacando parcial o totalmente los recursos de una red

6.2. La deteccion de intrusiones* es el proceso de identificacion y respuesta ante las actividades il´ıcitas observadas contra uno o varios recursos de una red

7. Sistemas de deteccion de intrusos actuales

7.1. Precision

7.1.1. Un sistema de deteccion de intrusos no debe que confundir acciones legitimas con acciones deshonestas a la hora de realizar su detecci´on

7.2. Eficiencia

7.2.1. la tasa de actividad maliciosa no detectada (conocida como falsos negativos).

7.3. Rendimiento

7.3.1. El rendimiento ofrecido por un sistema de deteccion de intrusos debe ser suficiente como para poder llegar a realizar una detecci´on en tiempo real

7.4. Escalabilidad

7.4.1. El detector tiene que ser capaz de soportar este aumento en el n´umero de eventos

7.5. Tolerancia en fallos.

7.5.1. as

8. Eleccion de sensores

8.1. Sensores basados en equipo y en aplicacion.

8.2. Sensores basados en red.

9. Procesadores de eventos

9.1. tambien conocidos como analizadores, conforman el nucleo central del sistema de detecci´on

10. Prevencion de intrusos

10.1. Sistemas de deteccion en lınea

10.2. Sistemas cortafuegos a nivel de aplicacion

10.3. Conmutadores hıbridos

10.3.1. El ´ultimo modelo de prevencion de intrusos que veremos es una combinacion de los conmutadores de nivel siete y de los sistemas cortafuegos a nivel de aplicacion que acabamos de presentar.