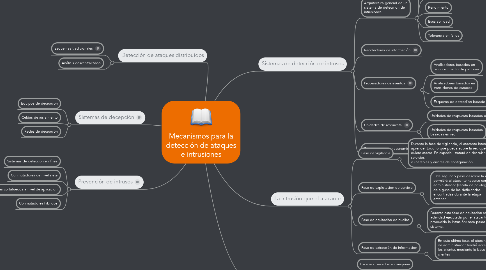

1. Detección de ataques distribuidos

1.1. Esquemas tradicionales

1.2. Análisis descentralizado

2. Sistemas de decepción

2.1. Equipos de decepción

2.2. Celdas de aislamiento

2.3. Redes de decepción

3. Prevención de intrusos

3.1. Sistemas de detección en línea

3.2. Conmutadores de nivel siete

3.3. Sistemas cortafuegos a nivel de aplicación

3.4. Conmutadores híbridos

4. Sistemas de detección de intrusos

4.1. Arquitectura general de un sistema de detecci´on de intrusiones

4.1.1. Precisión

4.1.2. Eficiencia

4.1.3. Rendimiento

4.1.4. Escalabilidad

4.1.5. Tolerancia en fallos

4.2. Recolectores de información

4.3. Procesadores de eventos

4.3.1. Analizadores basados en reconocimiento de patrones

4.3.2. Analizadores basados en transiciones de estados

4.3.3. Esquema de detecci´on basado en anomalías

4.4. Unidades de respuesta

4.4.1. Unidades de respuesta basadas en equipo.

4.4.2. Unidades de respuesta basadas basadas en red

4.5. Elementos de almacenamiento.

5. La intrusión que el atacante

5.1. Fase de vigilancia

5.1.1. Durante la fase de vigilancia, el atacante intentará aprender todo lo que pueda sobre la red que quiere atacar. En especial, tratará de descubrir servicios vulnerables y errores de configuración.

5.2. Fase de explotación de servicio

5.2.1. Este segundo paso describe la actividad que permitirá al atacante hacerse con privilegios de administrador (escala de privilegios) abusando de alguna de las deficiencias encontradas durante la etapa anterior.

5.3. Fase de ocultación de huellas

5.3.1. Durante esta fase de ocultación se realizará toda aquella actividad ejecutada por el atacante (una vez ya producida la intrusión) para pasar desapercibido en el sistema.

5.4. Fase de extracción de información

5.4.1. En esta última fase, el atacante con privilegios de administrador tendrá acceso a los datos de los clientes mediante la base de datos de clientes

6. Escáners de vulnerabilidades

6.1. Escáners basados en máquina

6.2. Escáners basados en red

6.2.1. Prueba por explotación.

6.2.2. Métodos de inferencia.