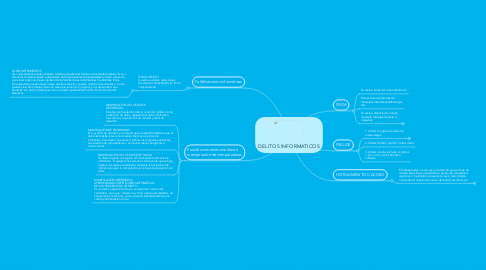

DELITOS INFORMATICOS

by Amahirani Reyes

1. Fraudes cometidos mediante manipulación de computadoras

1.1. MANIPULACIÓN DE LOS DATOS DE ENTRADA Este tipo de fraude informático, conocido también como sustracción de datos, representa el delito informático más común ya que es fácil de cometer y difícil de descubrir.

1.2. MANIPULACIÓN DE PROGRAMAS Es muy difícil de descubrir y a menudo pasa inadvertida debido a que el delincuente debe tener conocimientos técnicos concretos de informática. Este delito consiste en modificar los programas existentes en el sistema de computadoras o en insertar nuevos programas o nuevas rutinas

1.3. MANIPULACIÓN DE LOS DATOS DE SALIDA Se efectúa fijando un objetivo al funcionamiento del sistema informático. El ejemplo más común es el fraude de que se hace objeto a los cajeros automáticos mediante la falsificación de instrucciones para la computadora en la fase de adquisición de datos

1.4. MANIPULACIÓN INFORMÁTICA APROVECHANDO REPETICIONES AUTOMÁTICAS DE LOS PROCESOS DE CÓMPUTO Es una técnica especializada que se denomina "técnica del salchichón" en la que "rodajas muy finas" apenas perceptibles, de transacciones financieras, se van sacando repetidamente de una cuenta y se transfieren a otra.

2. SPAM

2.1. Se envía a través del correo electrónico

2.2. Este es para aplicaciones de mensajería instantánea (Messenger, etc).

2.3. Se envía a dispositivos móviles mediante mensajes de texto o imágenes.

2.3.1. Included

2.3.2. Included

2.3.3. Excluded

3. Falsificaciones informáticas

3.1. COMO OBJETO Cuando se alteran datos de los documentos almacenados en forma computarizada

3.1.1. COMO INSTRUMENTOS Las computadoras pueden utilizarse también para efectuar falsificaciones de documentos de uso comercial. Cuando empezó a disponerse de fotocopiadoras computarizadas en color a base de rayos láser surgió una nueva generación de falsificaciones o alteraciones fraudulentas. Estas fotocopiadoras pueden hacer copias de alta resolución, pueden modificar documentos e incluso pueden crear documentos falsos sin tener que recurrir a un original, y los documentos que producen son de tal calidad que sólo un experto puede diferenciarlos de los documentos auténticos.

4. FRAUDE

4.1. 1. Alterar el ingreso de datos de manera ilegal

4.1.1. Materials

4.1.2. Personel

4.1.3. Services

4.1.4. Duration

4.2. 2. Alterar, destruir, suprimir o robar datos

4.3. 3. Alterar o borrar archivos. 4. Alterar o dar un mal uso a sistemas o software

5. HOTIGAMIENTO U ACOSO

5.1. El hostigamiento o acoso es un contenido que se dirige de manera específica a un individuo o grupo con comentarios vejatorios o insultantes a causa de su sexo, raza, religión, nacionalidad, orientación sexual, identidad anticultural, etc

5.1.1. Dependencies

5.1.2. Milestones