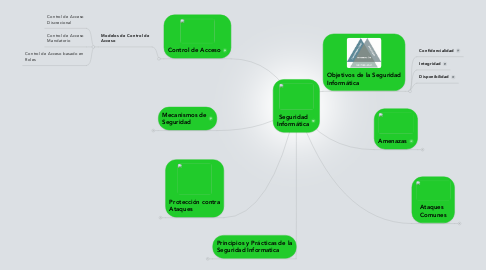

1. Protección contra Ataques

1.1. Firewalls

1.1.1. Están diseñados para proteger una red interna contra los accesos no autorizados.

1.2. Lista de Control de Acceso

1.2.1. Permiten definir permisos a usuarios y grupos concretos.

1.3. Wrappers

1.3.1. Controla el acceso a un segundo programa.

1.4. Detección de intrusos en tiempo real

1.5. Sistema Anti-Sniffer

1.5.1. Se basan en verificar el estado de la placa de red, para detectar el modo en el cual está actuando y el tráfico de datos en ella.

1.6. Gestion de Claves

1.7. Seguridad en Protocolos y Servicios

2. Mecanismos de Seguridad

2.1. Preventivos

2.2. Detectivos

2.3. Correctivos

3. Principios y Prácticas de la Seguridad Informatica

3.1. Principios

3.1.1. Principio de menor privilegio

3.1.2. Punto de control centralizado

3.1.3. Defensa en profundidad

3.1.4. Seguridad en caso de fallo

3.2. Prácticas

3.2.1. Elaborar un mapa de riesgo.

3.2.2. Diseñar un plan estratégico de seguridad de la información.

3.2.3. Definir e implementar políticas y lineamientos de seguridad.

3.2.4. Desarrollar aplicaciones seguras desde su origen.

4. Control de Acceso

4.1. Modelos de Control de Acceso

4.1.1. Control de Acceso Discrecional

4.1.2. Control de Acceso Mandatorio

4.1.3. Control de Acceso basado en Roles

5. Objetivos de la Seguridad Informática

5.1. Confidencialidad

5.2. Integridad

5.3. Disponibilidad

6. Ataques Comunes

6.1. Sniffing

6.1.1. Permiten al atacante “escuchar” las diversas comunicaciones que se establecen entre ordenadores a través de una red (física o inalámbrica) sin necesidad de acceder física ni virtualmente a su ordenador.

6.2. Sniffer

6.2.1. Puede ser utilizado para "captar", lícitamente o no, los datos que son transmitidos en la red.

6.3. Denegación de servicios

6.3.1. Consiste en sobrepasar los límites de recursos establecidos para un servicio determinado.

6.4. IP Spoofing

6.4.1. Generación de paquetes IP con una dirección de origen falsa.

6.5. Net Flood

6.5.1. Degrada los enlaces de comunicación.

7. Amenazas

7.1. Tipos:

7.1.1. Amenazas Internas

7.1.2. Amenazas Externas

7.2. Clasificación:

7.2.1. Físicas

7.2.2. Lógicas