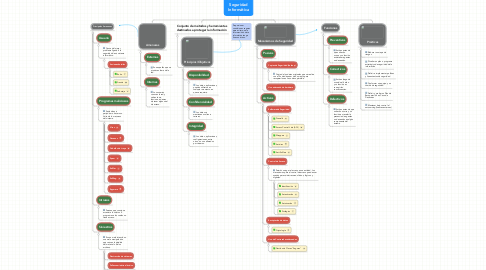

1. Conjunto de métodos y herramientas destinados a proteger la información

1.1. Principios/Objetivos

1.1.1. Disponibilidad

1.1.1.1. Los datos, aplicaciones, pueden utilizarse en cualquier momento en que se requiera.

1.1.2. Confidencialidad

1.1.2.1. Los datos se mantienen ocultos a terceros.

1.1.3. Integridad

1.1.3.1. Los datos, aplicaciones, configuraciones, entre otros, no son alterados por terceros.

2. Proporcionar condiciones seguras para evitar que la información o data informática tenga fines no éticos.

3. Principales Amenazas

3.1. Usuario

3.1.1. Causa del mayor problema ligado a la seguridad de un sistema informático.

3.1.1.1. Acciones hostiles

3.1.1.1.1. Robo

3.1.1.1.2. Fraude

3.1.1.1.3. Sabotaje

3.2. Programas maliciosos

3.2.1. Se dedican a perjudicar o hacer uso ilícito de los recursos del sistema.

3.2.1.1. Virus

3.2.1.2. Gusanos

3.2.1.3. Caballos de troya

3.2.1.4. Spam

3.2.1.5. Sniffer

3.2.1.6. Sniffing

3.2.1.7. Spyware

3.3. Intrusos

3.3.1. Persona que consigue acceder a los datos o programas a los cuales no tiene acceso.

3.4. Siniestros

3.4.1. Es una mala intención o una mala manipulación que causan la pérdida del material o de los archivos.

3.4.1.1. Destrucción de sistemas

3.4.1.2. Fallas suministro eléctrico

3.4.1.3. Condiciones atmosféricas

3.4.1.4. Catástrofes naturales

4. Amenazas

4.1. Externas

4.1.1. Son aquellas que se producen fuera de la red.

4.2. Internas

4.2.1. Los usuarios conocen la red y saben cómo funciona, ademas de tener algún nivel de acceso.

5. Mecanismos de Seguridad

5.1. Pasivos

5.1.1. Copias de Seguridad (backup)

5.1.1.1. Copia de los datos originales que se realiza con el fin de disponer de un medio para recuperarlos en caso de su pérdida.

5.1.2. Uso adecuado de hardware

5.2. Activos

5.2.1. Software de Seguridad

5.2.1.1. Firewalls

5.2.1.2. Access Control Lists (ACL)

5.2.1.3. Wrappers

5.2.1.4. Antivirus

5.2.1.5. Anti-Sniffers

5.2.2. Control de Acceso

5.2.2.1. Permitir o negar el acceso a una entidad. Los mecanismos para el control de acceso pueden ser usados para cuidar recursos físicos, lógicos y digitales.

5.2.2.1.1. Identificación

5.2.2.1.2. Autenticación

5.2.2.1.3. Autorización

5.2.2.1.4. Privilegios

5.2.3. Encriptación de datos

5.2.3.1. Criptología

5.2.4. Uso de Contraseñas adecuadas

5.2.4.1. Gestión de Claves "Seguras"

6. Funciones

6.1. Preventivos

6.1.1. Actúan antes de que un hecho ocurra y su función es detener agentes no deseados.

6.2. Correctivos

6.2.1. Actúan luego de ocurrido el hecho y su función es corregir las consecuencias.

6.3. Defectivos

6.3.1. Actúan antes de que un hecho ocurra y su función es revelar la presencia de agentes no deseados en algún componente del sistema.