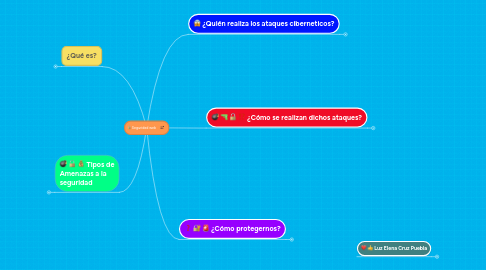

1. ¿Quién realiza los ataques ciberneticos?

1.1. Hackers

1.2. Un hacker es aquella persona experta en alguna rama de la tecnología, a menudo informática, que se dedica a intervenir y/o realizar alteraciones técnicas con buenas o malas intenciones sobre un producto o dispositivo.

1.2.1. Existen distintos tipos de hackers. Aquellos que utilizan su sapiencia a los efectos de corregir errores o desperfectos de una tecnología, poner a disposición del público su saber, crear nuevos sistemas y herramientas son conocidos como "white hats" o "hackers blancos". Se especializan en buscar "bugs" o errores en sistemas informáticos, dándolos a conocer a las compañías desarrolladoras o contribuyendo a su perfeccionamiento. A menudo se reúnen en comunidades online para intercambiar ideas, datos y herramientas. En cambio, los "black hats" o "hackers negros" son aquellos que también intervienen en los sistemas pero de una manera maliciosa, en general buscando la satisfacción económica o incluso personal. Sus acciones con frecuencia consisten en ingresar violenta o ilegalmente a sistemas privados, robar información, destruir datos y/o herramientas y colapsar o apropiarse de sistemas.

1.2.1.1. Sin embargo aun existen varios hackers.

1.2.1.1.1. White Hat: Un hacker de sombrero blanco (del inglés, White Hat), en jerga informática, se refiere a un hacker ético, que se centra en asegurar y proteger los sistemas de Tecnologías de información y comunicación. Estas personas suelen trabajar para diversas empresas de informática.

1.2.1.1.2. Black Hat: Un hacker de sombrero negro (del inglés, Black Hat), se refiere a un hacker no ético (es el contrario del white hat, de ahí el color opuesto hace referencia a la contrariedad de sus ideales) que muestran sus habilidades en informática rompiendo sistemas de seguridad de computadoras, colapsando servidores, entrando a zonas restringidas, infectando redes o apoderándose de ellas, entre otras muchas cosas utilizando sus destrezas en métodos "hacking". También son llamados "crackers".

1.2.1.1.3. Grey Hat: Un hacker de sombrero gris (del inglés, Grey Hat), se refiere a un hacker neutral, puede realizar actividades delictivas o dentro de la ley, este tipo de hacker se destaca muchas veces por "romper" un sistema informático con el único fin de notificar al administrador que su sistema ha sido crackeado, luego se ofrece para reparar su sistema por un módico precio.

1.2.1.1.4. Blue Hat: Un hacker de sombrero azul (del inglés, Blue Hat), se refiere a un hacker fuera de las empresas de consultoría de seguridad informática, que se dedica a probar sistemas en busca de errores para que puedan ser cerrados. Recientemente el término comenzó abarcando a los hackers que trabajan dentro de las consultoras de seguridad, definiendo más concretamente a los blue hat, como los más expertos en la seguridad informática.

1.2.1.1.5. Red Hat: Un hacker de sombrero rojo (del inglés, Red Hat), se refiere a un hacker trabajando dentro de la compañía "Red Hat", en la misma, es responsable de la creación y mantenimiento de las distribuciones del sistema operativo GNU/Linux & Fedora. Este tipo de hacker se caracteriza principalmente por utilizar, promover y mejorar el software libre.

2. ¿Cómo protegernos?

2.1. La mayoría de los ataques mencionados se basan en fallos de diseño inherentes a Internet (y sus protocolos) y a los sistemas operativos utilizados, por lo que no son "solucionables" en un plazo breve de tiempo. La solución inmediata en cada caso es mantenerse informado sobre todos los tipos de ataques existentes y las actualizaciones que permanentemente lanzan las empresas desarrolladoras de software, principalmente de sistemas operativos. Las siguientes son medidas preventivas. Medidas que toda red y administrador deben conocer y desplegar cuanto antes:

2.1.1. 1 Mantener las máquinas actualizadas y seguras físicamente. 2 Mantener personal especializado en cuestiones de seguridad (o subcontratarlo). 3 Aunque una máquina no contenga información valiosa, hay que tener en cuenta que puede resultar útil para un atacante, a la hora de ser empleada en un DoS coordinado o para ocultar su verdadera dirección. 4 No permitir el tráfico "broadcast" desde fuera de nuestra red. De esta forma evitamos ser empleados como "multiplicadores" durante un ataque Smurf. 5 Filtrar el tráfico IP Spoof. 6 Auditorias de seguridad y sistemas de detección. 7 Mantenerse informado constantemente sobre cada unas de las vulnerabilidades encontradas y parches lanzados. Para esto es recomendable estar suscripto a listas que brinden este servicio de información. 8 Por último, pero quizás lo más importante, la capacitación continua del usuario.

2.2. Recomendaciones logicas:

2.2.1. Actualice regularmente su sistema

2.2.2. operativo y el software instalado en su equipo, poniendo especial atención a las actualizaciones de su navegador web. A veces, los sistemas operativos presentan fallas, que pueden ser aprovechados por delincuentes informáticos. Frecuentemente aparecen actualizaciones que solucionan dichas fallas. Estar al día con las actualizaciones, así como aplicar los parches de seguridad recomendados por los fabricantes, le ayudará a prevenir la posible intrusión de hackers y la aparición de nuevos virus.

2.2.3. Instale un Antivirus y actualícelo con frecuencia.

2.2.4. Analice con su antivirus todos los dispositivos de almacenamiento de datos que utilice y todos los archivos nuevos, especialmente aquellos archivos descargados de internet.

2.2.5. Instale un Firewall

2.2.6. O Cortafuegos con el fin de restringir accesos no autorizados de Internet.

2.2.7. Es recomendable tener instalado en su equipo algún tipo de software anti-spyware, para evitar que se introduzcan en su equipo programas espías destinados a recopilar información confidencial sobre el usuario.

2.3. Controle su actividad de cuentas en línea para débitos, créditos, solicitudes de cheques y beneficiarios y cuentas nuevas que usted no reconoce. Si detecta algo sospechoso, notifíqueselo a su representante bancario de inmediato. Si utiliza redes Wi-Fi (inalámbricas), recuerde que muchas zonas públicas no cuentan con las mismas capas de seguridad en cuanto a redes protegidas y, por lo tanto, podrían no ser tan seguras. Si busca información en línea sobre redes inalámbricas, encontrará artículos útiles sobre cómo proteger su dispositivos en sitios públicos.

3. ¿Cómo se realizan dichos ataques?

3.1. Los hackers utilizan programas a (keyloggers)

3.2. Las pulsaciones de teclado de registro:

3.2.1. Algunos programas permiten a los piratas para revisar cada golpe de teclado una usuario de la computadora hace. Una vez instalado en la víctima un ordenador, el programas de registro de cada golpe de teclado, dando el todo hacker que tiene que infiltrarse en un sistema o incluso robar la identidad de alguien.

3.3. Contraseñas Hack:

3.3.1. Hay muchas maneras de hackear la contraseña de alguien, de conjeturas educadas de algoritmos sencillos que generan combinaciones de letras, números y símbolos. El método de ensayo y error de hacking contraseñas se llama un ataque de fuerza bruta, es decir, el hacker trata de generar todas las combinaciones posibles para obtener acceso. Otra forma de hackear contraseñas es usar un diccionario de ataque, un programa que se inserta en palabras comunes campos de contraseña.

3.4. Infectar a una computadora o un sistema con un virus:

3.4.1. Los virus informáticos son programas diseñados para se duplican y causar problemas que van desde estrellarse un equipo a exterminar a todo en el disco duro de un sistema. Un hacker podría instalar un virus mediante la infiltración de un sistema, pero es mucho más común que los piratas informáticos para crear virus simples y enviarlas a las víctimas potenciales a través de correo electrónico, mensajes instantáneos, sitios web con contenido descargable o de igual a igual redes.

3.5. Backdoor ganancia Acceso:

3.5.1. Similar a la piratería informática contraseñas, algunos hackers crear programas que buscan caminos sin protección en los sistemas de redes y ordenadores . En los primeros días de Internet, muchos sistemas informáticos habían limitado de seguridad , por lo que es posible que un hacker para encontrar un camino en el sistema sin un nombre de usuario o contraseña. Otra forma un hacker podría obtener acceso backdoor es infectar un ordenador o un sistema con un caballo de Troya.

3.6. Zombie (Crear equipos)

3.6.1. una computadora zombi, un bot u otro, es un equipo que un pirata informático puede utilizar para enviar spam o cometer ataques distribuidos de denegación de servicio (DDoS ) ataques. Después de una víctima inocente ejecuta el código, aparentemente, se abre una conexión entre su computadora y el sistema del hacker. El hacker puede controlar secretamente víctima el ordenador, utilizando para cometer delitos o spam propagación.

3.6.1.1. ¿DDoS?

3.6.1.1.1. Ataque de denegación de servicio distribuido (DDoS por sus siglas en inglés) el cual se lleva a cabo generando un gran flujo de información desde varios puntos de conexión. La forma más común de realizar un DDoS es a través de una red de bots, siendo esta técnica el ciberataque más usual y eficaz por su sencillez tecnológica.

3.7. Espía en e-mail:

3.7.1. Los piratas informáticos han creado código que les permite interceptar y leer mensajes de correo electrónico - Internet es el equivalente a la intervención de teléfonos. Hoy en día, la mayoría de e-mail los programas de cifrado utilizan fórmulas tan complejas que incluso si un hacker intercepta el mensaje, no será capaz de leerlo.

4. ¿Qué es?

4.1. La seguridad informática es una disciplina que se encarga de proteger la integridad y la privacidad de la información almacenada en un sistema informático. De todas formas, no existe ninguna técnica que permita asegurar la inviolabilidad de un sistema.

4.1.1. Se Puede Decir Que uno de los PUNTOS MAS CRITICOS de la Seguridad de Internet en son las Herramientas Que interactuan de-forma DIRECTA Con Los Usuarios, En Este Caso Los Servidores Web. Es Común escuchar Sobre las fallas en los Sistemas de Protección y los Servidores Más frecuentemente utilizados, por example Apache, Nginx, IIS, etc. (Build Con, 2016) O en los lenguajes de programación en Que Son escritas las Aplicaciones. Sin embargo, la Mayoría de los Problemas detectados en Servicios Web ningún hijo Provocados por Fallas de Ninguna de Estas contradictorio, Si No Que los Problemas con sí generan POR malas Prácticas de Parte de los Programadores.

5. Tipos de Amenazas a la seguridad

5.1. Las Amenazas a la Seguridad evolucionan tan Rápido Como la Tecnología Que intentan comprometer. La BASE DE DATOS CVE (Vulnerabilidades y Exposiciones Comunes) includes de por si Más De 59.000 Amenazas conocidas Contra la Seguridad de la Información, y Una Búsqueda en la BASE DE DATOS de apache Devuelve UNA Lista de Mas de 500 vulnerabilidades conocidas.

5.2. 1 Acceso a bases de datos y robo o corrupción de datos personales o confidenciales

5.2.1. 2 Modificar el código de un sitio web con el fin de cambiar lo que los usuarios ven

5.2.1.1. 3 Interceptar datos personales y confidenciales

5.2.1.1.1. 4 Ataques de denegación de servicio (DoS) que deshabilitan la disponibilidad de los servicios

5.3. Algunas amenazas informaticas:

5.3.1. Malware.

5.3.2. Es el acrónimo, en inglés, de las palabras ‘malicious’ y ‘software’, por lo que se conoce como software malicioso. En este grupo se encuentran los virus clásicos (aquellas formas de infección que existen desde hace años) y otras nuevas amenazas que han surgido con el tiempo. Se puede considerar como malware todo programa con algún fin dañino (hay algunos que incluso combinan diferentes características de cada amenaza).

5.3.3. Spyware.

5.3.4. Los programas espía son aplicaciones que recopilan información del usuario sin su consentimiento. Su objetivo más común es obtener datos sobre los hábitos de navegación o comportamiento en la web del usuario atacado y enviarlos a entes externos. Entre la información recabada se puede encontrar qué sitios web visita, cada cuánto lo hace, cuánto tiempo permanece el usuario en el sitio, qué aplicaciones se ejecutan, qué compras se realizan o qué archivos se descargan. No es una amenaza que dañe al ordenador, sino que afecta el rendimiento de este y, en este caso, atenta contra la privacidad de los usuarios. Sin embargo, en algunos casos se producen pequeñas alteraciones en la configuración del sistema, especialmente en las configuraciones de Internet o en la página de inicio.

5.3.5. Phishing.

5.3.6. Consiste en el robo de información personal y financiera del usuario, a través de la falsificación de un ente de confianza. El usuario recibe un correo electrónico simulando la identidad de una organización de confianza, por lo que este, al confiar en el remitente, envía sus datos directamente al atacante. Su identificación es compleja pues prácticamente todos los componentes del mensaje enviado al usuario son idénticos a un mensaje legítimo del mismo tipo.

5.3.7. Adware.

5.3.8. Su nombre se deriva de la combinación de las palabras ADvertisement (anuncio) y softWARE). Se trata de un programa malicioso que se instala en el computador sin que el usuario lo note, y cuya función es descargar y mostrar anuncios publicitarios en la pantalla de la víctima (se ven como ventanas emergentes del navegador o pueden aparecer incluso si el usuario no está navegando por Internet). El adware no produce una modificación explícita que dañe el sistema operativo, pero sí disminuye el rendimiento del equipo y de la navegación por la Red ya que utiliza recursos del procesador, la memoria y el ancho de banda. Por lo general, el adware utiliza información recopilada por algún spyware para decidir qué publicidad mostrar.

5.3.9. Troyanos.

5.3.10. Su nombre proviene de la leyenda del caballo de Troya, pues se disfraza para engañar al usuario: Los archivos que simulan ser normales e indefensos, como pueden ser juegos o programas, provocan al usuario para que los ejecute y así logran instalarse en los sistemas. Una vez ejecutados, parecen realizar tareas inofensivas pero paralelamente realizan otras tareas ocultas en el ordenador. Al igual que los gusanos, no siempre son malignos o dañinos. Sin embargo, a diferencia de los gusanos y los virus, estos no pueden replicarse por sí mismos. A través de un troyano un atacante pueda conectarse remotamente al equipo infectado, registrar el tipeo y robar contraseñas, y hasta robar información del sistema. Entre los disfraces más comunes que utilizan los troyanos se encuentran archivos por correo electrónico que simulan ser una imagen, un archivo de música o algún archivo similar, legitimo e inofensivo.