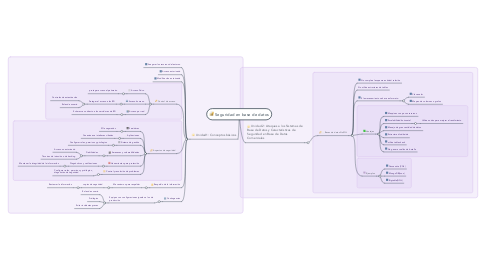

1. Unidad1: Conceptos básicos

1.1. Asegurar los recursos del entorno

1.2. Acceso autorizado

1.3. Modificación autorizada

1.4. Control de acceso

1.4.1. Acceso Físico

1.4.1.1. proteger acceso al perímetro

1.4.2. Acceso humano

1.4.2.1. Proteger el acceso a las BD

1.4.2.1.1. Controles de autenticación

1.4.2.1.2. Roles de usuario

1.4.3. Acceso por red

1.4.3.1. Evitar acceso directo a los servidores de BD

1.5. Aspectos de seguridad

1.5.1. Servidores

1.5.1.1. SO asegurados

1.5.2. Aplicaciones

1.5.2.1. Conexiones e interfaces cifradas

1.5.3. Sistema de gestión

1.5.3.1. Configurar roles, permisos y privilegios

1.5.4. Amenazas y vulnerabilidades

1.5.4.1. Debilidades

1.5.4.1.1. Acceso no autorizado

1.5.4.1.2. Técnicas de intrusión o de hacking

1.5.5. Herramientas para protección

1.5.5.1. Diagnósticos y verificaciones

1.5.5.1.1. Mantener la integridad de la información

1.5.6. Control y resolución de problemas

1.5.6.1. Configurar roles, permisos y privilegios, diagnóstico de seguridad

1.6. Respaldo de la información

1.6.1. Mecanismos para respaldar

1.6.1.1. copias de seguridad

1.6.1.1.1. Restaurar la información

1.7. Contingencias

1.7.1. Equipos con configuraciones iguales a los de producción

1.7.1.1. Roles de usuario

1.7.1.2. Privilegios

1.7.1.3. Evitar incidentes graves

2. Unidad 2: Ataques a los Sistemas de Base de Datos y Características de Seguridad en Base de Datos Comerciales

2.1. Bases de datos NoSQL

2.1.1. No cumple el esquema entidad- relación

2.1.2. No utiliza estructuras de tablas

2.1.3. El amacenamiento se hace en formato:

2.1.3.1. Clave-valor

2.1.3.2. Mapeo de columnas o grafos

2.1.4. Ventajas

2.1.4.1. Maquinas con pocos recursos

2.1.4.2. Escalabilidad horizontal

2.1.4.2.1. Utiliza nodos para mejorar el rendimiento

2.1.4.3. Manejo de gran cantidad de datos

2.1.4.4. Estructura distribuida

2.1.4.5. utiliza tablas hash

2.1.4.6. No genera cuellos de botella

2.1.5. Ejemplos

2.1.5.1. Cassandra (CQL)

2.1.5.2. MongoDB(Json)

2.1.5.3. Bigtable(GQL)