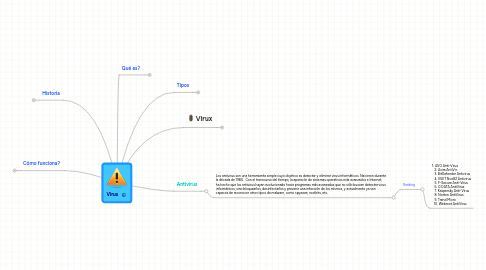

1. Cómo funciona?

1.1. El funcionamiento de un virus informático es conceptualmente simple, se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la memoria RAM de la computadora, aún cuando el programa que lo contenía haya terminado de ejecutarse. El virus toma entonces el control de los servicios básicos del sistema operativo infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al programa infectado y se graba en el disco, con lo cual el proceso de replicado se completa.

2. Historia

2.1. El primer virus atacó a una máquina IBM Serie 360. Fue llamado Creeper, creado en 1972. Este programa emitía periódicamente en la pantalla el mensaje: «I'm a creeper... catch me if you can!» (¡Soy una enredadera... agárrame si puedes!). Para eliminar este problema se creó el primer programa antivirus denominado Reaper (cortadora). Sin embargo, el término virus no se adoptaría hasta 1984, pero éstos ya existían desde antes. Sus inicios fueron en los laboratorios de Bell Computers. Cuatro programadores (H. Douglas Mellory, Robert Morris, Victor Vysottsky y Ken Thompson) desarrollaron un juego llamado Core War, el cual consistía en ocupar toda la memoria RAM del equipo contrario en el menor tiempo posible.

3. Virux

3.1. Es un virus muy conocido en la red denominado: PE_VIRUX.A o W32/Scribble-A -- Modifica sus rutinas de infección, lo que dificulta su detección; el virus evita el Firewall de Windows e infecta a sus víctimas usando diferentes técnicas y dispone de más de una capa de encriptación. Además el virus muta a otras variantes de él mismo que dificultan la desinfección, y se conecta a servidores IRC uniéndose a un canal para recibir y ejecutar comandos en el computador infectado. Virux también se conecta a sitios web para descargar nuevas formas de infección, Es recomendable actualizar el antivirus, así como el sistema operativo con los últimos boletines de seguridad disponibles, para evitar ser infectado por este nuevo virus.

4. Qué es?

4.1. Es un malware que tiene por objeto alterar el normal funcionamiento del computador, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un ordenador, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

5. Tipos

5.1. Troyano

5.1.1. También denomiado caballo de Troya (traducción literal del inglés Trojan horse) a un software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo pero al ejecutarlo ocasiona daños. Los troyanos pueden realizar diferentes tareas, pero, en la mayoría de los casos crean una puerta trasera (en inglés backdoor) que permite la administración remota a un usuario no autorizado.

5.2. Gusanos

5.2.1. Un gusano (también llamados IWorm en inglés, I de Internet, Worm de gusano) es un malware que tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario. A diferencia de un virus, un gusano no precisa alterar los archivos de programas, sino que reside en la memoria y se duplica a sí mismo. Los gusanos casi siempre causan problemas en la red (aunque sea simplemente consumiendo ancho de banda), mientras que los virus siempre infectan o corrompen los archivos de la computadora que atacan.

5.3. Spam

5.3.1. Se llama spam, correo basura o mensaje basura a los mensajes no solicitados, no deseados o de remitente no conocido, habitualmente de tipo publicitario, enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor. La palabra ¨Spam¨ proviene de la segunda guerra mundial, cuando los familiares de los soldados en guerra les enviaban comida enlatada. Entre estas comidas enlatadas estaba ¨Spam¨ una carne enlatada, que en los Estados Unidos era y es muy común.

5.4. Spyware

5.4.1. Se instala furtivamente en un computador para recopilar información sobre las actividades realizadas en éste. La función más común que tienen estos programas es recopilar información sobre el usuario y distribuirlo a empresas publicitarias u otras organizaciones interesadas; también se han empleado en organismos oficiales para recopilar información contra sospechosos de delitos, como en el caso de la piratería de software. Dado que el spyware usa normalmente la conexión de una computadora a Internet para transmitir información, consume ancho de banda, con lo cual, puede verse afectada la velocidad de transferencia de datos entre dicha computadora y otra(s) conectada(s) a la red

6. Antivirus

6.1. Los antivirus son una herramienta simple cuyo objetivo es detectar y eliminar virus informáticos. Nacieron durante la década de 1980. Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e Internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus informáticos, sino bloquearlos, desinfectarlos y prevenir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de malware, como spyware, rootkits, etc.

6.1.1. Ranking

6.1.1.1. 1. AVG Anti-Virus 2. Avira AntiVir 3. BitDefender Antivirus 4. ESET Nod32 Antivirus 5. F-Secure Anti-Virus 6. G DATA AntiVirus 7. Kaspersky Anti-Virus 8. Norton AntiVirus 9. Trend Micro 10. Webroot AntiVirus