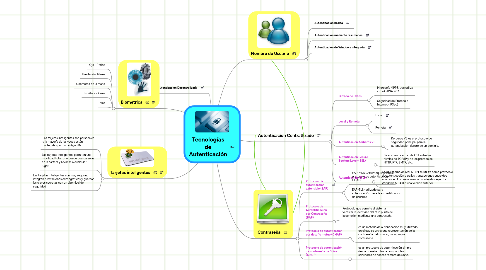

1. Autenticacion Desentralizada

2. Biometrica

2.1. Ojo - Retina

2.2. Huellas dactilares

2.3. Geometría de la mano

2.4. Escritura - Firma

2.5. Voz

3. Tarjetas inteligentes

3.1. Las tarjetas inteligentes son personales y la mayoría de las veces están protegidas por un código PIN

3.2. Las tarjetas inteligentes permiten una movilidad total: uno puede guardárselas en la cartera y llevarlas a cualquier lugar.

3.3. Las tarjetas inteligentes son muy seguras: integran prestaciones criptográficas y guardan las claves secretas con un alto nivel de seguridad

4. Autenticacion Centratlizado

4.1. Cifrado de Datos

4.1.1. Microsoft MPPE, que utiliza cifrado RSA RC4

4.1.2. Seguridad de Protocolo Internet (IPSec)

4.2. Local y Remota

4.2.1. Local

4.2.2. Remota

4.3. Autenticación Kerberos V5

4.3.1. Kerberos V5 es el protocolo de seguridad principal para la autenticación dentro de un dominio.

4.4. Autenticación Secure Sockets Layer (SSL)

4.4.1. Se encuentra en la pila OSI entre los niveles de TCP/IP y de los protocolos HTTP, FTP, SMTP, etc.

4.5. Autenticación NTLM

4.5.1. En un entorno de red, NTLM se utiliza como protocolo de autenticación para las transacciones entre dos equipos en los que al menos uno de ellos ejecuta Windows NT 4.0 o una versión anterior.

5. Nombre de Usuario

5.1. Autenticación básica

5.2. Autenticación mediante resúmenes

5.3. Autenticación de Windows integrada

6. Contraseña

6.1. Protocolo de autenticación extensible (EAP)

6.1.1. EAP-MD5 CHAP (equivalente al protocolo de autenticación CHAP)

6.1.2. EAP-TLS (utilizado para autenticación basada en certificados de usuario)

6.2. Protocolo de Autentificación por Contraseña (PAP)

6.2.1. Protocolo que permite al sistema verificar la identidad del otro punto de la conexión mediante una contraseña.

6.3. Protocolo de autenticación por desafío mutuo (CHAP)

6.3.1. es un método de autenticación muy utilizado en el que se envía una representación de la contraseña del usuario, no la propia contraseña.

6.4. Protocolo de autenticación de contraseña de Shiva (SPAP)

6.4.1. es un protocolo de autenticación simple de contraseña cifrada compatible con servidores de acceso remoto de Shiva.