1. • Normar en todo el territorio nacional

2. CÓDIGOS Y CLAVES PARA LA SEGURIDAD EN LAS COMUNICACIONES POLICIALES

2.1. Es un sistema de misión crítica, lo que garantiza cierto nivel de seguridad

2.2. Desde el año 1992 hasta la fecha se viene usando un código y claves, basado en combinaciones alfanuméricas

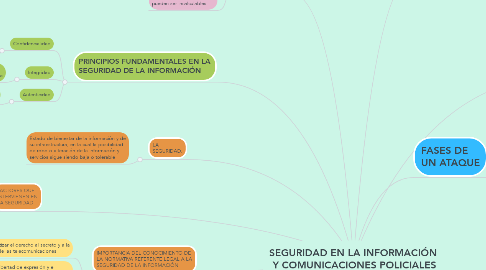

3. LA SEGURIDAD.

3.1. Estado de bienestar de la información y de su infraestructura, en la cual la posibilidad de robo o alteración de la información y servicios sigue siendo baja o tolerable

4. FACTORES QUE INTERVIENEN EN LA SEGURIDAD

4.1. Factores humanos Factores físicos y tecnológicos Factores organizativos

5. PRINCIPIOS FUNDAMENTALES EN LA SEGURIDAD DE LA INFORMACIÓN

5.1. Confidencialidad

5.1.1. mantener oculta o secreta la información

5.2. Integridad

5.2.1. garantizar que la información no sea alterada

5.3. Autenticidad

5.3.1. garantizar que la información provenga de la fuente autorizada

6. INTERFERENCIAS INTENCIONADAS Y NO INTENCIONADAS

6.1. Interferencias no intencionales

6.1.1. Naturales y Provocadas

6.2. Interferencias intencionadas

6.2.1. son una forma de ataques y son motivo de un estudio más detallado ya que constituyen una amenaza directa a la seguridad de la información y sus daños pueden ser incalculables

7. EVALUACIÓN DEL RIESGO

7.1. Los resultados de la evaluación se basan en las medidas y las medidas apropiadas para que cada uno de los factores que intervienen en la seguridad y las prioridades para el manejo de los riesgos de la información

8. CRIPTOGRAFÍA

8.1. Es la ciencia o el arte de mantener segura la información

8.1.1. La PPNN,usa los codigos policiales para codificar su informacion

8.2. MÉTODOS DE LA CRIPTOGRAFÍA

8.2.1. La transposición

8.2.2. Esteganografía

9. IMPORTANCIA DEL CONOCIMIENTO DE LA NORMATIVA REFERENTE LEGAL A LA SEGURIDAD DE LA INFORMACIÓN

9.1. • Garantizar el derecho al secreto y a la privacidad de las telecomunicaciones

9.2. • Garantizar la libertad de expresión y el derecho a acceder a las fuentes de información

10. El atacante intenta destruir toda la evidencia de su ataque con la finalidad de evadir cualquier acción legal en su contra

11. ATAQUES

11.1. es toda acción consiente encaminada a conocer, perturbar, negar, deteriorar, cambiar o destruir la información o interrumpir el servicio sin la autorización para hacerlo

11.1.1. Pasivos

11.1.1.1. El atacante solo recibe la información

11.1.2. Activos

11.1.2.1. cuando el atacante no solo escucha la información sino que la altera, no permite que llegue al receptor o adiciona información, según su propósito

11.1.3. Internos

11.1.3.1. Realizado por el personal que trabaja al interior de la Organización atacada

11.1.4. Externos

11.1.4.1. Realizado por personas que no trabajan y no tiene acceso autorizado a los sistemas que manejan la información de la Organización

12. FASES DE UN ATAQUE

12.1. Reconocimiento

12.1.1. es recoger la mayor cantidad de información que después le será útil para realizar el ataque

12.2. Análisis

12.2.1. En esta fase, el potencial atacante, define cuál será su estrategia a seguir en el ataque

12.3. Penetración

12.3.1. Es la fase donde el atacante concreta su ataque

12.4. Protección

13. ¿Quién realiza los ataques a las comunicaciones policiales?

13.1. Cualquier persona, dependiendo del objetivo que persiga y de su nivel de conocimiento y experiencia, puede realizar ataques a la información

13.1.1. Curiosos.

13.1.2. Periodistas.

13.1.3. Estudiantes.

13.1.4. Policias.

13.1.5. Opositores

13.1.6. Espias.

13.1.7. Delincuentes