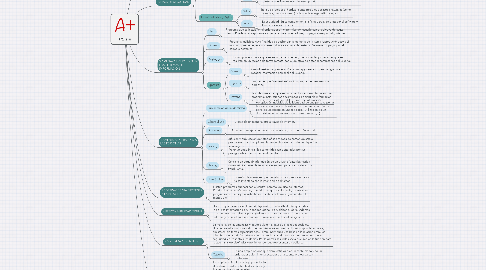

1. 1.NECESIDAD DE SEGURIDAD

1.1. La seguridad informática es el conjunto de medidas encaminadas a proteger el hardware, el software, la información y las personas.

1.2. Nuevos riesgos informáticos

1.2.1. Big Data

1.2.1.1. Es la gestión y análisis de enormes volúmenes de datos que no pueden ser tratados de manera convencional, y son usados para hacer estadísticas y modelos predictivos, para después ser usados en publicidad...

1.2.2. Internet de las cosas

1.2.2.1. Es un concepto que se refiere a una interconexión digital de objetos cotidianos con internet.

2. 2.TIPOS DE SEGURIDAD

2.1. Seguridad activa y pasiva

2.1.1. Activa

2.1.1.1. Conjunto de acciones encaminadas a proteger el ordenador y su contenido, tratando de reducir las vulneravilidades todo lo posible (por ejemplo, usar contraseñas seguras, tener actualizado un antivirus,...).

2.1.2. Pasiva

2.1.2.1. La seguridad pasiva es la que pretende minimizar el impacto de un posible daño informático (por ejemplo, realizar copias de seguridad periódicas, SAI (Sistemas de Alimentación Interrumpida),...).

2.2. Seguridad física y lógica

2.2.1. Física

2.2.1.1. Trata de proteger el hardware ante posibles desastres naturales (como incendios, inundaciones...), robos, sobrecargas eléctricas, etc.

2.2.2. Lógica

2.2.2.1. La seguridad lógica complementa la física y trata de proteger el software y los datos de los usuarios.

3. 3.AMENAZAS Y FRAUDES EN LOS SISTEMAS DE IMFORMACIÓN

3.1. Virus

3.1.1. Programa que se instala en el ordenador sin el permiso del usuario con el objetivo de causar daños. Puede autor-replicarse e infectar a otros ordenadores, propagándose por usb, Internet...

3.2. Gusano

3.2.1. Programa malicioso cuya finalidad es desbordar la memoria del sistema reproduciéndose a sí mismo, y puede llegar a comerse todos los archivos del sistema. Se suele propagar por el correo electrónico.

3.3. Keylogger

3.3.1. Es un tipo de software que se encarga de obtener y memorizar las pulsaciones que se realizan en un teclado de forma remota, con el objetivo de obtener contraseñas del usuario.

3.4. Spyware

3.4.1. Adware

3.4.1.1. Cuando estos programas actúan como spyware: incluyen código para recoger información personal del usuario.

3.4.2. Hijakers

3.4.2.1. Programas que “secuestran” a otros programas para usar sus derechos.

3.4.3. Troyano

3.4.3.1. Tipo de virus en el que se han introducido, camufladas en otro programa, instrucciones encaminadas a destruir la información almacenada en los discos o bien a recabar información.

4. 4.AMENAZAS Y FRAUDES A LAS PERSONAS

4.1. Suplantación de la identidad

4.1.1. Apropiación indebida de la identidad de una persona por un tercero y la actuación de éste en su nombre. (creación de un perfil de un tercero en una red social, utilización de un dispositivo de un tercero sin su consentimiento,...)

4.2. Ciberbullyng

4.2.1. Acoso de un menor a otro a través de internet.

4.3. Grooming

4.3.1. Acoso o chantaje a un menor por un adulto, con intención sexual.

4.4. Sexting

4.4.1. difusión y publicación de fotografías o vídeos de contenido sexual producidos por el propio remitente, utilizando para ello un dispositivo tecnológico. -Voluntariedad inicial: los contenidos son generados por sus protagonistas o con su consentimiento.

4.5. Phising

4.5.1. Consiste en adquirir información de un usuario (datos bancarios, claves, etc.) a través de técnicas de engaño para usarlos de forma fraudulenta.

4.6. Hoax (bulos)

4.6.1. Difusión de mensajes que desvelan una supuesta situación falsa inventada con la intención de difamar.

5. 5.SOFTWARE PARA PROTEGER A LA PERSONA

5.1. Existen programas que facilitan el control parental del uso de Internet. Pueden limitar las búsquedas, permitir o bloquear sitios web, controlar los programas de mensajería instantánea, establecer filtros según la edad del menor, etc.

6. 6.RESPONSABILIDAD DIGITAL

6.1. Todo lo que hacemos en Internet deja rastro, una huella digital que habla de ti. Esa información es tu identidad digital. Es tu deber cuidarla. Además existen otros mecanismos para ayudarnos a proteger nuestra identidad en Internet y evitar el fraude, como es el caso de los certificados digitales.

7. 7.SEGURIDAD EN INTERNET

7.1. La mayoría de las amenazas y fraudes vienen a través de las redes sociales. Una red social es un sitio web que permite intercambios de distintos tipos (financieros, amistosos, de temas especializados...) entre individuos y se basa en la relación entre los miembros de la red. Cuando usamos una red social, debemos tener presentes nuestra seguridad y el respeto a los demás. Por lo demás, las redes sociales cumplen la función para la que han sido diseñadas y no tienen por qué representar un peligro.

7.2. Captcha

7.2.1. Es una simple prueba que demuestra que es un ser humano y no un ordenador quien intenta acceder a una cuenta protegida con contraseña.

8. 8.PROPIEDAD INTELECTUAL Y DISTRIBUCIÓN DEL SOFTWARE

8.1. La propiedad intelectual agrupa todos los derechos de autor sobre la disposición y la explotación de su creación.

8.2. Software Propietario

8.2.1. El acceso al código fuente no es libre, solo se encuentra a disposición del desarrollador.

8.2.2. Software Comercial

8.2.2.1. Es comercializado por una empresa con ánimo de lucro.(windows10, Microsoft Office,...)

8.2.3. Freeware

8.2.3.1. Es un software gratuito, pero no libre. (Internet explorer, Adobe,...)

8.3. Software Libre

8.3.1. Su código fuente está disponible, es decir, es código abierto. Se puede usar, copiar, modificar y redistribuir libremente.