1. De la continuidad de negocios La función de la auditoría

1.1. Examina el entorno de seguridad general de la firma, además de controlar el gobierno de los sistemas de información individuales.

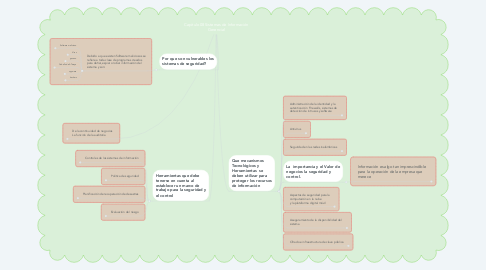

2. Por que son vulnerables los sistemas de seguridad?

2.1. Debido a que existen Software maliciosos se refiere a toda clase de programas creados para dañar, espiar o robar información del sistema y son:

2.1.1. Software malicioso

2.1.1.1. os programas de software malicioso se conocen como malware e incluyen una variedad de amenazas, como virus de computadora, gusanos y caballos de Troya.

2.1.2. Virus

2.1.2.1. Un virus de computadora es un programa de software malintencionado que se une a otros programas de software o archivos de datos para poder ejecutarse, por lo general sin el conocimiento o permiso del usuario

2.1.3. gusano

2.1.3.1. programas de computadora independientes que se copian a sí mismos de una computadora a otras computadoras a través de una red (a diferencia de los virus, pueden operar por su cuenta sin necesidad de unirse a otros archivos de programa de computadora y dependen menos del comportamiento humano para poder esparcirse de una computadora a otra.

2.1.4. Caballo de ATaroya

2.1.4.1. El caballo de Troya en sí no es un virus, ya que no se reproduce, pero es con frecuencia un medio para que los virus u otro tipo de software malicioso entren en un sistema comunicacional

2.1.5. spyware

2.1.5.1. Es un malware que recopila información de una computadora y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del computador

2.1.6. hackers

2.1.6.1. Se llama hacker, que podríamos traducir por “saboteador” a una persona habilidosa con los ordenadores que trata de destruir las barreras de seguridad informática establecidas por empresas y organizaciones. Un hacker puede tener distintos objetivos: robar datos, solo curiosear, hacer daño (por ejemplo borrando datos), enriquecerse, chantajear, demostrar su capacidad o simplemente hacerse el gracioso.

3. Herramientas que debe tenerse en cuenta al establecer un marco de trabajo para la seguridad y el control

3.1. Controles de los sistemas de información

3.1.1. Los controles de los sistemas de información pueden ser manuales y automatizados; consisten tanto de controles generales como de aplicación.

3.2. Política de seguridad

3.2.1. Consiste de enunciados que clasifican los riesgos de información, identifican los objetivos de seguridad aceptables y también los mecanismos para lograr estos objetivos.

3.3. Planificación de recuperación de desastres

3.3.1. Idea planes para restaurar los servicios de cómputo y comunicaciones después de haberse interrumpido

3.4. Evaluación del riesgo

3.4.1. Determina el nivel de riesgo para la firma si no se controla una actividad o proceso específico de manera apropiada

4. Que mecanismos Tecnológicos y Herramientas se deben utilizar para proteger los recursos de información

4.1. Administración de la identidad y la autenticación Firewalls, sistemas de detección de intrusos y software

4.1.1. Se encarga de los siguientes problemas: Recuperar datos de las computadoras y preservar al mismo tiempo la integridad evidencia, Almacenar y manejar con seguridad los datos electrónicos recuperados, Encontrar información importante en un gran volumen de datos electrónicos así como Presentar la información a un juzgado.

4.2. Antivirus

4.2.1. Los antivirus son programas codificadores los cuales eliminar cualquier error o filtración por algún archivo (virus) que dañe de cualquier forma a tu sistema operativo.

4.3. Seguridad en las redes inalámbricas

4.3.1. La seguridad en estas redes no se ha considerado suficientemente por parte de sus usuarios y han quedado vulnerables a diversos tipos de ataques.

4.4. La importancia y el Valor de negocios la seguridad y control.

4.4.1. Información es algo tan imprescindible para la operación de la empresa que merece

4.4.1.1. Aseguramiento de la calidad del software

4.4.1.1.1. Conjunto de actividades planificadas y sistemáticas necesarias para aportar la confianza en que el producto (software) requiere para satisfacer los requerimientos dados de calidad por parte del cliente

4.4.1.2. Requerimientos legales y regulatorios para la administración de registros digitales

4.4.1.3. Evidencia electrónica y análisis forense de sistema

4.4.1.4. Proteger los sistemas de reconsiderarse.

4.5. Aspectos de seguridad para la computación en la nube y la plataforma digital móvil

4.5.1. En este sentido hay un potencial de producir beneficios poderosos, imponen nuevos desafíos para la seguridad y confiabilidad de los sistemas.

4.5.1.1. Seguridad en la Plataforma:Si los dispositivos móviles están realizando muchas de las funciones de las computadoras, necesitan estar protegidos de igual forma que las computadoras de escritorio y laptops contra malware, robo, pérdida accidental, acceso sin autorización y hackers.

4.5.1.2. Seguridad en la Nuve: Cuando el procesamiento se lleva a cabo en la nube, la rendición de cuentas y la responsabilidad de proteger los datos confidenciales aún recae en la compañía que posee esos datos. Es imprescindible comprender cómo es que el proveedor de computación en la nube organiza sus servicios y administra los datos.

4.6. Aseguramiento de la disponibilidad del sistema

4.6.1. consiste en las evaluaciones de los objetivos del sistema en forma de medidas cuantificadas

4.7. Cifrado e infraestructura de clave pública

4.7.1. Consiste en verificar y autenticar las diferentes partes que se involucran al momento de realizar un intercambio electrónico.