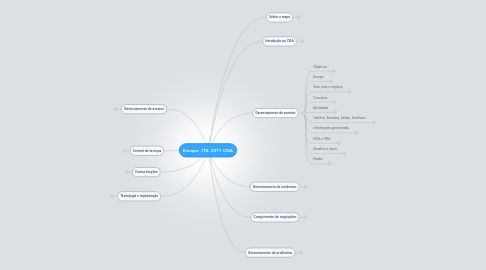

1. Sobre o mapa

1.1. Desenvolvido pela TIEXAMES

1.2. Contempla a revisão da estrutura dos processos do OSA

1.3. O uso deste mapa não garante aprovação no exame

2. Introdução ao OSA

2.1. Valor para o negócio das atividades OSA

2.1.1. Reduz custos

2.1.2. Diminui interrupções no serviço

2.1.3. Melhora resultados operacionais e compilação de dados

2.1.4. Aumenta aderência à politica de segurança

2.1.5. Fornece acesso rápido à serviços padrão

2.1.6. Automatiza operações

2.2. Escopo OSA

2.2.1. Gerenciamento de eventos

2.2.2. Gerenciamento de incidentes

2.2.3. Cumprimento de requisições

2.2.4. Gerenciamento de problemas

2.2.5. Gerenciamento de acessos

2.2.6. Central de serviços

2.2.7. Outras funções

2.2.7.1. Técnico

2.2.7.2. Aplicativos

2.2.7.3. Operações de TI

2.2.8. Considerações sobre tecnologia e implantação

2.3. Suporte das atividades OSA no ciclo de vida

2.3.1. Mantém a satisfação do negócio e a confiança na TI

2.3.2. Minimiza o impacto das falhas nos serviços

2.3.3. Fornece acesso autorizado

2.4. Otimizando o desempenho da Operação de Serviço

2.4.1. Melhorias incrementais de longo prazo

2.4.1.1. Estimando e calculando o desempenho e produtividade de toda a operação de serviços

2.4.1.2. Incluindo processos, tecnologias, funções e saídas

2.4.1.3. Gerando relatórios após um período de tempo

2.4.2. Melhorias contínuas de curto prazo

2.4.2.1. São aplicadas a práticas de trabalho dentro dos processos, funções e tecnologias

2.4.2.2. Usualmente inclui pequenas melhorias

2.4.2.3. Não impacta a estrutura básica de processos ou tecnologias

3. Gerenciamento de eventos

3.1. Objetivos

3.1.1. Detectar eventos

3.1.2. Entender eventos que podem interromper serviços

3.1.3. Responder a eventos que interrompem as operações normais de TI

3.2. Escopo

3.2.1. Pode ser aplicado a qualquer aspecto do gerenciamento de serviços que necessitar ser controlado ou que puder ser automatizado

3.2.2. Por exemplo

3.2.2.1. Estado de IC

3.2.2.2. Condições do ambiente

3.2.2.3. Licenciamento de software

3.2.2.4. Segurança

3.2.2.5. Operação normal

3.3. Valor para o negócio

3.3.1. Detecção antecipada de incidentes

3.3.2. Pode ser integrado com outros processos, como gerenciamento de disponibilidade e capacidade.

3.3.3. Fornece uma base para operações automatizadas.

3.3.4. Possibilita que alguns tipos de atividades automatizadas sejam monitoradas por exceção

3.3.5. Pode ter um efeito direto na entrega dos serviços e na satisfação do cliente

3.4. Conceitos

3.4.1. Tipos de evento

3.4.1.1. Informativos

3.4.1.1.1. Significam uma operação regular (apenas para informação)

3.4.1.2. Avisos (Warnings)

3.4.1.2.1. Significam uma operação não usual, porém não são ainda exceções

3.4.1.2.2. Indicam que um limite está próximo de ser alcançado

3.4.1.3. Exceções

3.4.1.3.1. Significam uma situação anormal que requer uma ação para abordá-la

3.4.1.3.2. Indicam quem um limite já foi ultrapassado

3.4.2. Estratégias para filtragem

3.4.2.1. Integração

3.4.2.1.1. Integrar este processo com os demais processos de gerenciamento de serviços

3.4.2.2. Desenho

3.4.2.2.1. Considerar o gerenciamento de eventos no desenho de novos serviços

3.4.2.3. Tentativa e erro

3.4.2.3.1. É necessário avaliar a eficácia do filtro, nem sempre se consegue filtrar tudo na primeira vez

3.4.2.4. Planejamento

3.4.2.4.1. Para implantar este processo é necessário planejamento

3.4.3. Conjunto de regras

3.4.3.1. Inclui regulamentos na definição de mensagens de evento

3.4.3.2. É parte da monitoração e tecnologias de tratamento de eventos

3.4.3.3. Usa algoritmos boleanos para correlacionar eventos

3.4.4. Áreas de desenho do processo

3.4.4.1. Instrumentação

3.4.4.1.1. Projeta como monitorar e controlar a a infraestrutura e serviços de TI

3.4.4.2. Mensagem de erro

3.4.4.2.1. Componentes da infraestrutura devem fornecer mensagens de erro

3.4.4.3. Detecção de eventos e mecanismos de alerta

3.4.4.3.1. Inclui mecanismos de correlação com regras para determinar a ação necessária

3.5. Atividades

3.5.1. Ocorrência de evento

3.5.2. Notificação de evento

3.5.3. Detecção de evento

3.5.4. Registro de evento

3.5.5. Filtragem de evento

3.5.6. Categorização de evento

3.5.6.1. Informativo

3.5.6.1.1. Tudo normal

3.5.6.2. Aviso (Warning)

3.5.6.2.1. Perto dos limites aceitáveis

3.5.6.3. Exceção

3.5.6.3.1. Fora dos limites aceitáveis

3.5.7. Correlação de evento

3.5.8. Identificação de ações necessárias

3.5.9. Seleção de respostas

3.5.9.1. Autorespostas

3.5.9.2. Alerta e intervenção humana

3.5.9.3. Incidente, problema ou mudança?

3.5.10. Revisão de ações

3.5.11. Encerramento

3.6. Gatilhos, Entradas, Saídas, Interfaces

3.6.1. Gatilhos

3.6.1.1. Este processo pode ser iniciado por qualquer tipo de alteração de estado

3.6.2. Entradas

3.6.2.1. Requisitos operacionais e de nível de serviços

3.6.2.2. Alarmes, alertas e limites para reconhecer eventos

3.6.2.3. Tabelas de correlação de eventos

3.6.2.4. Papéis e responsabilidades para reconhecer eventos

3.6.2.5. Procedimentos operacionais para reconhecer, registrar, escalonar e comunicar eventos

3.6.3. Saída

3.6.3.1. Eventos que foram comunicados e escalados

3.6.3.2. Log de eventos

3.6.3.3. Eventos que geraram incidentes

3.6.3.4. Eventos que violaram ANS ou ANO

3.6.3.5. Eventos que indicam conclusão de alguma atividade

3.6.3.6. SGCS com histórico de eventos

3.6.4. Interfaces

3.6.4.1. Desenho de serviço

3.6.4.1.1. Gerenciamento de nível de serviço

3.6.4.1.2. Gerenciamento da segurança da informação

3.6.4.1.3. Gerenciamento de capacidade

3.6.4.1.4. Gerenciamento de disponibilidade

3.6.4.2. Transição de serviço

3.6.4.2.1. Gerenciamento de configuração e ativos de serviço

3.6.4.2.2. Gerenciamento de conhecimento

3.6.4.2.3. Gerenciamento de mudanças

3.6.4.3. Operação de serviço

3.6.4.3.1. Gerenciamento de incidentes

3.6.4.3.2. Gerenciamento de problemas

3.6.4.3.3. Gerenciamento de acessos

3.7. Informações gerenciadas

3.7.1. Mensagens SNMP

3.7.2. Mecanismos de correlação

3.7.3. Banco de dados com informações técnicas de dispositivos de TI

3.7.4. Agentes ou qualquer ferramenta de monitoração

3.8. FCSs e PIDs

3.8.1. FCS Detectar todas as mudanças de estado que tiverem significado para o gerenciamento de ICs e serviços de TI.

3.8.1.1. Número e proporção de eventos comparados com o número de incidentes.

3.8.1.2. Número e porcentagem de cada tipo de evento por plataforma ou aplicativo versus número total de plataformas e aplicativos que dão sustentação a serviços de TI em produção.

3.8.2. FCS Assegurar que todos os eventos sejam comunicados às funções apropriadas que precisam ser informadas ou que requerem a tomada de outras ações de controle.

3.8.2.1. Número e porcentagem de eventos que exigem a intervenção humana e se isto foi realizado.

3.8.2.2. Número de incidentes que ocorreram e porcentagem destes que foram disparados sem um evento correspondente.

3.8.3. FCS Fornecer o gatilho ou ponto de partida para a execução de muitos processos da Operação de serviço e atividades de gerenciamento de operações.

3.8.3.1. Número e porcentagem de eventos que exigem a intervenção humana e se isto foi realizado.

3.8.4. FCS Fornecer os meios para comparar o desempenho operacional e comportamento reais contra os padrões de desenho e ANSs.

3.8.4.1. Número e porcentagem de incidentes que foram resolvidos sem impacto para o negócio.

3.8.4.2. Número e porcentagem de eventos que resultaram em incidentes ou mudanças.

3.8.4.3. Número e porcentagem de eventos causados por problemas existentes ou erros conhecidos.

3.8.4.4. Número e porcentagem de eventos indicando questões de desempenho.

3.8.4.5. Número e porcentagem de eventos indicando questões potenciais de disponibilidade.

3.8.5. FCS Fornecer uma base para garantia dos serviços, relatórios e melhoria dos serviços.

3.8.5.1. Número e porcentagem de eventos repetidos ou duplicados.

3.8.5.2. Número de eventos / alertas gerados sem degradação real do serviço/funcionalidade.

3.9. Desafios e riscos

3.9.1. Desafios

3.9.1.1. Obter recursos financeiros para as ferramentas.

3.9.1.2. Estabelecer o nível correto de filtragem.

3.9.1.3. Implantar as ferramentas e agentes de monitoração.

3.9.1.4. Tráfego de rede adicional devido ao monitoração.

3.9.1.5. Adquirir as habilidades necessárias.

3.9.1.6. Implantar ferramentas sem processos para configurá-las e operá-las.

3.9.2. Riscos

3.9.2.1. Deixar de obter recursos financeiros suficientes.

3.9.2.2. Assegurar o nível correto de filtragem.

3.9.2.3. Deixar de manter impulso na implantação de agentes de monitoração na infraestrutura de TI.

3.10. Papéis

3.10.1. Dono do processo de gerenciamento de eventos

3.10.2. Gerente do processo de gerenciamento de eventos

3.10.3. Outros papéis

3.10.3.1. Central de serviços

3.10.3.1.1. Atua em algumas respostas

3.10.3.1.2. Pode fazer investigação inicial

3.10.3.1.3. Escala incidentes associados

3.10.3.1.4. Realiza comunicação de status de eventos

3.10.3.2. Gerenciamento técnico e de aplicativos

3.10.3.2.1. Estabelecem padrões

3.10.3.3. Gerenciamento de operações de TI

3.10.3.3.1. Fica com a monitoração de eventos

4. Gerenciamento de incidentes

4.1. Objetivos

4.1.1. Restaurar a operação normal o mais rápido possível

4.1.2. Minimizar qualquer impacto negativo nas operações do negócio

4.1.3. Assegurar que os melhores níveis de qualidade do serviço e disponibilidade são mantidos

4.2. Escopo

4.2.1. Inclui eventos que interrompem ou podem interromper um serviço

4.2.2. Estes eventos podem ser comunicados por usuários ou reportados pelo pessoal técnico

4.3. Valor para o negócio

4.3.1. Reduz o impacto do incidente sobre o negócio.

4.3.2. Reduz o tempo de downtime de um serviço

4.3.3. Melhora o alinhamento TI x negócio (prioridades incidentes)

4.3.4. Ajuda a identificar potenciais melhorias para os serviços

4.3.5. Ajuda a identificar necessidades de treinamento

4.4. Conceitos

4.4.1. Escalas de tempo

4.4.1.1. Precisam ser estabelecidas para os estágios de tratamento de incidentes

4.4.2. Modelo de incidente

4.4.2.1. Predefine os passos que devem ser realizados para tratar de um incidente comum.

4.4.3. Incidente grave

4.4.3.1. Mais alta prioridade

4.4.3.2. Precisa de um procedimento especial

4.5. Atividades

4.5.1. Identificação

4.5.2. Registro

4.5.3. Categorização

4.5.4. Priorização

4.5.5. Diagnóstico inicial

4.5.5.1. Feito pela central de serviços

4.5.6. Escalação

4.5.6.1. Hierarquica

4.5.6.2. Funcional

4.5.7. Investigação e diagnóstico

4.5.8. Resolução e recuperação

4.5.9. Encerramento

4.5.9.1. Convém ser feito pela central de serviços

4.6. Gatilhos, Entradas, Saídas, Interfaces

4.6.1. Gatilhos

4.6.1.1. Um usuário, pessoal técnico, ferramentas de gerenciamento de eventos, podem abrir incidentes

4.6.2. Entradas

4.6.2.1. Info sobre ICs

4.6.2.2. Erros conhecidos e soluções de contorno

4.6.2.3. Comunicado sobre sintomas de incidentes

4.6.2.4. Comunicados sobre RDMs e liberações

4.6.2.5. Objetivos operacionais e de nível de serviço

4.6.2.6. Critérios de priorização e escalação

4.6.2.7. Comunicados de eventos

4.6.3. Saídas

4.6.3.1. Incidentes resolvidos / atualizados

4.6.3.2. Classificação de incidentes atualizada

4.6.3.3. Registros de problemas levantados

4.6.3.4. Validação de incidentes que não ocorreram

4.6.3.5. Etc.

4.6.4. Interfaces

4.6.4.1. Desenho de serviço

4.6.4.1.1. GNS

4.6.4.1.2. Gerenciamento da segurança da informação

4.6.4.1.3. Gerenciamento de capacidade

4.6.4.1.4. Gerenciamento de disponibilidade

4.6.4.2. Transição

4.6.4.2.1. Gerenciamento da configuração e ativos de serviço

4.6.4.2.2. Gerenciamento de mudanças

4.6.4.3. Operação

4.6.4.3.1. Gerenciamento de problemas

4.6.4.3.2. Gerenciamento de acessos

4.7. Informações gerenciadas/usadas

4.7.1. Informações de Ferramentas de gerenciamento de incidente

4.7.2. Registros de incidentes

4.7.3. SGC

4.7.4. BDEC

4.8. FCSs e PIDs

4.8.1. FSC Resolver incidentes o mais rápido possível, minimizando impactos para o negócio.

4.8.1.1. Tempo médio decorrido para alcançar a resolução ou contorno de um incidente, desdobrado por código de impacto.

4.8.1.2. Desdobramento de incidentes por estágio.

4.8.1.3. Porcentagem de incidentes encerrados pela central de serviços sem referência a outros níveis de suporte

4.8.1.4. Número e porcentagem de incidentes resolvidos remotamente sem a necessidade de uma visita local

4.8.1.5. Número de incidentes resolvidos sem impacto ao negócio

4.8.2. FCS Manter a qualidade dos serviços de TI

4.8.2.1. Número total de incidentes (como medida de controle).

4.8.2.2. Tamanho do backlog atual de incidentes para cada serviço de TI.

4.8.2.3. Número e porcentagem de incidentes graves para cada serviço de TI.

4.8.3. FCS Manter a satisfação do usuário com os serviços de TI

4.8.3.1. Pontuação média na pesquisa de satisfação

4.8.3.2. Porcentagem de pesquisas de satisfação respondidas versus o total de pesquisas enviadas.

4.8.4. FCS Aumentar a visibilidade e comunicação dos incidentes para o negócio e pessoal de suporte da TI.

4.8.4.1. Número médio de chamadas na central de serviços para incidentes já reportados.

4.8.4.2. Número de reclamações de usuário sobre as comunicações relacionadas a situação dos incidentes.

4.8.5. FCS Alinhar as atividades e prioridades do gerenciamento de incidentes com as do negócio.

4.8.5.1. Porcentagem de incidentes tratados dentro de um tempo de resposta acordado.

4.8.5.2. Custo médio por incidente.

4.8.6. FCS Garantir o uso de métodos e procedimentos padronizados para resposta, análise, documentação, coordenação e reporte de incidentes.

4.8.6.1. Número e porcentagem de incidentes atribuídos a pessoas/grupos incorretamente.

4.8.6.2. Número e porcentagem de incidentes categorizados incorretamente

4.8.6.3. Número e porcentagem de incidentes processados por atendente da central de serviços.

4.9. Desafios e Riscos

4.9.1. Desafios

4.9.1.1. Detectar incidentes o mais cedo possível.

4.9.1.2. Convencer o pessoal a registrar todos os incidentes.

4.9.1.3. Disponibilidade de informações sobre problemas e erros conhecidos.

4.9.1.4. Integração com o SGC

4.9.1.5. Integração com o processo do GNS

4.9.2. Riscos

4.9.2.1. Não ser capaz de lidar com um grande volume de incidentes.

4.9.2.2. Enorme backlog incidentes

4.9.2.3. Desalinhamento com objetivos ou ações por causa de ANOs e/ou CAs mal alinhados ou inexistentes.

4.10. Papéis

4.10.1. Dono do processo de gerenciamento de incidentes

4.10.2. Gerente do processo de gerenciamento de incidentes

4.10.3. Analistas

4.10.3.1. Analista de primeiro nível

4.10.3.2. Analista de segundo nível

4.10.3.3. Analista de terceiro nível

5. Cumprimento de requisições

5.1. Objetivos

5.1.1. Manter a satisfação do usuário e cliente

5.1.2. Fornecer um canal para os usuários requisitarem e receberem serviços padrão

5.1.3. Fornecer informação para usuários/clientes sobre a disponibilidade de serviços e procedimentos para obtê-los

5.1.4. Comprar e entregar componentes de serviços padrão

5.1.5. Auxiliar em informações gerais, reclamações ou comentários

5.2. Escopo

5.2.1. O escopo da requisição varia conforme a sua natureza

5.2.2. Algumas organizações podem deixar seu processo e ferramentas de gerenciamento de incidentes tratarem requisições de serviço criando um "tipo de incidente"

5.3. Valor para o negócio

5.3.1. Possibilita acesso rápido e eficaz a serviços padrão.

5.3.2. Melhora a produtividade e qualidade dos serviços de negócio e produtos.

5.3.3. Reduz a burocracia envolvida em solicitar e receber acesso a serviços existentes ou novos.

5.3.4. Reduz o custo de fornecimento de serviços existentes ou novos.

5.4. Conceitos

5.4.1. Modelo de requisição

5.4.1.1. Determina os passos necessários para atender a uma requisição.

5.4.1.2. Inclui pré-aprovação do gerenciamento de mudanças

5.4.2. Seleção de menu

5.4.2.1. Ferramentas de autoajuda geram requisições de serviço usando tecnologia que faz o vínculo com as ferramentas de gerenciamento de serviços

5.5. Atividades

5.5.1. Recebimento

5.5.2. Registro e validação

5.5.3. Categorização

5.5.4. Priorização

5.5.5. Autorização

5.5.5.1. Algumas requisições têm implicação financeira (custos que precisam ser aprovados)

5.5.5.2. Requisições de acesso precisam passar pelo gerenciamento de acessos

5.5.6. Revisão

5.5.7. Execução do modelo de requisição

5.5.8. Encerramento

5.6. Gatilhos, Entradas, Saídas, Interfaces

5.6.1. Gatilhos

5.6.1.1. Chamada de usuário na central de serviços

5.6.1.2. Sistema de auto-ajuda (interface web)

5.6.2. Entradas

5.6.2.1. Requisições de trabalho

5.6.2.2. Formulários de autorização

5.6.2.3. Requisições de serviço

5.6.2.4. RDMs

5.6.2.5. Requisições de várias fontes (telefone, interface web ou e-mail)

5.6.2.6. Requisição de informação

5.6.3. Saídas

5.6.3.1. Requisições de serviço autorizadas/rejeitadas/canceladas/atendidas/encerradas

5.6.3.2. RDMs/mudanças padrão

5.6.4. Interfaces

5.6.4.1. Estratégia de serviço

5.6.4.1.1. Gerenciamento financeiro para serviços de TI

5.6.4.2. Desenho de serviço

5.6.4.2.1. Gerenciamento de catálogo de serviços

5.6.4.3. Transição de serviço

5.6.4.3.1. Gerenciamento de configuração e ativos de serviço

5.6.4.3.2. Gerenciamento de mudanças

5.6.4.3.3. Gerenciamento de liberação & implantação

5.6.4.4. Operação de serviço

5.6.4.4.1. Gerenciamento de incidentes

5.6.4.4.2. Gerenciamento de problemas

5.6.4.4.3. Gerenciamento de acessos

5.7. Informações gerenciadas

5.7.1. Dados da requisição de serviço

5.7.2. RDMs

5.7.3. Portfólio de serviços

5.7.3.1. inclui o catálogo

5.7.4. Políticas de segurança

5.8. FCSs e PIDs

5.8.1. FCS As requisições devem ser atendidas de maneira eficiente e pontual, que seja alinhada com o nível de serviço acordado para cada tipo de requisição

5.8.1.1. Tempo transcorrido para tratar de cada tipo de requisição de serviço.

5.8.1.2. Número e porcentagem de requisições de serviço concluídas dentro dos prazos acordados.

5.8.1.3. Desdobramento de requisições de serviço em cada estágio (ex.: registrada, trabalho em andamento, encerrada, etc.).

5.8.1.4. Percentagem de requisições encerradas pela central de serviços sem referência a outros níveis de suporte

5.8.1.5. Número e percentagem de requisições de serviço resolvidas remotamente ou via automação, sem a necessidade de visita

5.8.1.6. Número total de requisições de serviço

5.8.1.7. Custo médio por tipo de requisição de serviço

5.8.2. FCS Somente requisições autorizadas devem ser atendidas

5.8.2.1. Porcentagem de requisições de serviço atendidas que foram apropriadamente autorizadas.

5.8.2.2. Número de incidentes relacionados a ameaças de segurança provenientes de atividades de cumprimento de requisições.

5.8.3. FCS A satisfação do usuário precisa ser mantida

5.8.3.1. Nível de satisfação do usuário com o tratamento de requisições de serviço.

5.8.3.2. Número total de incidentes relacionados a atividades de cumprimento de requisições

5.8.3.3. Tamanho atual do backlog de requisições de serviço

5.9. Desafios e Riscos

5.9.1. Desafios

5.9.1.1. Definir e documentar tipos de requisições que podem ser tratadas por este processo

5.9.1.2. Estabelecer recursos de atendimento com autoajuda.

5.9.1.3. Acordar e comunicar níveis de serviço pretendidos para cada tipo de requisição

5.9.1.4. Os custos precisam ser acordados.

5.9.1.5. Acordar quais serviços serão padronizados e quem estará autorizado a solicitá-los.

5.9.2. Riscos

5.9.2.1. Escopo mal definido

5.9.2.2. Interfaces de usuário mal projetadas

5.9.2.3. Processos de atendimento final mal-projetados

5.9.2.4. Recursos inadequados de monitoração

5.10. Papéis

5.10.1. Dono do processo de cumprimento de requisições

5.10.2. Gerente do processo de cumprimento de requisições

5.10.3. Analista de cumprimento de requisições

6. Gerenciamento de problemas

6.1. Objetivos

6.1.1. Prevenir problemas e incidentes resultantes da sua ocorrência

6.1.2. Eliminar incidentes recorrentes

6.1.3. Eliminar a causa raiz de incidentes

6.1.4. Minimizar o impacto de incidentes que não podem ser evitados

6.1.5. Melhorar o uso produtivo dos recursos

6.2. Escopo

6.2.1. REATIVO

6.2.1.1. Procura a causa raiz de incidentes que ocorreram e recomenda soluções permanentes

6.2.2. PROATIVO

6.2.2.1. Identificar e soluciona problemas antes que incidentes ocorram

6.3. Valor para o negócio

6.3.1. Maior disponibilidade de serviços de TI reduzindo o número e duração de incidentes

6.3.2. Maior produtividade do pessoal de TI reduzindo a mão de obra imprevista causada por incidentes

6.3.3. Gasto reduzido em soluções de contorno ou consertos que não funcionam

6.3.4. Redução de despesas de esforços para combate a incêndio

6.4. Conceitos

6.4.1. Modelo de problema

6.4.1.1. Similar ao modelo de incidente.

6.5. Atividades

6.5.1. Detecção

6.5.2. Registro

6.5.3. Categorização

6.5.4. Priorização

6.5.5. Investigação e diagnóstico

6.5.6. Estabelecimento de Soluções de Contorno

6.5.7. Criação de um registro de Erro Conhecido

6.5.7.1. Pode ser criado sempre que for útil

6.5.8. Resolução

6.5.9. Encerramento

6.5.10. Revisão de problemas graves

6.5.10.1. No final de cada problema grave

6.6. Gatilhos, Entradas, Saídas, Interfaces

6.6.1. Gatilhos

6.6.1.1. Reação a incidentes

6.6.1.2. Decisão durante os testes de aceitação

6.6.1.3. Notificação de fornecedores

6.6.1.4. Incidentes recorrentes

6.6.2. Entradas

6.6.2.1. Informações de incidentes

6.6.2.2. Informações de ICs

6.6.2.3. Resultados de de mudanças

6.6.2.4. Eventos

6.6.2.5. Objetivos de nível operacional e de serviço

6.6.2.6. Critérios de priorização e escalação

6.6.2.7. Informações de riscos

6.6.3. Saídas

6.6.3.1. Problemas resolvidos

6.6.3.2. Registros de GP atualizados

6.6.3.3. RDMs

6.6.3.4. Soluções de contorno

6.6.3.5. Erros conhecidos

6.6.3.6. Relatórios gerenciais

6.6.3.7. Recomendações de melhoria a partir de problemas graves

6.6.4. Interfaces

6.6.4.1. Estratégia de serviço

6.6.4.1.1. Gerenciamento financeiro para serviços de TI

6.6.4.2. Desenho de serviço

6.6.4.2.1. GNS

6.6.4.2.2. Gerenciamento de capacidade

6.6.4.2.3. Gerenciamento de disponibilidade

6.6.4.2.4. Gerenciamento de continuidade de serviços de TI

6.6.4.3. Transição de serviço

6.6.4.3.1. Gerenciamento de mudanças

6.6.4.3.2. Gerenciamento de configuração e ativos de serviço

6.6.4.3.3. Gerenciamento de liberação e implantação

6.6.4.3.4. Gerenciamento de conhecimento

6.6.4.4. Operação de serviço

6.6.4.4.1. Gerenciamento de incidentes

6.6.4.5. Melhoria contínua de serviço

6.6.4.5.1. Processo melhoria de 7 etapas

6.7. Informações gerenciadas

6.7.1. SGC

6.7.2. BDEC

6.8. FCSs e PIDs

6.8.1. FCS Minimizar o impacto para o negócio em incidentes que não podem ser evitados.

6.8.1.1. Número de erros conhecidos adicionados ao BDEC.

6.8.1.2. Percentagem de exatidão do BDEC (a partir de auditorias do banco de dados).

6.8.1.3. Porcentagem de incidentes encerrados pela central de serviços sem referência a outros níveis de suporte.

6.8.1.4. Tempo médio de resolução de incidente para aqueles incidentes vinculados a registros de problemas.

6.8.2. FCS Manter a qualidade dos serviços de TI por meio da eliminação de incidentes recorrentes.

6.8.2.1. Número total de problemas (como medida de controle).

6.8.2.2. Tamanho do backlog atual de problemas para cada serviço de TI.

6.8.2.3. Número de incidentes repetidos para cada serviço de TI.

6.8.3. FCS Profissionalismo no tratamento de problemas

6.8.3.1. Número de problemas graves (abertos e encerrados e backlog).

6.8.3.2. Percentagem de revisões de problemas graves realizadas com sucesso.

6.8.3.3. Número e percentagem de problemas atribuídos incorretamente.

6.8.3.4. Backlog dos problemas e a tendência (estático, reduzindo ou aumentando?).

6.8.3.5. Número e percentagem de problemas que excederam as metas de tempo de resolução.

6.8.3.6. Percentagem de problemas resolvidos dentro das metas de ANS.

6.8.3.7. Custo médio por problema.

6.9. Desafios e Riscos

6.9.1. Desafios

6.9.1.1. Estabelecimento de um processo e ferramentas eficazes de gerenciamento de incidentes.

6.9.1.2. Estabelecimento de interfaces e práticas e ferramentas comuns para os processos gerenciamento de problemas e de incidentes.

6.9.1.3. Habilidades e capacidades do pessoal de resolução de problemas.

6.9.2. Riscos

6.9.2.1. Alto volume de problemas

6.9.2.2. Problemas sem dar prosseguimento ao diagnóstico.

6.9.2.3. Falta de fontes de informação adequadas

6.9.2.4. Falta de treinamento do pessoal deste processo

6.9.2.5. ANOs e/ou CAs mal alinhados ou inexistentes

6.10. Papéis

6.10.1. Dono do processo de gerenciamento de problemas

6.10.2. Gerente do processo de gerenciamento de problemas

6.10.3. Analista de problemas

7. Gerenciamento de acessos

7.1. Objetivos

7.1.1. Gerenciar o acesso a serviços com base em políticas

7.1.2. Responder eficientemente a requisições para conceder acesso a serviços

7.1.3. Supervisionar o acesso a serviços

7.2. Escopo

7.2.1. Proteger a confidencialidade, integridade e disponibilidade dos dados e propriedade intelectual por meio da execução de políticas da segurança da informação.

7.2.2. Assegurar que aos usuários autorizados sejam dados os direitos de usar os serviços.

7.3. Valor para o negócio

7.3.1. Mantém a confidencialidade de dados

7.3.2. Concede aos funcionários o nível certo de acesso

7.3.3. Reduz erros cometidos na entrada de dados

7.3.4. Fornece meios de auditar o uso dos serviços

7.3.5. Fornece meios de revogar direitos de acesso

7.3.6. Auxilia na conformidade com requisitos regulatórios

7.4. Conceitos

7.4.1. Acesso

7.4.2. Identidade

7.4.3. Direitos

7.4.4. Serviços ou grupos de serviços

7.4.5. Diretorio de serviços

7.5. Atividades

7.5.1. Requisição de acesso

7.5.2. Verificação

7.5.3. Concessão de direitos

7.5.4. Verificação e monitoração de status de identidade

7.5.5. Registro (log) e rastreamento de acesso

7.5.6. Remoção ou restrição de direitos

7.6. Gatilhos, Entradas, Saídas, Interfaces

7.6.1. Gatilhos

7.6.1.1. RDMs

7.6.1.2. Requisições de serviço

7.6.1.3. Requisições do RH

7.6.1.4. Requisições da gerência

7.6.2. Entradas

7.6.2.1. Políticas de segurança

7.6.2.2. ANOs e ANSs

7.6.2.3. RMDs para direitos de acesso

7.6.2.4. Requisições autorizadas para conceder ou extinguir acessos

7.6.3. Saídas

7.6.3.1. Provisão de acesso a serviços de TI

7.6.3.2. Registros e histórico de acessos concedidos

7.6.3.3. Registros e histórico de acessos negados

7.6.3.4. Comunicações sobre abuso ou uso inapropriado de serviços

7.6.4. Interfaces

7.6.4.1. Estratégia de serviço

7.6.4.1.1. Gerenciamento de demanda

7.6.4.1.2. Gerenciamento estratégico para serviços de TI

7.6.4.2. Desenho de serviço

7.6.4.2.1. Gerenciamento de segurança da informação

7.6.4.2.2. Gerenciamento de catálogo de serviços

7.6.4.2.3. Gerenciamento de continuidade de serviços de TI

7.6.4.2.4. Gerenciamento de nível de serviço

7.6.4.3. Transição de serviço

7.6.4.3.1. Gerenciamento de configuração e ativos de serviço

7.6.4.3.2. Gerenciamento de mudanças

7.6.4.4. Operação de serviço

7.6.4.4.1. Cumprimento de requisições

7.7. Informações gerenciadas

7.7.1. Identidades dos usuários

7.7.2. Perfis de usuários

7.7.3. Grupos de usuários

7.7.4. Papéis / cargos

7.7.5. Grupos de serviço

7.8. FCSs e PIDs

7.8.1. FCS Assegurar que a confidencialidade, integridade e disponibilidade dos serviços sejam protegidos de acordo com a política de segurança da informação.

7.8.1.1. Percentagem de incidentes que envolveram acessos de segurança inapropriados ou tentativas de acesso aos serviços.

7.8.1.2. Número de constatações de auditoria que descobriram configurações de acesso incorretas para usuários que mudaram de papéis ou saíram da empresa.

7.8.1.3. Número de incidentes que necessitam de uma restauração dos direitos de acesso.

7.8.1.4. Número de incidentes causados por configurações de acesso incorretas

7.8.2. FCS Fornecer acesso apropriado a serviços numa base pontual, que atenda as necessidades do negócio.

7.8.2.1. Percentual de requisições de acesso (Requisições de serviço, RDMs, etc.) que foram feitas dentro dos ANSs e ANOs estabelecidos.

7.8.3. Fornecer em tempo oportuno comunicações sobre acessos incorretos ou abuso de serviços de TI.

7.8.3.1. Duração média de incidentes relacionados a acessos (desde o momento da descoberta até a escalação).

7.9. Desafios e Riscos

7.9.1. Desafios

7.9.1.1. Verificar a identidade dos usuários

7.9.1.2. Qualificar o usuário para o acesso

7.9.1.3. Gerenciar mudanças nos direitos de acesso

7.9.1.4. Restringir os direitos de acesso a usuários não autorizados.

7.9.2. Riscos

7.9.2.1. Falta de tecnologias apropriadas

7.9.2.2. Controle de acessos a partir de outras fontes

7.9.2.3. Falta de suporte da diretoria

7.10. Papéis

7.10.1. Dono do processo de gerenciamento de acessos

7.10.2. Gerente do processo de gerenciamento de acessos

7.10.3. Outros Papéis

7.10.3.1. Central de serviços

7.10.3.2. Gerenciamento técnico e de aplicativos

7.10.3.3. Gerenciamento de operações de TI

8. Central de serviços

8.1. Papel

8.1.1. Ponto único de contato para todos os usuários no dia a dia

8.1.2. Ponto de comunicação para todos os usuários

8.1.3. Ponto de coordenação para vários processos de TI

8.1.4. Incidentes, requisições de serviços, questões gerais, potencialmente algumas categorias de RDMs

8.2. Objetivos

8.2.1. Fornecer um só ponto de contato entre usuários e provedor de serviços

8.2.2. Restaurar a operação do serviço para usuários o mais rápido possível

8.3. Estruturas

8.3.1. Local

8.3.1.1. Localizada próxima a comunidade de usuário

8.3.2. Centralizada

8.3.2.1. O pessoal de suporte fica localizado em um único local

8.3.3. Virtual

8.3.3.1. O pessoal de suporte pode estar em locais geográficos diferentes, mas para os usuários isto é indiferente

8.3.4. Siga o sol

8.3.4.1. Aproveita-se as estruturas locais espalhadas pelo globo para fornecer suporte 24-horas

8.3.5. Grupos especializados

8.3.5.1. Grupos especialistas atendem chamadas relacionadas a serviços específicos

8.4. Opções de pessoal

8.4.1. Considerar o número de atendentes necessários

8.4.2. Considerar habilidades necessárias

8.4.3. Considerar necessidades de treinamento

8.4.4. Considerar formas de reter o pessoal

8.4.5. Superusuários podem ajudar

8.5. Medição de desempenho

8.5.1. Métricas

8.5.1.1. Taxa de resoluções no primeiro nível

8.5.1.2. Tempo médio para resolver um incidente

8.5.1.3. Tempo médio para escalar um incidente

8.5.1.4. Custo médio da central de serviços para tratar de um incidente

8.5.1.5. Custo total da central de serviços dividido pelo número de chamadas

8.5.1.6. Porcentagem de atualizações de clientes ou usuários dentro do prazo

8.5.1.7. Tempo médio para revisar e encerrar uma chamada resolvida

8.5.1.8. Número de chamadas por hora, dia

8.5.2. Pesquisas de satisfação

8.5.2.1. Pesquisa pós-ligação

8.5.2.2. Pesquisa longa ao telefone

8.5.2.3. Entrevistas pessoais

8.5.2.4. Entrevistas em grupos

8.5.2.5. Pesquisas por correio / e-mail

8.5.2.6. Pesquisas on-line

8.6. Cuidados na terceirização

8.6.1. Ferramentas e processos comuns

8.6.2. Metas do ANS

8.6.3. Boa comunicação

8.6.4. Propriedade dos dados

9. Outras funções

9.1. Gerenciamento técnico

9.1.1. Refere-se aos grupos, departamentos ou equipes que fornecem conhecimento técnico e gerenciamento geral da infraestrutura de TI

9.1.2. Ajuda a planejar, implantar e manter uma infraestrutura técnica estável para suportar os processos do negócio da organização

9.2. Gerenciamento de operações de TI

9.2.1. Executa as atividades de rotina

9.2.2. Realiza procedimentos necessários para gerenciar e manter a infraestrutura de TI conforme estabelecidos no desenho e transição de serviço

9.2.3. Consiste de

9.2.3.1. Controle de operações

9.2.3.1.1. Supervisiona a execução e monitoração das atividades operacionais e eventos

9.2.3.1.2. Gerencia consoles

9.2.3.1.3. Agenda jobs ou scripts

9.2.3.1.4. Faz back-ups e restaurações

9.2.3.1.5. Gerencia impressões

9.2.3.1.6. Realiza atividades de manutenção

9.2.3.2. Gerenciamento de instalações

9.2.3.2.1. Realiza o gerenciamento do ambiente físico de TI (Data center, salas de computadores, sites de recuperação, equipamentos de energia e refrigeração, ...)

9.3. Gerenciamento de aplicativos

9.3.1. É realizado por qualquer departamento, grupo ou equipe envolvida no gerenciamento e suporte operacional de aplicativos

9.3.2. Envolve-se no desenho, teste e melhoria de aplicativos usados na entrega de serviços de TI

9.3.3. Participa da decisão de comprar ou desenvolver

9.3.4. Assegura que a organização tem os recursos certos para gerenciar seus aplicativos

10. Tecnologia e implantação

10.1. Requisitos genéricos para tecnologias

10.1.1. Autoajuda

10.1.2. Motor workflow

10.1.3. SGC integrado

10.1.4. Discovery, Deployment, Licenciamento

10.1.5. Controle remoto

10.1.6. Relatórios & Dashboards

10.1.7. Utilitários para diagnóstico

10.2. Critérios de avaliação para tecnologia e ferramentas

10.2.1. Provedor de Serviços precisa usar uma Declaração de Requisitos para identificar ou comprar a ferramenta correta

10.2.2. A análise MoSCoW pode ser usada para seleção

10.2.3. Qualquer ferramenta que atender pelo menos 80% dos requisitos operacionais pode ser considerada apta para o propósito

10.2.4. Considerar necessidades de configuração e customização da ferramenta

10.3. Práticas para implantação de processos

10.3.1. Adotar práticas de gerenciamento de projetos na Operação de Serviço

10.3.2. Avaliar e gerenciar riscos na Operação de Serviço

10.3.3. Envolver o pessoal operacional no Desenho e Transição de Serviço