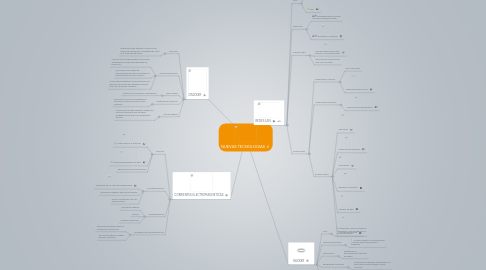

1. CORRIENTES ELECTROMAGNETICAS

1.1. CAUSAS

1.1.1. LINEAS DE ALT A TENSION

1.1.2. TRANSFORMADORTES DE RED

1.1.3. ARTEFACTOS DE ILUMINACION

1.2. CONSECUENCIAS

1.2.1. AUMENTO DE LA TASA DE MORTALIDAD

1.2.2. DOLOR DE CABEZA FRECUENTEMENETE

1.2.3. DAÑO COLATERAL POR LAS RADIACIONES

1.3. ENFERMEDADES

1.3.1. DOLOR DE CABEZA

1.3.2. SSTRES

1.3.3. HIPERSENSIBILIDAD

1.4. ALTERNATIVAS DE PREVENCION

1.4.1. TRATA DE NO ESTAR CERCA A ELMENTOS ELECTRICOS

1.4.2. NO VIVAS CERCA A CABLES DE ALTA TENSION

2. CRACKER

2.1. QUE SON

2.1.1. PERSONAS QUE ROMPEN SISTEMAS DE PAGINAS DE BANCOS O DIFERENTES CON EL FIN DE HACER DAÑO

2.2. COMO FUNCIONAN

2.2.1. 1 SE UTILIZA UN DEBUGGER O GUSANITO INFORMATICO PARA DESPROTEGER LA MAQUINA

2.2.2. 2UTILIZAN UNA TABLA DE RELOCALIZACION PARA CAMBIAR LA CONFIGURACION DEL SISTEMA

2.2.3. 3 UNA VEZ CAMBIADA LA CONFIGURACION SE EJECUTA EL EXE DEL PROGRAMA PARA QUE NO SE NOTEN CAMBIOS

2.3. QUE HACEN

2.3.1. DAÑO A LA SOCIEDAD Y EXTORSION

2.4. PROBLEMAS SOCIALES

2.4.1. CONLLEVA A MUCHOS PROBLEMAS SOCIALES YA QUE ALGUNOS SON ILEGALES

2.5. CONSTUMBRES

2.5.1. COMO LOS HACKER TAMBIEN TRABAJAN POR LAS NOCHES CON LA GRAN DIFERENCIA DE QUE LOS HACKER NO DAÑAN

3. REDES LAN

3.1. SON

3.1.1. REDES INALAMBRICAS O ETHERNET

3.1.2. WIFI

3.2. PERMITEN

3.2.1. TRASFERIR ARCHIVOS DE UN COMPUTADOR A OTRO

3.2.2. ACCEDER A INTERNET

3.3. SIRVEN PARA

3.3.1. SIRVEN PARA CONEC TAR ENTRE SI COMPUTADORES

3.3.2. FACILITAR LA VIDA DE LOS QUE LAS UTILIZAN

3.4. TOPOLOGIAS

3.4.1. TOPOLOGIAS FISICAS :

3.4.1.1. BUS CIRCULAR:

3.4.1.2. TOPOLOGIA DE ANILLO:

3.4.2. TOPOLOGIAS LOGICAS:

3.4.2.1. TOPOLOGIA DE BROADCAST

3.4.3. ESTRUCTURAS

3.4.3.1. SERVIDOR

3.4.3.2. ESTACION DE TRABAJO

3.4.3.3. GATEWAYS

3.4.3.4. BRIDGES O PUENTES

3.4.3.5. TARJETA DE RED

3.4.3.6. CONCENTRADORES

4. HACKER

4.1. SON

4.1.1. PERSONAS QUE SE METEN A HADWARE Y SOFTWARE DE LOS COMPUTADORES

4.2. COMO FUNCIONAN

4.2.1. UTILIZAN REDES O INFORMACION VALIOSA PARA DIFAMARTE O ROBARTE

4.3. QUE HACEN

4.3.1. DESARMAN O DESMANTELAN PAGINAS ENTERAS

4.4. PROBLEMAS SOCIALES

4.4.1. OCASIONAN GRANDES PROBLEMAS YA QUE TIENE CONSTUMBRES POCO USUALES

4.5. CONSTUMBRES

4.5.1. LOS HACKER ACOSTUMBRAN A SER NOCTURNOS YA QUE HA ESA HORA NADIE LOS PUEDE COGER