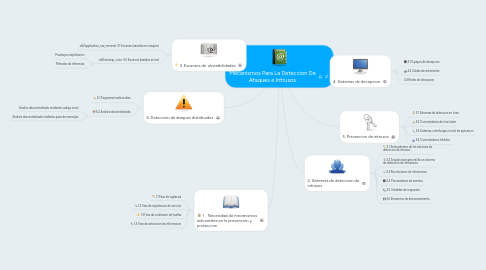

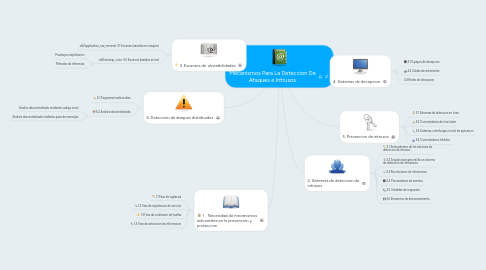

Mecanismos Para La Deteccion De Ataques e Intrusos

por Renan Cardona

1. 3. Escaners de ulnerabilidades

1.1. 3.1 Escaners basados en maquina

1.2. 3.2 Escaners basados en red

1.2.1. Prueba por explotacion

1.2.2. Metodos de inferencia

2. 1 . Necesidad de mecanismos adicionales en la prevencion y proteccion

2.1. 1.1 Fase de vigilancia

2.2. 1.2 Fase de explotacion de servicio

2.3. 1.3 Fase de ocultacion de huellas

2.4. 1.4 Fase de extraccion de informacion

3. 6. Deteccion de ataques distribuidos

3.1. 6.1 Esquemas tradicionales

3.2. 6.2 Analisis descentralizado

3.2.1. Analisis descentralizado mediante codigo movil

3.2.2. Analisis descentralizado mediante paso de mensajes