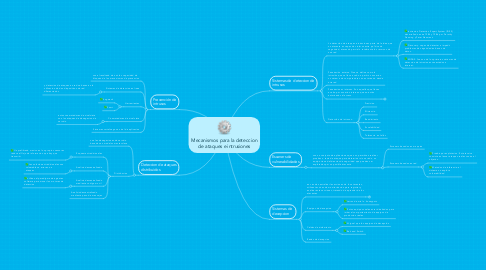

1. Prevención de intrusos

1.1. son el resultado de unir las capacidad de bloqueo de los mecanismos de prevencion

1.2. Sistemas de deteccion en lınea

1.2.1. y deteccion de ataques en red se basan en la utilizacion de dos dispositivos de red diferenciados

1.3. Herramientas

1.3.1. hogwash

1.3.2. Snort

1.4. Conmutadores de nivel siete

1.4.1. estos conmutadores de nivel siete son los ataques de denegacion de servicio

1.5. Sistemas cortafuegos a nivel de aplicacion

2. Sistemas de deteccion de intrusos

2.1. La detección de ataques e intrusiones parte de la idea que un atacante es capaz de violar nuestra pol´ıtica de seguridad, atacando parcial o totalmente los recursos de una red

2.1.1. Instrusion Detection Expert System (IDES), desarrollado entre 1984 y 1986 por Dorothy Denning y Peter Neumann

2.1.2. Discovery: capaz de detectar e impedir problemas de seguridad en bases de datos.

2.1.3. MIDAS: fue uno de los primeros sistemas de deteccion de intrusiones conectados a internet.

2.2. Penetración externa. Que se define como la intrusión que se lleva a cabo a partir un usuario o un sistema de computadores no autorizado desde otra red

2.3. Penetraciones internas. Son aquellas que llevan a cabo por usuarios internos que no están autorizados al acceso

2.3.1. Included

2.3.2. Included

2.3.3. Excluded

2.4. Detección de intrusos:

2.4.1. Precision.

2.4.2. Eficiencia.

2.4.3. Rendimiento

2.4.4. Escalabilidad

2.4.5. Tolerancia en fallos

3. Deteccion de ataques distribuidos

3.1. son las denegaciones de servicio basadas en modelos master-slave

3.2. Distribucion

3.2.1. Esquemas tradicionales

3.2.1.1. Un prefiltrado masivo en los propios sensores reduce el flujo de informacion que hay que transmitir

3.2.2. Analisis descentralizado

3.2.2.1. Las soluciones tradicionales son vulnerables a errores o a ataques

3.2.3. Analisis descentralizado mediante codigo movil

3.2.3.1. utilizan el paradigma de agentes software para mover los motores de deteccion

3.2.4. Analisis descentralizado mediante paso de mensajes

4. Escaners de vulnerabilidades

4.1. son un conjunto de aplicaciones que nos permitiran realizar pruebas o tests de ataque para determinar si una red o un equipo tiene deficiencias de seguridad que pueden ser explotadas por un posible atacante

4.1.1. Escaners basados en maquina

4.1.2. Escaners basados en red

4.1.2.1. Prueba por explotacion. Esta tecnica consiste en lanzar ataques reales contra el objetivo

4.1.2.2. Metodos de inferencia: el sistema no explota vulnerabilidad

5. Sistemas de decepcion

5.1. en vez de neutralizar las acciones de los atacantes, utilizan tecnicas de monitorizacion para registrar y analizar estas acciones, tratando de aprender de los atacantes

5.1.1. Dependencies

5.1.2. Milestones

5.2. Equipos de decepcion

5.2.1. tarros de miel o honeypots

5.2.2. Estos equipos suelen estar diseñados para imitar el comportamiento de equipos de produccion reales

5.3. Celdas de aislamiento

5.3.1. Al igual que los equipos de decepción

5.3.2. Bait and Switch: