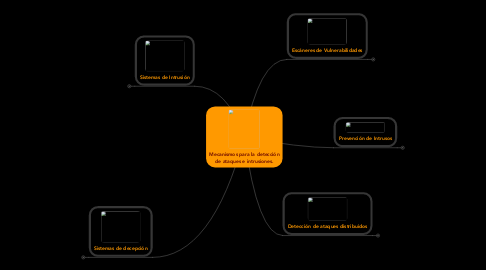

1. Sistemas de decepción

1.1. Utiliza técnicas de monitorización para registrar y analizar estas acciones, tratando de aprender de los atacantes. Hace uso de las siguientes estrategias:

1.1.1. Equipos de decepeción:

1.1.1.1. Equipos informáticos conectados en los que tratan de atraer el tráfico de uno o más atacantes

1.1.2. Celdas de almacenamiento:

1.1.2.1. Mediante el uso de un dispositivo intermedio, todo el tráfico etiquetado como malicioso será dirigido hacia un equipo de decepción.

1.1.3. Redes de decepción:

1.1.3.1. Armar una red de equipos de decepción preparados para engañar a los intrusos

2. Detección de ataques distribuidos

2.1. Deben ser detectados a partir de la combinación de múltiples indicios encontrados en distintos tipos de una red monitorizada.

2.1.1. Esquemas tradicionales

2.1.1.1. Plantean la instalación de sensores en cada uno de los equipos que se desean proteger.

2.1.2. Análisis descentralizado

2.1.2.1. Utiliza sensores intermedios.

3. Sistemas de Intrusión

3.1. Tratar de encontrar y reportar actividad maliciosa en la red.

3.1.1. Categorías

3.1.1.1. Recolectores de información

3.1.1.1.1. Basados en equipo:

3.1.1.1.2. Basados en red:

3.1.1.1.3. Basados en aplicación:

3.1.1.2. Procesadores de eventos

3.1.1.2.1. Basados en reconocimiento de patrones:

3.1.1.2.2. Basados en Transiciones de Estados:

3.1.1.2.3. Basados en anomalías:

3.1.1.3. Unidades de respuesta

3.1.1.3.1. Basados en Equipo.

3.1.1.3.2. Basados en Red.

3.1.1.4. Elementos de almacenamiento:

3.1.1.4.1. Por si el volumen de información recogida por sensores llega a ser muy elevado.

3.1.2. Arquitectura General

3.1.2.1. Precisión:

3.1.2.1.1. No debe confundir acciones legítimas con acciones deshonestas, a la hora de realizar su detección.

3.1.2.2. Eficiencia:

3.1.2.2.1. Debe minimizar la tasa de actividad maliciosa no detectada.

3.1.2.3. Rendimiento:

3.1.2.3.1. Debe ser suficiente como para poder llegar a realizar una detección en tiempo real.

3.1.2.4. Escalabilidad:

3.1.2.4.1. Debe ser capaz de soportar aumento en el número de eventos, sin que exista pérdida de información.

3.1.2.5. Tolerancia en fallos:

3.1.2.5.1. Debe ser capaz de continuar ofreciendo su servicio aunque sean atacados distintos elementos del sistema.

3.1.3. Objetivos

3.1.3.1. Permitir la revisión de patrones de acceso.

3.1.3.2. Permitir el descubrimiento tanto de internos como externos de burlar mecanismos de protección.

3.1.3.3. Permitir la escalada de privilegios

3.1.3.4. Permitir bloqueo de intentos de usuarios de saltarse mecanismos de protección.

3.1.4. Fases

3.1.4.1. Fase de Vigilancia:

3.1.4.1.1. Aprende todo sobre la red que quiere atacar.

3.1.4.2. Fase de explotación de servicio:

3.1.4.2.1. Privilegio de administrador, abusando de las deficiencias.

3.1.4.3. Fase de ocultación de huellas:

3.1.4.3.1. Se realiza toda la actividad para pasar desapercibido en el sistema.

3.1.4.4. Fase de extracción de información:

3.1.4.4.1. El atacante puede acceder a los datos de los clientes.

4. Escáneres de Vulnerabilidades

4.1. Conjunto de aplicaciones que nos permitirán realizar pruebas o tests de ataques para determinar si una red tiene deficiencias de seguridad.

4.1.1. Etapas

4.1.1.1. Extracción de muestras del conjunto de atributos del sistema para almacenarlos posteriormente.

4.1.1.2. Organizar y Comparar resultados con referencias.

4.1.1.3. Generar informe.

4.1.2. Clasificación

4.1.2.1. Basados en máquina

4.1.2.1.1. Está realcionado con el Sistema Operativo que evalúan.

4.1.2.2. Basados en red

4.1.2.2.1. Prueba por explotación

4.1.2.2.2. Métodos de inferencia

5. Prevención de Intrusos

5.1. Resultados de unir las capacidades de bloqueos de mecanismos de prevención con capacidades de análisis y monitorización.

5.1.1. Sistemas de detección en línea

5.1.1.1. Utilizan dos dispositivos de red diferenciados.

5.1.2. Conmutadores de nivel siete

5.1.2.1. Se utilizan para realizar tareas de balanceo de carga de una aplicación entre varios servidores.

5.1.3. Cortafuegos a nivel de aplicación

5.1.3.1. Trabajan con el modelo OSI.

5.1.4. Conmutadores híbridos

5.1.4.1. Dispositivos de red instalado como un conmutador de nivel siete, pero sin utilizar conjunto de reglas.