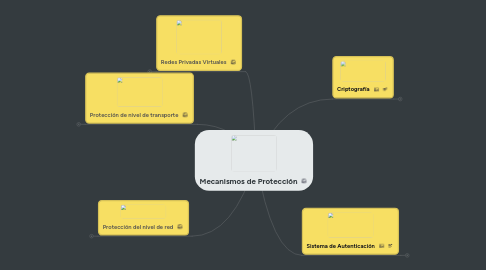

1. Protección del nivel de red

1.1. Niveles

1.1.1. Nivel de red

1.1.1.1. Garantiza datos que se envíen a los protocolos de nivel superior como TCP y UDP

1.1.2. Nivel de transporte

1.1.2.1. Solo se precisa adaptar las implementaciones de protocolos que haga en nodos extremos de la comunicación.

1.1.3. Nivel de aplicación

1.1.3.1. Puede responder mejor a las necesidades de ciertos protocolos

1.2. Arquitectura

1.2.1. Nodos extremos

1.2.1.1. Origen y final de los datagramas

1.2.2. Nodos intermedios

1.2.2.1. Llamados pasarelas seguras como encaminadores cortafuegos.

1.3. Protocolo AH

1.3.1. Ofrece el servicio de autenticación de origen de los datagramas IP

1.4. Protocolo ESP

1.4.1. Ofrece el servicio de confidencialidad, el de autenticación de origen de los datos de los datagramas IP.

1.5. Usos

1.5.1. Modo de transporte

1.5.2. Modo túnel

2. Protección de nivel de transporte

2.1. Caracteristicas

2.1.1. Confidencialidad

2.1.2. Autenticacion de entidad

2.1.3. Autenticacion de mensaje

2.1.4. Eficiencia

2.1.5. Extensibilidad

2.2. Transporte seguro SSL/TLS

2.2.1. Protocolo de registros SSL/TLS

2.2.1.1. Permite que los datos protegidos sean convenientemente codificados por el emisor e interpretados por el receptor.

2.2.2. Protocolo de negociación SSL/TLS

2.2.2.1. Hacen uso de algoritmos y claves para establecer de forma segura el inicio de la conexión.

3. Redes Privadas Virtuales

3.1. VPN entre redes locales o intranets.

3.2. VPN de acceso remoto

3.3. VPN extranet.

4. Criptografía

4.1. De Clave Simétrica

4.1.1. Algoritmo de cifrado en lujo

4.1.1.1. Consiste en la combinación de texto de claro M con un texto de el cifrado y se obtiene a partir de la clave simétrica.

4.1.2. Algoritmo de cifrado en bloque

4.1.2.1. El cifrado o descifrado se aplica separadamente a bloques de entrada de longitud fija b, y como resultado es un bloque de la misma longitud.

4.1.3. Funciones Hash

4.1.3.1. Resumen mensaje, permite obtener una cadena de bits de longitud fija, relativamente corta.

4.2. De Clave Pública

4.2.1. Algoritmos de clave pública

4.2.1.1. permiten cifrar con la clave pública y descifrar con la clave privada

4.2.2. Usos

4.2.2.1. Problema de confidencialidad

4.2.2.2. Firma digital.

4.3. Infraestructura de clave pública

4.3.1. Certificados clave pública

4.3.1.1. Identificacion de usuario

4.3.1.2. Valor de la clave pública

4.3.1.3. Firma de las dos partes anteriores

4.3.2. Cadenas de certificados

4.3.2.1. Listas de revocacion de certificados.

5. Sistema de Autenticación

5.1. Autenticación del mensaje

5.1.1. Códigos de autenticación de mensajes

5.1.1.1. Basado en claves simétricas.

5.1.2. Firmas digitales

5.1.2.1. Basado en criptografía de clave pública.

5.2. Autenticación de entidad

5.2.1. Contraseñas

5.2.2. Protocolos de reto-respuesta

5.2.2.1. Basados en técnicas simétricas

5.2.2.2. Basados en técnicas de clave pública