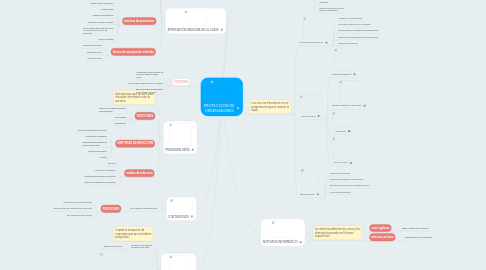

1. FILTRO DE CORREO

1.1. impide la recepción de mensajes que se consideran peligrosos.

1.2. el correo no deseado se almacena en el spam

1.2.1. cada vez se usa mas

1.3. LOS MÁS POPULARES

1.3.1. OUTLOOK

1.3.2. MOZILLA

2. CORTAFUEGOS

2.1. se usa para las comunicaciones

2.1.1. FUNCIONES

2.1.1.1. PROTECCION DE INTRUSIONES

2.1.1.2. PROTECCIÓN DE INFORMACIÓN PRIVADA

2.1.1.3. OPTIMIZACION DE ACCESO

3. PROGRAMA ESPÍA

3.1. Aplicaciones que se usan para recopilar información de un persona

3.2. FUNCIONES

3.2.1. obtención de datos personales para publicidad

3.2.2. fines legales

3.2.3. suplantación

3.3. SÍNTOMAS DE INFECCIÓN

3.3.1. Apertura inesperada de ventanas

3.3.2. modificación de páginas

3.3.3. imposibilidad de eliminar las barras de Búsqueda

3.3.4. aparicion de botones

3.3.5. lentitud

3.4. medios de infección

3.4.1. troyanos

3.4.2. ocultos de un programa

3.4.3. programas descargados de internet

3.4.4. captura de información de coockies

4. COOCKIES

4.1. se almacena la información del usuario y tiene un código único.

4.2. se almacenan información en un fichero

4.3. hay que instlarse antyspywares para proteger el equipo

5. APROPIACIÓN INDEVIDA DE LA CLAVE

5.1. OBTENCION DE CLAVES

5.2. SECUESTRO

5.3. ROBOS DE IDENTIDAD

5.4. técnicas de prevención

5.4.1. utilizar claves complicadas

5.4.2. cambiar claves

5.4.3. emplear claves distintas

5.4.4. configurar modems o routers

5.4.5. tener siempre una clave de acceso a la red con un alto nivel de seguridad

5.4.6. eliminar coockies

5.5. formas de apropiación indevida

5.5.1. a través de diccionario

5.5.2. apropiación de IP

5.5.3. sustitución de IP

6. Los virus se introducen en un programa sin que el usuario lo sepa.

6.1. ACCIONES DE LOS VIRUS

6.1.1. UNIRSE A UN PROGRAMA

6.1.2. MOSTRAR MENSAJES O IMÁGENES

6.1.3. RALENTIZAR O BLOQUEAR EL ORDENADOR

6.1.4. DESTRUIR LA INFORMACIÓN ALMACENADA

6.1.5. REDUCIR EL ESPACIO

6.2. TIPOS DE VIRUS

6.2.1. GUSANOS (WORMS)

6.2.2. BOMBAS LÓGICAS O DE TIEMPO

6.2.3. TROYANOS

6.2.4. FALSOS VIRUS

6.3. PREVENCIONES

6.3.1. COPIA DE SEGURIDAD

6.3.2. COPIA DE PROGRAMAS ORIGINALES

6.3.3. RECHAZO DE COPIAS DE ORIGEN DUDOSO

6.3.4. USO DE CONTRASEÑA

7. ANTIVIRUS INFORMÁTICO

7.1. los antivirus detectan los virus y los eliminan buscando en ficheros específicos

7.1.1. virus sigilosos

7.1.1.1. bases de datos de los antivirus

7.1.2. antivirus en linea

7.1.2.1. programas ajenos al ordenador

8. CONEXIÓN MEDIANTE PROXY

8.1. es un dispositivo que actúa cómo intermediario conecta a una red de ordenadores

8.2. VENTAJAS

8.2.1. solo se requiere una línea de conexión de internet

8.2.2. la velocidad conexión aumenta

8.2.3. aumenta la seguridad en las conexiones

8.2.4. mantiene la seguridad del ordenador que solicita la conexión del anonimato

8.2.5. permite aumentar el control sobre las conexiones