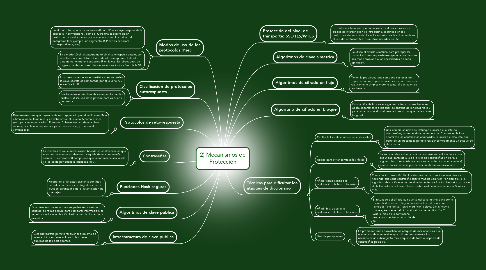

1. Funciones Hash seguras

1.1. Aparte de cifrar datos existen algoritmos basados en tecnicas criptograficas que se pueden garantizar para la autenticacion de mensajes

2. Algoritmos de clave publica

2.1. Es un mecanismo en la que dos partes se ponen de acuerdo de forma segura para compartir informacion, el logaritmo se basa en la dificultad de calcular logaritmos discretos.

3. Infraestructura de clave publica

3.1. Esta criptografia permite resolver el problema de intercambio de claves utilizando las claves publicas de los participantes.

4. Contraseñas

4.1. La idea básica de la autenticación basada en contraseñas es que el usuario A manda su identidad, seguida de una contraseña secreta. El verificador B comprueba que la contraseña sea válida, y si lo es da por buena la identidad de A

5. Protocolos de reto-respuesta

5.1. Este mecanismos que depende de otro, generado por el verificador. Este último valor se llama reto, y se debe enviar al usuario A como primer paso para su autenticación. Entonces A, haciendo uso de una clave secreta, calcula una respuesta a partir de este reto, y lo envía al verificador B.

6. Clasificacion de protocolos autorespuesta

6.1. Los basados en técnicas simétricas, en las cuales la clave secreta es compartida por el usuario A y el verificador B.

6.2. Los basados en técnicas de clave pública, en las cuales A utiliza una clave privada para calcular la respuesta.

7. Modos de uso de los protocolos IPsec

7.1. En el modo transporte: la cabecera AH o ESP se incluye después de la cabecera IP convencional, como si fuera una cabecera de un protocolo de nivel superior, y a continuación van los datos del datagrama (por ejemplo, un segmento TCP con su cabecera correspondiente, etc.).

7.2. En elmodo túnel: el datagrama original se encapsula entero, con su cabecera y sus datos, dentro de otro datagrama. Este otro datagrama tendrá una cabecera IP en la cual las direcciones de origen y de destino serán las de los nodos inicio y final de la SA.

8. Algoritmos de cifrado en flujo

8.1. Tienen la propiedad que son poco costosos de implementar las implementaciones en hardware son relativamente simples y por lo tanto eficientes en su rendimiento.

9. Algoritmo de cifrado en bloque

9.1. En una cifra de bloque el algoritmo cifrado o descifrado se aplica separamente a bloques de entrada de longitud fija b y para cada uno de ellos el resultado es un bloque de la misma longitud.

10. Algoritmos de clave simetrica

10.1. Se utiliza el cifrado simetrico para proteger las comunicaciones se puede escoger el algoritmo que sea mas apropiado a las necesidades de cada aplicación.

11. Técnicas para dificultar los ataques de diccionario

11.1. Ocultar la lista de contraseñas codificadas

11.1.1. Una primera solución es restringir el acceso a la lista de contraseñas, protegiéndola contra lectura. Aun que en la lista aparezcan las contraseñas codificadas, el acceso a esta lista por parte de un atacante le permite realizar cómodamente un ataque de diccionario.

11.2. Reglas para evitar contraseñas fáciles

11.2.1. La solución de ocultar la lista de contraseñas codificadas da una seguridad parecida a la de la lista de contraseñas en claro. Si alguien descubre la lista (saltándose la protección contra lectura), puede realizar sin más problemas un ataque de diccionario.

11.3. Añadir complejidad a la codificación de las contraseñas

11.3.1. Otra solución para dificultar los ataques de diccionario es ralentizarlos haciendo que cada contraseña cueste más de codificar. Por ejemplo, si el algoritmo de codificación no es directamente una función hash sino un bucle de N llamadas a la función hash, probar cada contraseña cuesta N veces más.

11.4. Añadir bits de sal a la codificación de las contraseñas.

11.4.1. El resultado del cifrado aun que se utilice la misma clave con el mismo texto en claro, hay la Posibilidad de introducir los llamados “bits de sal” para modificar la clave. De la misma manera, se puede definir un algoritmo de codificación C Que, a más de la contraseña, tenga como entrada unos bits de sal

11.5. Uso de passphrases

11.5.1. La propiedad que aprovechan los ataques de diccionario es que el conjunto de contraseñas que utilizan normalmente los usuarios es un subconjunto muy pequeño de todo el espacio de contraseñas posibles.