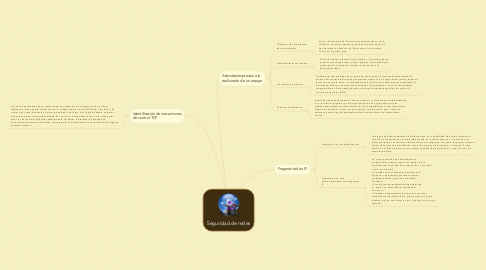

1. Identificación de mecanismos de control TCP

1.1. La huella identificativa que un atacante querría obtener de los sistemas de una red hace referencia a toda aquella información de la implementacion de pila TCP/IP de los mismos. En primer lugar, esta informacion le permitirá descubrir de forma muy fiable el sistema operativo que se ejecuta en la maquina analizada. Por otro lado, estos datos, junto con la version del servicio y del servidor obtenidos anteriormente, facilitaran al atacante la busqueda de herramientas necesarias para realizar, por ejemplo, una explotacion de un servicio contra algunos de estos sistemas.

2. Fragmentaci´on IP

2.1. Fragmentaci´on en redes Ethernet

2.1.1. Un ataque de desbordamiento de buffer se basa en la posibilidad de escribir informacion mas alla de los limites de una tupla almacenada en la pila de ejecucion. A partir de esta tupla, asociada a una llamada a funcion dentro del programa, se puede conseguir corromper el flujo de la ejecucion modificando el valor de regreso de la llamada a la funcion. Si este cambio en el flujo de ejecucion es posible, se podra llevar la ejecucion a una direccion de memoria arbitraria

2.2. Fragmentaci´on para emmascaramiento de datagramas IP

2.2.1. La mayor parte de estas deficiencias de programacion pueden suponer un agujero en la seguridad de la red debido a situaciones no previstas como, por ejemplo: • Entradas no controladas por el autor de la aplicacion, que pueden provocar acciones malintencionadas y ejecucion de codigo malicioso. • Uso de caracteres especiales que permiten un acceso no autorizado al servidor del servicio. • • Entradas inesperadamente largas que provocan desbordamientos dentro de la pila de ejecucion y que pueden implicar una alteracion en el codigo que hay que ejecutar.

3. Actividades previas a la realización de un ataque

3.1. Utilización de herramientas de administración

3.1.1. La fase de recogida de informacion podría empezar con la utilizacion de todas aquellas aplicaciones de administracion que permitan la obtencion de informacion de un sistema como, por ejemplo, ping,

3.2. Descubrimiento de usuarios

3.2.1. Otra informacion relevante de un sistema es el nombre de los usuarios que tienen acceso a estos equipos. Una utilidad que puede ayudar al atacante a obtener estos datos es la herramienta finger:

3.3. Información de dominio

3.3.1. Durante esta primera etapa de recogida de información, el atacante también tratará de obtener toda aquella información general relacionada con la organización que hay detras de la red que se quiere atacar. La recogida de esta informacion puede empezar extrayendo la informacion relativa a los dominios asociados a la organizacion, así como las subredes correspondientes. Esto puede obtenerse facilmente mediante consultas al servicio de nombre de dominios (DNS).

3.4. Cadenas identificativas

3.4.1. A medida que vaya encontrando nuevos sistemas, el atacante ira complementando la in- formacion recogida con toda aquella informacion que pueda serle de utilidad para explotar posibles deficiencias en la seguridad de la red. Una primera fuente de informacion podría ser, por ejemplo, la informacion que ofrecen las cadenas de texto que generalmente aparece al conectarse a un determinado servicio.