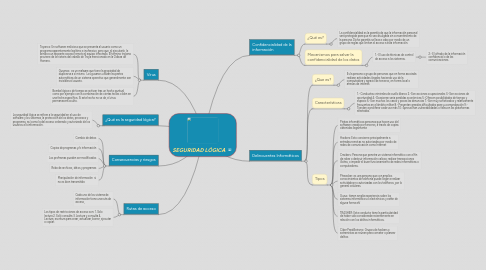

1. Rutas de acceso

1.1. Cada uno de los sistema de información tiene una ruta de acceso,

1.2. Los tipos de restricciones de acceso son: 1. Solo lectura 2. Soló consulta 3. Lectura y consulta 4. Lectura, escritura para crear, actualizar, borrar, ejecutar o copiar.

2. ¿Qué es la seguridad lógica?

2.1. La seguridad lógica se refiere a la seguridad en el uso de software y los sistemas, la protección de los datos, procesos y programas, así como la del acceso ordenado y autorizado de los usuarios a la información.

3. Consecuencias y riesgos

3.1. Cambio de datos

3.2. Copias de programas y/o información

3.3. Los proframas pueden ser modificados

3.4. Robo de archivos, datos y programas

3.5. Manipulación de información si no es bien transmitida

4. Virus

4.1. Toyanos: Un software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado. El término troyano proviene de la historia del caballo de Troya mencionado en la Odisea de Homero.

4.2. Gusanos: es un malware que tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

4.3. Bomba lógica o de tiempo:se activan tras un hecho puntual, como por ejemplo con la combinación de ciertas teclas o bien en una fecha específica. Si este hecho no se da, el virus permanecerá oculto.

5. Delincuentes Informáticos

5.1. ¿Que es?

5.1.1. Es la persona o grupo de personas que en forma asociada realizan actividades ilegales haciendo uso de la computadora y agravio de terceros, en forma local o atraves de internet.

5.2. Características

5.2.1. 1.- Conductas criminales de cuello blanco 2.-Son acciones ocupacionales 3.-Son acciones de oportunidad 4.-Ocasionan seria perdidas económicas 5.-Ofrecen posibilidades de tiempo y espacio 6.-Son muchos los casos y pocas las denuncias 7.-Son muy sofisticados y relativamente frecuentes en el ámbito militar 8.- Presentan grandes dificultades para su comprobación 9.- Tienden a proliferar cada vez más 10.-Aprovechan vulnerabilidades o fallas en las plataformas afectadas.

5.3. Tipos

5.3.1. Piratas informáticos:personas que hacen uso del software creado por terceros, a través de copias obtenidas ilegalmente

5.3.2. Hackers: Esto concierne principalmente a entradas remotas no autorizadas por medio de redes de comunicación como Internet

5.3.3. Crackers: Persona que penetra un sistema informático con el fin de robar o destruir información valiosa, realizar transacciones ilícitas, o impedir el buen funcionamiento de redes informáticas o computadoras.

5.3.4. Phreacker: es una persona que con amplios conocimientos de telefonía puede llegar a realizar actividades no autorizadas con los teléfonos, por lo general celulares.

5.3.5. Gurus: tienen amplia experiencia sobre los sistemas informáticos o electrónicos y están de alguna forma ahí

5.3.6. TRASHER: Esta conducta tiene la particularidad de haber sido considerada recientemente en relación con los delitos informáticos.

5.3.7. Ciber Pandillerismo: Grupos de hackers o extremistas se reúnen para cometer o planear delitos

6. Confidencialidad de la información

6.1. ¿Qué es?

6.1.1. La confidencialidad es la garantía de que la información personal será protegida para que no sea divulgada sin consentimiento de la persona. Dicha garantía se lleva a cabo por medio de un grupo de reglas que limitan el acceso a ésta información.

6.2. Mecanismos para salvar la confidencialidad de los datos

6.2.1. 1.- El uso de técnicas de control de acceso a los sistemas.

6.2.1.1. 2.- El cifrado de la información confidencial o de las comunicaciones.