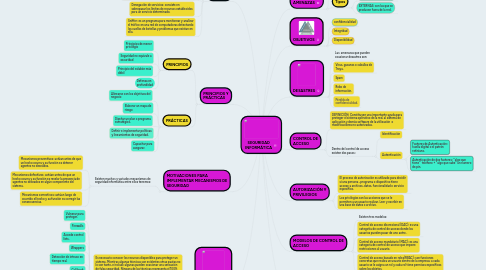

1. AMENAZAS

1.1. Las amenazas pueden ser por parte del usuario, programas maliciosos, un intruso o un siniestro.

1.2. Tipos

1.2.1. INTERNAS: Manipulación o acceso dentro de la red.

1.2.2. EXTERNAS: son las que se producen fuera de la red.

2. OBJETIVOS

2.1. confidencialidad

2.2. Integridad

2.3. Disponibilidad

3. DESASTRES

3.1. Las amenazas que pueden ocasionar desastres son:

3.2. Virus, gusanos o caballos de Troya.

3.3. Spam

3.4. Robo de información.

3.5. Pérdida de confidencialidad.

4. CONTROL DE ACCESO

4.1. DEFINICIÓN: Constituyen una importante ayuda para proteger el sistema operativo de la red, al sistema de aplicación y demás software de la utilización o modificaciones no autorizadas.

4.2. Dentro del control de acceso existen dos pasos:

4.2.1. Identificación

4.2.2. Autenticación

4.2.2.1. Factores de Autenticación: huella digital o el patrón retiniano.

4.2.2.2. Autenticación de dos factores: ''algo que tiene'' teléfono + ''algo que sabe'' un numero de pin.

5. AUTORIZACIÓN Y PRIVILEGIOS

5.1. El proceso de autorización es utilizado para decidir si una persona , programa o dispositivo tiene acceso a archivos, datos, funcionalidad o servicio específico.

5.2. Los privilegios son las acciones que se le permiten a un usuario realizar. Leer y escribir en una base de datos o archivo.

6. ATAQUES COMUNES

6.1. Sniffing: son dispositivos que permiten al atacante escuchar las diversas comunicaciones que se establecen entre ordenadores a través de una red sin necesidad de acceder física ni virtualmente a su ordenador.

6.2. Net flood: tiene como objetivo degradar los enlaces de comunicación.

6.3. Ip spoofing: se basa en la generación de paquetes IP con una generación de origen falsa. Se requiere que el equipo propietario de la IP quede fuera de servicio.

6.4. Denegación de servicios: consiste en sobrepasar los límites de recursos establecidos para un servicio determinado.

6.5. Sniffer: es un programa para monitorear y analizar el tráfico en una red de computadoras detectando los cuellos de botellas y problemas que existan en ella.

7. PRINCIPIOS Y PRÁCTICAS

7.1. PRINCIPIOS

7.1.1. Principios de menor privilegio

7.1.2. Seguridad no equivale a oscuridad

7.1.3. Principio del eslabón más débil

7.1.4. Defensa en profundidad

7.2. PRÁCTICAS

7.2.1. Alinearse con los objetivos del negocio

7.2.2. Elaborar un mapa de riesgo

7.2.3. Diseñar un plan o programa estratégico.

7.2.4. Definir e implementar políticas y lineamientos de seguridad.

7.2.5. Capacitar para asegurar.

8. MOTIVACIONES PARA IMPLEMENTAR MECANISMOS DE SEGURIDAD

8.1. Existen muchos y variados mecanismos de seguridad informática entre ellos tenemos:

8.1.1. Mecanismos preventivos: actúan antes de que un hecho ocurra y su función es detener agentes no deseados.

8.1.2. Mecanismos defectivos: actúan antes de que un hecho ocurra y su función es revelar la presencia de agentes no deseados en algún componente del sistema.

8.1.3. Mecanismos correctivos: actúan luego de ocurrido el hecho y su función es corregir las consecuencias.

9. MODELOS DE CONTROL DE ACCESO

9.1. Existen tres modelos:

9.2. Control de acceso discrecional (DAC): es una categotia de control de acceso donde los usuarios pueden pasar de uno aotro .

9.3. Control de acceso mandatario (MAC): es una categoría de control de acceso que impone restricciones al usuario.

9.4. Control de acceso basado en roles(RBAC): son funciones concretas que realiza un usuario dentro de la empresa; a cada usuario se le asigna un rol y cada rol tiene permisos específicos sobre los objetos.

10. PROTECCIÓN

10.1. Es necesario conocer los recursos disponibles para proteger un sistema. Mientras algunas técnicas son evidentes otras pautas no lo son tanto, e incluso algunas pueden ocasionar una sensación de falsa seguridad. Ninguna de las técnicas representa el 100% de la seguridad deseada. Entre ellas tenemos:

10.1.1. Vulnerar para proteger.

10.1.2. Firewalls

10.1.3. Accede control lists.

10.1.4. Wrappers

10.1.5. Detección de intruso en tiempo real.

10.1.6. Call back

10.1.7. Sistemas antiguo_sniffers

10.1.8. Gestión de claves "seguras".

10.1.9. Seguridad en protocolos y servicios.

10.1.10. Criptología