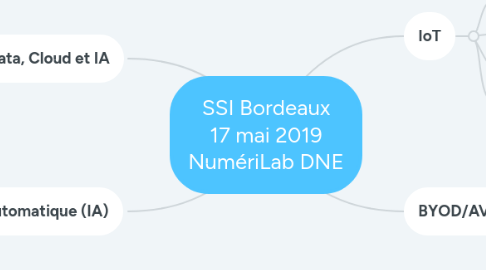

1. IoT, big data, Cloud et IA

1.1. passage du local au cloud

1.2. traitement de données massives

1.2.1. finalités

1.2.1.1. décrire

1.2.1.2. expliquer

1.2.1.3. prédire

1.2.1.3.1. IA

1.2.1.4. presccire

1.2.1.4.1. IA

1.3. finalités de traitement

1.3.1. en lien avec le RGPD

1.4. localisation des traitements

1.4.1. traitement

1.4.1.1. dans les objets

1.4.1.2. au plus proche des objets

1.4.1.2.1. edge computing

1.4.1.3. dans le cloud

2. IoT

2.1. apporté par les utilisateurs

2.1.1. usagers dans l'établissement

2.1.1.1. rélié aux équipements personnels

2.1.1.1.1. ordiphone BYOD

2.1.1.1.2. geolocalisation

2.1.1.1.3. activité

2.1.1.2. montre

2.1.1.2.1. activités

2.1.1.2.2. repos

2.1.1.3. autres

2.1.1.3.1. capteur de glycémie continue

2.1.1.3.2. tee shirt médicalisé

2.1.1.3.3. caméra personnelle

2.1.2. agents publics

2.1.2.1. idem qu'usagers

2.2. installés en établissement

2.2.1. capteurs

2.2.1.1. qualité air

2.2.1.2. luminosité

2.2.1.3. thermique

2.2.1.4. occupation salle

2.2.1.5. bruit

2.2.1.5.1. securité physique

2.2.1.6. vidéo

2.2.1.6.1. securité physique

2.2.1.6.2. appel

2.2.1.7. capteur de chaise

2.2.1.7.1. attention

2.2.1.8. etc...

2.2.2. nouvelles interfaces

2.2.2.1. boîtiers vocaux

2.2.3. traitement local

2.2.3.1. domotique

2.2.3.1.1. régulation

2.2.3.1.2. visualisation

2.2.3.2. dont sécurité

2.2.4. traitement distant

2.2.4.1. optimisation

2.2.4.1.1. coûts

2.2.4.1.2. energie

2.2.4.1.3. maintenance prédictive

2.2.4.1.4. sécurité

2.2.5. opéré par

2.2.5.1. la collectivité

2.2.6. utilisé par

2.2.6.1. personnel de direction

2.2.6.2. collectivité

2.2.6.3. prestataires

2.3. nécessite du wifi ou 3G/4G

2.3.1. et autres protocoles adaptés

2.4. principaux risques IoT

2.4.1. interception des flux IoT

2.4.1.1. transformation des valeurs captées

2.4.1.1.1. chambre froide

2.4.1.2. collecte de traces et de DCP

2.4.1.3. collecte des flux video

2.4.2. utilisation détournée des objets

2.4.2.1. attaque en déni de service

2.4.2.2. prise de contrôle

2.4.2.2.1. par ex température

2.4.3. risque juridique

2.4.3.1. RGPD

2.4.3.2. autres obligations

3. BYOD/AVEC

3.1. Guide AVEC/BYOD Ministère

3.1.1. pas de prise de contrôle

3.1.2. pas d'exigence

3.1.2.1. mémoire vive

3.1.2.2. stockage disponible

3.1.2.3. OS

3.1.3. pas d'exigence de sécurité préalable

3.1.4. pas de contrôle de ce qui est installé

3.1.5. utilisation du wifi

3.1.5.1. déconnexion du service dats

3.1.6. prescription

3.1.6.1. de services

3.1.6.2. d'applications

3.2. type d'équipements

3.2.1. ordiphones

3.2.2. tablettes

3.2.3. ordinateurs portables

3.3. services

3.3.1. capteurs

3.3.1.1. dont micro et video

3.3.1.2. capteurs physique

3.3.1.2.1. acceleromètre, magnetomètre, ...

3.3.2. calcul local

3.3.2.1. applications et navigateur

3.3.3. accès aux services

3.3.3.1. navigateur

3.3.3.2. applications

3.3.4. lien avec objets IoT

3.3.4.1. visualisation des objets IoT

3.3.4.2. télécommande

3.3.4.3. appairage

3.4. risques

3.4.1. pas de sécurité sur les machines

3.4.2. prise de contrôle sur des objets ou services

3.4.2.1. usurpation

3.4.2.1.1. arnaques diverses

3.4.2.2. altération de données

3.4.2.3. etc...

3.4.3. actions malveillante sur le réseau et services locaux

3.4.3.1. interception des flux

3.4.3.2. injection de flux

3.4.4. accès à des contenus non pertinents

3.5. solutions

3.5.1. Canal Wifi dédié

3.5.1.1. supervisé par le l'IA ?

3.5.1.2. par catégorie d'utilisateur

3.5.1.3. voir référentiel wifi

3.5.2. filtrage des accès externe

3.5.2.1. avec de l'IA ?

3.5.3. services web externes uniquement

3.5.3.1. sécurité sur le service

3.5.3.1.1. ENT

3.5.3.1.2. autres

3.5.3.2. accessible

3.5.3.2.1. dans l'établissement

3.5.3.2.2. hors de l'établissement

4. Apprentissage automatique (IA)

4.1. détection de faits

4.1.1. pas des causes

4.1.1.1. assiste les responsables securité

4.1.1.2. ne les remplace pas

4.1.1.3. libère du temps aux équipes

4.1.2. algorithmes

4.1.2.1. nombreuses variables

4.1.2.2. beaucoup de données

4.1.2.3. classification statitique

4.2. des solutions défensives

4.2.1. détection de comportements "anormaux"

4.2.1.1. utilisateurs

4.2.1.1.1. comportement sécurité

4.2.1.1.2. cyberharcèlement

4.2.1.1.3. déplacements

4.2.1.1.4. bruit anormaux

4.2.1.1.5. santé

4.2.1.2. machines

4.2.1.2.1. en réception

4.2.1.2.2. en émission

4.2.1.3. proxys et filtres

4.2.1.4. actifs réseaux

4.2.1.4.1. utilisation "anormale"

4.2.1.4.2. bande passante

4.2.2. filtrage des flux

4.2.2.1. contenus web

4.2.2.1.1. image/vidéo/textes/références

4.2.2.1.2. violenceS

4.2.2.1.3. infox

4.2.2.1.4. radicalisation

4.2.2.2. mail

4.2.2.2.1. anti spam

4.2.2.2.2. phishing

4.2.2.2.3. arnaques diverses

4.2.3. profilage des utilisateurs

4.2.3.1. habitudes

4.2.3.2. clavier

4.2.3.3. souris

4.2.4. maintenance prédictive

4.2.4.1. disponibilité

4.2.4.2. intégrité

4.3. des solutions offensives = risques

4.3.1. attaque sur les failles

4.3.2. optimisation déni de service

4.3.3. attaque sociale

4.3.3.1. profilage des maillons faibles

4.3.3.2. arnaque au président

4.3.3.2.1. cas Pronote Paris

4.3.4. IA contre IA

4.4. autres risque IA

4.4.1. traitement de DCP

4.4.1.1. RGPD

4.4.2. collecte de traces

4.4.2.1. stockage

4.4.2.2. chiffrement

4.4.2.3. flux