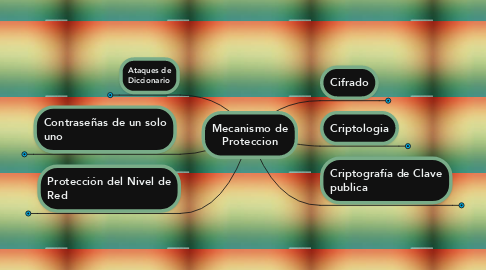

1. Cifrado

1.1. Es lo que conocemos como protección, esta consiste en garantizar el secreto de la información, es decir, confidencialidad, utilizando el método criptográfico.

1.2. Cifrado de Cesar

1.2.1. Este cifrado consiste en sustituir cada letra del mensaje por la que hay tres posiciones más adelante en el alfabeto.

1.2.2. Las formas de llevar a cabo un ataque son:

1.2.2.1. *Mediante el Criptoanálisis, es decir, estudiando matemáticamente la forma de deducir el texto en claro a partir del texto cifrado. *Aplicando la Fuerza Bruta, es decir, probando uno a uno todos los valores posibles de la clave de descifrado x hasta encontrar uno que produzca un texto claro con sentido.

1.2.3. Ataques al cifrado de Cesar *El ataque de Criptoanálisis consiste en el análisis de la propiedad estadística del texto cifrado. Las letras cifradas que más se repiten probablemente corresponderán a vocales o a las constantes más frecuentes, las combinaciones más repetidas de 2 o 3 letras seguidas probablemente correspondan a los dígrafos que normalmente aparecen más veces en el texto. *El ataque de Fuerza Bruta consiste en intentar el descifrado con cada uno de los 25 posibles valores de la clave (1<= x <=25) y mirar cuál de ellos da un resultado inteligible.

2. Ataques de Diccionario

2.1. Este ataque consiste en limitarse a probar palabras de un diccionario o combinaciones derivadas a partir de estas palabras.

2.2. Técnicas Para Dificultar los ataques de Diccionario

2.3. *Ocultar la lista de contraseñas codificadas: restringir el acceso a la lista de contraseñas, protegiéndolas como lectura. *Reglas para evitar contraseñas fáciles: obligar a los usuarios a escoger contraseñas que cumplan unas determinadas reglas para que no sean fáciles de adivinar.

2.4. *Añadir complejidad a la codificación de las contraseñas: ralentizar a los usuarios haciendo que cada contraseña cueste más de codificar. *Añadir bits de sal a la codificación de las contraseñas

2.5. *Uso de passphrases: es la utilización de una oración como contraseña en vez de una frase de 8 caracteres.

3. Criptologia

3.1. Criptografía: Estudia, desde un punto de vista matemático, los métodos de protección de la información.

3.2. Criptoanálisis: estudia las posibles técnicas utilizadas para contrarrestar los métodos criptográficos, y es de gran utilidad para ayudar a que estos sean más robustos y difíciles de atacar.

4. Protección del Nivel de Red

4.1. Existen diversas opciones en cuanto al nivel de las comunicaciones donde se introduzcan las funciones de seguridad.

4.1.1. *Protección a Nivel de Red: garantiza que los datos que se envíen a los protocolos de nivel superior, como TCP o UDP, se transmitan protegidos.

4.1.2. *Protección a Nivel de Transporte: este tiene la ventaja de que solo se precisa adaptar las implementaciones de los protocolos TCP, UDP que haya en los nodos extremos de la comunicación, que normalmente están incorporados al sistema operativo o en librerías especializadas.

4.2. Protocolos IPsec

4.2.1. Esta se define por dos modos de uso de los protocolos AH y ESP, dependiendo de cómo se incluyan las cabeceras correspondientes en un datagrama IP. MODO TRANSPORTE: la cabecera AH o ESP se incluye después de la cabecera IP convencional, como si fuera una cabecera de un protocolo de nivel superior y a continuación van los datos del datagrama. MODO TUNEL: el datagrama original se encapsula entero, con su cabecera y sus datos, dentro de otro datagrama. Este otro datagrama tendrá una cabecera IP en la cual las direcciones de origen y de destino serán las de los nodos inicio y final.

4.3. VPN es una red lógica o virtual creada sobre una infraestructura compartida, pero que proporciona los servicios de protección necesarios para una comunicación segura. *VPN entre Red Locales o Intranet: este es el caso habitual en que una empresa dispone de redes locales en diferentes sedes separadas, en cada una de las cuales hay una red privada o intranet de acceso restringido a sus empleados. *VPN de Acceso Remoto: cuando un empleado de la empresa quiere acceder a la intranet desde un ordenador remoto, puede establecer una VPN de este tipo entre este ordenador y la intranet de la empresa. *VPN Extranet: a veces una empresa le interesa compartir una parte de los recursos de su internet con determinados usuarios externos

5. Contraseñas de un solo uno

5.1. Esta contraseña tiene en ella propiedades de autenticación fuerte entre ellas la resistencia a los ataques de repetición.

5.2. Existen distintas posibilidades para implementar la autenticación con contraseñas de un solo uso como ser:

5.3. *LISTA DE CONTRASEÑAS COMPARTIDAS: A y B se ponen de acuerdo, de manera segura, en una lista de N contraseñas. Si se trata de una lista ordenada, cada vez que A se tenga que autenticar utilizara la siguiente contraseña de la lista.

5.4. *CONTRASEÑAS BASADAS EN UNA FUSION UNIDIRECCIONAL: A escoge un valor secreto XO y utiliza una función unidireccional h para calcular los siguientes valores: X1= h (XO) X2 = h(X1) = h2 (XO) XN = h (XN-1) = hN (XO) Y enviar el valor XN a B. entonces A inicializa un contador y a N

6. Criptografía de Clave publica

6.1. Algoritmo de clave pública: es un algoritmo criptográfico de clave pública se utilizan distintas para el cifrado y descifrado. Una de ella, la clave pública, se puede obtener fácilmente a partir de la otra, la clave privada, pero por el contrario es computacionalmente de muy difícil obtención la clave privada a partir de la clave pública.

6.2. Certificados de clave publica

6.2.1. Un certificado de clave pública o certificado digital consta de tres básicas:

6.2.2. *Una identificación de usuario como, ejemplo, su nombre.

6.2.3. *El valor de la clave publica de este usuario.

6.2.4. *La firma de las dos partes anteriores.