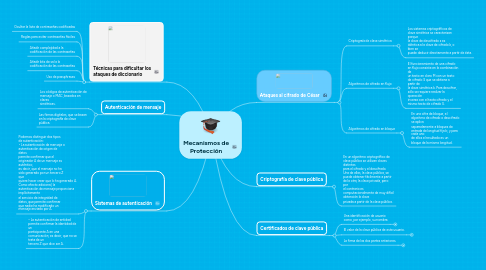

1. Técnicas para dificultar los ataques de diccionario

1.1. Ocultar la lista de contraseñas codificadas

1.2. Reglas para evitar contraseñas fáciles

1.3. Añadir complejidad a la codificación de las contraseñas

1.4. Añadir bits de sal a la codificación de las contraseñas

1.5. Uso de passphrases

2. Ataques al cifrado de César

2.1. Criptograía de clave simétrica

2.1.1. Los sistemas criptográficos de clave simétrica se caracterizan porque la clave de descifrado x es idéntica a la clave de cifrado k, o bien se puede deducir directamente a partir de ésta.

2.2. Algoritmos de cifrado en flujo

2.2.1. El funcionamiento de una cifrado en flujo consiste en la combinación de un texto en claro M con un texto de cifrado S que se obtiene a partir de la clave simétrica k. Para descifrar, sólo se requiere realizar la operación inversa con el texto cifrado y el mismo texto de cifrado S.

2.3. Algoritmos de cifrado en bloque

2.3.1. En una cifra de bloque, el algoritmo de cifrado o descifrado se aplica separadamente a bloques de entrada de longitud fija b, y para cada uno de ellos el resultado es un bloque de la misma longitud.

3. Autenticación de mensaje

3.1. Los códigos de autenticación de mensaje o MAC, basados en claves simétricas.

3.2. Las firmas digitales, que se basan en la criptografía de clave pública.

4. Sistemas de autenticación

4.1. Podemos distinguir dos tipos de autenticación: • La autenticación de mensaje o autenticación de origen de datos permite confirmar que el originador A de un mensaje es auténtico, es decir, que el mensaje no ha sido generado por un tercero Z que quiere hacer creer que lo ha generado A. Como efecto adicional, la autenticación de mensaje proporciona implícitamente el servicio de integridad de datos, que permite confirmar que nadie ha modificado un mensaje enviado por A.

4.2. • La autenticación de entidad permite confirmar la identidad de un participante A en una comunicación, es decir, que no se trata de un tercero Z que dice ser A.

5. Criptografía de clave pública

5.1. En un algoritmo criptográfico de clave pública se utilizan claves distintas para el cifrado y el descifrado. Una de ellas, la clave pública, se puede obtener fácilmente a partir de la otra, la clave privada, pero por el contrario es computacionalmente de muy difícil obtención la clave privada a partir de la clave pública.

6. Certificados de clave pública

6.1. Una identificación de usuario como, por ejemplo, su nombre.

6.1.1. Dependencies

6.1.2. Milestones

6.2. El valor de la clave pública de este usuario.

6.2.1. Schedule

6.2.2. Budget

6.3. La firma de las dos partes anteriores.

6.3.1. KPI's