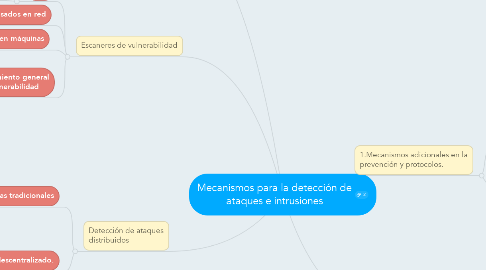

1. Escaneres de vulnerabilidad

1.1. Tipos

1.1.1. Dinámico Estáticos

1.2. Escáneres basados en red

1.2.1. Técnicas para la evaluación

1.2.1.1. Prueba por explotación Métodos de inferencia

1.3. Escáneres basados en máquinas

1.4. Etapas del funcionamiento general de un escáner de vulnerabilidad

1.4.1. *Realizar una extracción de muestras del conjunto de atributos del sistema *Los resultados obtenidos son organizados y comparados con, al menos, un conjunto dereferencia. *Se genera un informe con las diferencias entre ambos conjuntos de datos.

2. Detección de ataques distribuidos

2.1. Esquemas tradicionales

2.1.1. Unificar la recogida de información utilizando esquemas y modelos centralizados. Son vulnerables a errores o a ataques deliberados contra la infraestructura de procesado de eventos.

2.2. Análisis descentralizado.

2.2.1. Análisis descentralizado mediante código móvil

2.2.1.1. A medida que estos detectores móviles vayan recogiendo la información que les ofrezcan los sensores, los agentes irán realizando un proceso de análisis descentralizado

2.2.2. Análisis descentralizado mediante

2.2.2.1. paso de mensajes Tata de eliminar la necesidad de nodos centrales o intermediarios ofreciendo, en lugar de una o más estaciones de monitorización dedicadas.

3. Previsión de Intrusos

3.1. Sistemas de detección en línea

3.1.1. Aplicaciones que se pueden utilizar para desarrollar esta herramienta es hogwash

3.2. Conmutadores de nivel siete

3.2.1. HTTP FTP DNS

3.3. Sistema cortafuegos a nivel de aplicación

3.3.1. Primera fase inicialización de perfiles Segunda fase, las acciones son comparadas por el sistema contra estos perfiles

3.4. Conmutadores híbridos

3.4.1. Su método de detección está basado en políticas, como el de los sistemas cortafuegos a nivel de aplicación

4. 2.Sistema de detección de intrusos

4.1. Antecedentes

4.1.1. Años 50

4.1.1.1. Bell Telephone System creo un grupo de desarrollo Auditoria mediante el procesamiento electrónico

4.1.2. Años 70

4.1.2.1. Departamento de EEUU invirtió en investigación de políticas de seguridad Se define el concepto de “Sistemade Confianza” El Trusted Computer System Avaluation Criteria (TSCSEC) un apartado sobre los mecanismos de las auditorías como requisito para cualquier sistema deconfianza

4.1.3. Años 80

4.1.3.1. Se desarrolla el proyecto Instrusion Detection Expert System (IDES) Otros sistemas de detección Discovery MIDAS (Multics Intrusion Detection and Alerting System), creado por la NCSC (National Computer Security Center).

4.1.4. Años 90

4.1.4.1. Fusión de los sistemas de detección basados en la monitorización del sistema operativo junto con sistemas distribuidos de detección de redes Aparecen los primeros programas de detección de intrusos de uso comercial.

4.2. Arquitectura general de un sistema de detección de intrusiones

4.2.1. Requisitos

4.2.1.1. Precisión Eficiencia Rendimiento Escalabilidad Tolerancia en fallos

4.2.2. Elementos para la construcción de un sistema detección de intrusos

4.2.2.1. Recolectores de información

4.2.2.2. Procesadores de eventos

4.2.2.3. Procesadores de eventos

4.2.2.4. Elementos de almacenamiento

5. 1.Mecanismos adicionales en la prevención y protocolos.

5.1. Protocolo HTTPSS

5.1.1. Mecanismo de protección de datos

5.1.2. Técnicas criptográficas

5.2. Fase de la intrusión

5.2.1. Fase de vigilancia

5.2.2. Fase de explotación del servicio

5.2.3. Fase de extracción de información