1. Security Constraints(3) 보안 제약

1.1. Limitations based on hardware(3) 하드웨어 기반 제한

1.1.1. Computational and energy constraint 전산처리 및 에너지 제약

1.1.2. Memory constraint 메모리 제약

1.1.3. Tamper resistant packaging 변조 방지 포장

1.2. Limitations based on software(2) 소프트웨어 기반 제한

1.2.1. Embedded software constraint 임베디드 소프트웨어 제약

1.2.2. Dynamic security patch 동적 보안 패치

1.3. Limitations based on network(6) 네트워크 기반의 제한

1.3.1. Mobility 이동성

1.3.2. Scalability 확장성

1.3.3. Multiplicity of devices 장치의 다중성

1.3.4. Multiplicity of communication medium 통신 매체의 다중성

1.3.5. Multi-Protocol Networking 다중 프로토콜 네트워킹

1.3.6. Dynamic network topology 동적 네트워크 토폴로지

2. Security Requirements(3) 보안 요구 사항

2.1. Information security requirements.(5) 정보 보안 요구 사항

2.1.1. Integrity 무결성

2.1.2. Information protection 정보 보호

2.1.3. Anonymity 익명성

2.1.4. Non-repudiation 부인 방지

2.1.5. Freshness 최신성

2.2. Access level security requirements.(3) 액세스 레벨 보안 요구사항

2.2.1. Authentication 인증

2.2.2. Authorization 인가

2.2.3. Access control 액세스 제어

2.3. Functional security requirements(4) 기능적 보안 요구 사항

2.3.1. Exception handling 예외 처리

2.3.2. Availability 가용성

2.3.3. Resiliency 탄력성

2.3.4. Self organization 자체 조직

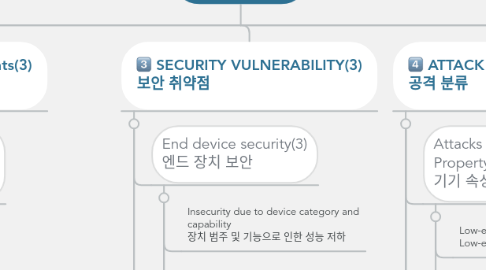

3. SECURITY VULNERABILITY(3) 보안 취약점

3.1. End device security(3) 엔드 장치 보안

3.1.1. Insecurity due to device category and capability 장치 범주 및 기능으로 인한 성능 저하

3.1.2. Software and firmware security 소프트웨어 및 펌웨어 보안

3.1.3. Storage security 스토리지 보안

3.2. Communication security(3) 통신 보안

3.2.1. Security in multifarious connectivity 다양한 연결성의 보안

3.2.2. Network service security 네트워크 서비스 보안

3.2.3. Cryptographic security 암호 보안

3.3. Service security(3) 서비스 보안

3.3.1. Native service security 네이티브 서비스 보안

3.3.2. Cloud service security 클라우드 서비스 보안

3.3.3. Partner cloud service security 파트너 클라우드 서비스 보안

4. ATTACK TAXONOMY(8) 공격 분류

4.1. Attacks Based on Device Property(2) 기기 속성에 근거한 공격

4.1.1. Low-end device class attack Low-end 장치 클래스 공격

4.1.2. High-end device class attack 하이 엔드 디바이스 클래스 공격

4.2. Attacks Based on Adversary Location(2) 적 위치에 따른 공격

4.2.1. Internal attack 내부 공격

4.2.2. External attack 외부 공격

4.3. Attacks Based on Access Level(2) 액세스 수준에 따른 공격

4.3.1. Active attacks 적극적 공격

4.3.2. Passive attacks 소극적인 공격

4.4. Attacks Based on Attack Strategy(2) 공격 전략에 따른 공격

4.4.1. Physical attacks 물리적 공격

4.4.2. Logical attacks 논리적 공격

4.5. Attacks Based on Information Damage Level(6) 정보 손상 수준에 따른 공격

4.5.1. Interruption 중단

4.5.2. Man-in-the-middle 중간자 공격

4.5.3. Eavesdropping 도청

4.5.4. Alteration 변경

4.5.5. Fabrication 제작(삽입)

4.5.6. Message Replay 메시지 재생

4.6. Host Based Attacks(3) 호스트 기반 공격

4.6.1. User compromise 사용자 타협

4.6.2. Software compromise 소프트웨어 타협

4.6.3. Hardware compromise 하드웨어 타협

4.7. Protocol Based Attacks(2) 프로토콜 기반 공격

4.7.1. Deviation from protocol 프로토콜에서의 편차

4.7.2. Protocol disruption 프로토콜 붕괴