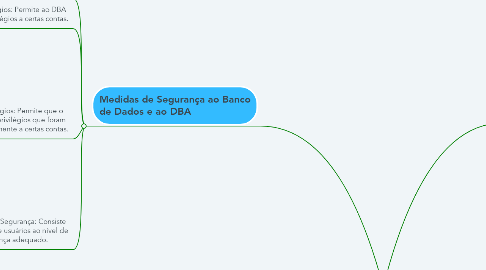

1. Medidas de Segurança ao Banco de Dados e ao DBA

1.1. Criação de Contas: Criar uma nova conta e senha para um usuário ou um grupo de usuários para habilitar o acesso ao SGBD.

1.2. Concessão de Prívilegios: Permite ao DBA conceder certos privilégios a certas contas.

1.3. Revogação de Prívilegios: Permite que o DBA cancele certos privilégios que foram concedidos anteriormente a certas contas.

1.3.1. Privilégio REFERENCES sobre R: Este proporciona á conta a capacidade de fazer referência a relação R quando estiver especificando restrições de integridade.

1.3.2. Privilégio SELECT OU READ sobre R: Proporciona á conta o privilégio de recuperação.Em SQL, dá á conta o priviléggio de usar a sentença SELECT para recuperar tuplas a partir de R.

1.3.3. Privilégios MODIFY sobre R: Este proporciona á conta a capacidade de modificar tuplas de R. Em SQL esse privilégio é, de forma mais avançada, dividido nos privilégio UPDATE,DELE E INSERT para aplicar em R os comandos SQL correspondentes.

1.4. Atribuição do Nível de Segurança: Consiste em atribuir as contas de usuários ao nível de classificação de segurança adequado.

2. Especificação de Limites para propagação de Privilégios

2.1. Ténicas para limitar a propagação de privilégios tem sido desenvolvidas, embora elas ainda não tenham sido implementadas na maioria dos SGBDs e não façam parte da SQL.

2.1.1. Classes de Segurança

2.1.1.1. As classes de segurança típicas são altamente secretas (top secret) (AS), secretas (secret) (S), confidencias (confidential) (C) e não confidenciais (unclassified) (NC), em que AS é o nível mais alto e NC é o mais baixo.

2.1.2. Chave Aparente

2.1.2.1. A chave aparente de uma relação multinível é o conjunto de atributos que teriam formado a chave primária em uma relação comum ( de nível único).

3. Controle de Acesso Baseado em Papéis

3.1. O controle de acesso baseado em Papéis (CABP) surgiu rapidamente na década de 1990 como uma tecnologia comprovada para o gerenciamento da imposição de segurança em sistemas de grande escala que abrangem toda a organização.

4. Políticas de Controle de Acesso para E-commerce e para Web

4.1. Os ambientes de comércio eletrônico (E-commerce) são caracterizados por quaisquer transações feitas eletronicamente.Elas requerem políticas ormenorizadas de controle de acesso que vão além dos SGBSs tradicionais.

5. Comparação entre controle de acesso discricionário e controle de acesso Obrigatório

5.1. As políticas de Controle de Acesso Discricionário (CAD) são caracterizadas por um alto grau de flexibilidade, que os torna adequadas para uma grande variedade de domínios de aplicação.

5.1.1. Desvantagem

5.1.1.1. A principal desvantagem dos modelos CAD são as suas vulnerabilidades a ataques maliciosos, como os cavalos de Tróia embutidos em programas de aplicação.

6. Perda de Integridade: A integridade refere-se a que a informação seja protegida contra a modificação imprópria, essas modificações incluem: Criação, alteração, mudança de status do dado ou da sua exclusão.

7. Tipos de Questões relacionadas á Segurança

7.1. Questões Legais: Referentes aos direitos de Acesso.

7.2. Questões Politicas: Quais os tipos de informações que não devem ser divulgadas publicamente.

7.3. Questões Relacionadas ao Sistema

7.3.1. Mecanismo de Acesso Discricionárias: São Utilizados para conceder privilégios a usuários, inclusive acessar arquivos de dados, registros e campos específicos.

7.3.1.1. Tipos de Privilegios:

7.3.1.1.1. Nível de Conta: O DBA estabelece os privilégios específicos que cada conta tem independentemente das relações no banco de dados.

7.3.1.1.2. Nível de Relação: O DBA pode controlar o privilegio para acessar cada relação ou visão individual no banco de dados.

7.3.2. Mecanismo de Acesso Obrigatório: São Utilizados para impor a segurança em vários níveis por meio da classificação da informação e do usuário.

8. Ameaças ao Banco de Dados

8.1. Perda de Disponibilidade: A disponibilidade refere-se a tornar os objetos disponíveis para um usuário humano ou para um programa que tenham direito legítimo a eles.

8.1.1. Medidas de Proteção contra essas ameaças

8.1.1.1. Controle de Acesso: Tratada por meio da criação de contas de usuários e senhas para controlar o processo de login pelo SGBD.

8.1.1.2. Controle de Fluxo: Que previne que a informação flua de tal maneira que chegue usuários não autorizados.

8.1.1.3. Controle de Interfência:

8.1.1.4. Criptografia de Dados: Utilizada para proteger dados sensíveis. Esses dados são codificados utilizando algoritmos de codificação.