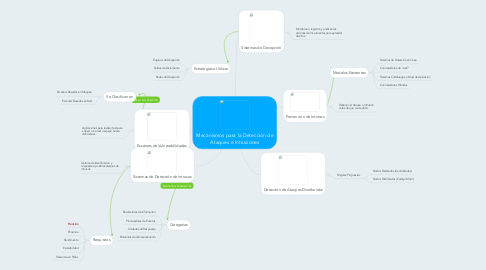

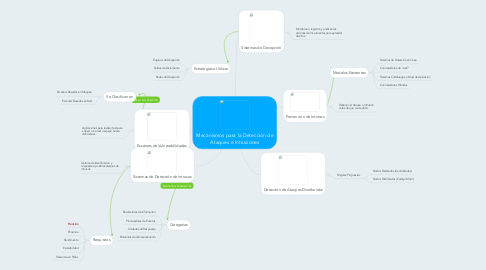

Mecanismos para la Detección de Ataques e Intrusiones

por Enrrin Pagoada

1. Escáners de Vulnerabilidades

1.1. Aplicaciones para realizar test para saber si una red o equipo tienen deficiencias.

2. Sistemas de Detección de Intrusos

2.1. Sistema de Identificación y respuesta a posibles ataques de intrusos.

3. Estrategias a Utilizar

3.1. Equipos de Decepción

3.2. Celdas de Aislamiento

3.3. Redes de Decepción

4. Se Clasifican en

4.1. Escáners Basados en Máquina

4.2. Escáners Basados en Red

5. Requisitos

5.1. Precisión

5.2. Eficiencia

5.3. Rendimiento

5.4. Escalabilidad

5.5. Tolerancia en Fallos

6. Categorías

6.1. Recolectores de Información

6.2. Procesadores de Eventos

6.3. Unidades de Respuesta

6.4. Elementos de Almacenamiento

7. Sistemas de Decepción

7.1. Monitorean, registran y analizan las acciones de los atacantes para aprender de ellos.

8. Prevención de Intrusos

8.1. Detienen el Ataque o Intrusión antes de que cause daño.

9. Detección de Ataques Distribuidos

9.1. Mejores Propuestas

9.1.1. Nodos Dedicados (Centralizados)

9.1.2. Nodos Distribuidos (Código Móvil)