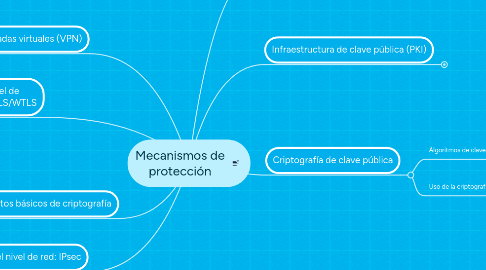

1. Conceptos básicos de criptografía

1.1. La criptografía estudia, desde un punto de vista matemático, los métodos de protección de la información.

1.1.1. Criptograía de clave simétrica

1.1.1.1. Los sistemas criptográficos de clave simétrica se caracterizan porque la clave de descifrado x es idéntica a la clave de cifrado k, o bien se puede deducir directamente a partir de ésta.

1.1.2. Algoritmos de cifrado en flujo

1.1.2.1. El funcionamiento de una cifrado en flujo consiste en la combinación de un texto en claro M con un texto de cifrado S que se obtiene a partir de la clave simétrica k. Para descifrar, sólo se requiere realizar la operación inversa con el texto cifrado y el mismo texto de cifrado S.

1.1.3. Algoritmos de cifrado en bloque

1.1.3.1. En una cifra de bloque, el algoritmo de cifrado o descifrado se aplica separadamente a bloques de entrada de longitud fija b, y para cada uno de ellos el resultado es un bloque de la misma longitud.

1.1.4. Uso de los algoritmos de clave simétrica

1.1.5. Funciones hash seguras

1.1.5.1. Aparte de cifrar datos, existen algoritmos basados en técnicas criptográficas que se usan para garantizar la autenticidad de los mensajes.

2. Protección del nivel de red: IPsec

2.1. La arquitectura IPsec

2.1.1. La arquitectura IPsec (RFC 2401) añade servicios de seguridad al protocolo IP (versión 4 y versión 6), que pueden ser usados por los protocolos de niveles superiores (TCP, UDP, ICMP, etc.).

2.2. El protocolo AH

2.3. El protocolo ESP

2.4. Modos de uso de los protocolos IPsec

3. Protección del nivel de transporte: SSL/TLS/WTLS

3.1. Un método alternativo que no necesita modificaciones en los equipos de interconexión es introducir la seguridad en los protocolos de transporte. La solución más usada actualmente es el uso del protocolo SSL o de otros basados en SSL.

3.1.1. Este grupo de protocolos comprende:

3.1.1.1. • El protocolo de transporte Secure Sockets Layer (SSL), desarrollado por Netscape Communications a principios de los años 90. La primera versión de este protocolo ampliamente difundida y implementada fue la 2.0. Poco después Netscape publicó la versión 3.0, con muchos cambios respecto a la anterior, que hoy ya casi no e utiliza. • La especificación Transport Layer Security (TLS), elaborada por la IETF (Internet Engineering Task Force). La versión 1.0 del protocolo TLS está publicada en el documento RFC 2246. Es prácticamente equivalente a SSL 3.0 con algunas pequeñas diferencias, por lo que en ciertos contextos se considera el TLS 1.0 como si fuera el protocolo “SSL 3.1”. • El protocolo Wireless Transport Layer Security (WTLS), perteneciente a la familia de protocolos WAP (Wireless Application Protocol) para el acceso a la red des de dispositivos móviles. La mayoría de los protocolos WAP son adaptaciones de los ya existentes a las características de las comunicaciones inalámbricas, y en particular el WTLS está basado en el TLS 1.0. Las diferencias se centran principalmente en aspectos relativos a el uso eficiente del ancho de banda y de la capacidad de cálculo de los dispositivos, que puede ser limitada.

3.1.2. Características del protocolo SSL/TLS

3.1.2.1. El objetivo inicial del diseño del protocolo SSL fue proteger las conexiones entre clientes y servidores web con el protocolo HTTP

3.1.3. El transporte seguro SSL/TLS

3.1.3.1. La capa de transporte seguro que proporciona SSL/TLS se puede considerar dividida en dos subcapas. • La subcapa superior se encarga básicamente de negociar los parámetros de seguridad y de transferir los datos de la aplicación. Tanto los datos de negociación como los de aplicación se intercambian en mensajes. • En la subcapa inferior, estos mensajes son estructurados en registros a los cuales se les aplica, según corresponda, la compresión, la autenticación y el cifrado.

3.1.4. El protocolo de registros SSL/TLS

3.1.5. El protocolo de negociación SSL/TLS

3.1.6. Aplicaciones que utilizan SSL/TLS

4. Redes privadas virtuales (VPN)

4.1. Definición y tipos de VPN

4.1.1. Una red privada virtual (VPN) es una configuración que combina el uso de dos tipos de tecnologías: • Las tecnologías de seguridad que permiten la definición de una red privada, es decir, un medio de comunicación confidencial que no puede ser interceptado por usuarios ajenos a la red. • Las tecnologías de encapsulamiento de protocolos que permiten que, en lugar de una conexión física dedicada para la red privada, se pueda utilizar una infraestructura de red pública, como Internet, para definir por encima de ella una red virtual.

4.2. Configuraciones y protocolos utilizados en VPN

5. Sistemas de autenticación

5.1. La autenticación de mensaje o autenticación de origen de datos permite confirmar que el originador A de un mensaje es auténtico, es decir, que el mensaje no ha sido generado por un tercero Z que quiere hacer creer que lo ha generado A. Como efecto adicional, la autenticación de mensaje proporciona implícitamente el servicio de integridad de datos, que permite confirmar que nadie ha modificado un mensaje enviado por A. • La autenticación de entidad permite confirmar la identidad de un participante A en una comunicación, es decir, que no se trata de un tercero Z que dice ser A.

5.1.1. Autenticación de mensaje

5.1.2. Códigos de autenticación de mensaje (MAC)

5.1.2.1. Un código de autenticación de mensaje o MAC se obtiene con un algoritmo a que tiene dos entradas: un mensajeM de longitud arbitraria, y una clave secreta k compartida por el originador y el destinatario del mensaje. Como resultado da un código CMAC = a(k,M) de longitud fija. El algoritmo MAC debe garantizar que sea computacionalmente inviable encontrar un mensaje M0 6= M que de el mismo código que M, y también obtener el código de un mensaje cualquiera sin conocer la clave.

5.1.3. Firmas digitales

5.1.4. Autenticación de entidad

5.1.5. Contraseñas

5.1.6. Protocolos de reto-respuesta

6. Infraestructura de clave pública (PKI)

6.1. Certificados de clave pública

6.1.1. Un certificado de clave pública o certificado digital consta de tres partes básicas: • Una identificación de usuario como, por ejemplo, su nombre. • El valor de la clave pública de este usuario. • La firma de las dos partes anteriores.

6.2. Cadenas de certificados y jerarquías de certificación

6.3. Listas de revocación de certificados (CRL)

7. Criptografía de clave pública

7.1. Algoritmos de clave pública

7.1.1. En un algoritmo criptográfico de clave pública se utilizan claves distintas para el cifrado y el descifrado. Una de ellas, la clave pública, se puede obtener fácilmente a partir de la otra, la clave privada, pero por el contrario es computacionalmente de muy difícil obtención la clave privada a partir de la clave pública.