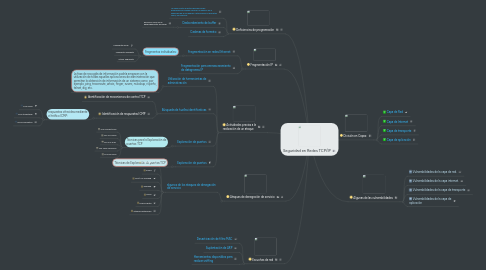

1. División en Capas:

1.1. Capa de Red

1.2. Capa de Internet

1.3. Capa de transporte

1.4. Capa de aplicación

2. Algunas de las vulnerabilidades

2.1. Vulnerabilidades de la capa de red.

2.2. Vulnerabilidades de la capa internet.

2.3. Vulnerabilidades de la capa de transporte

2.4. Vulnerabilidades de la capa de aplicación

3. Actividades previas a la realización de un ataque

3.1. Utilización de herramientas de administración

3.1.1. La fase de recogida de información podría empezar con la utilización de todas aquellas aplicaciones de administración que permitan la obtención de información de un sistema como, por ejemplo, ping, traceroute, whois, finger, rusers, nslookup, rcpinfo, telnet, dig, etc.

3.2. Búsqueda de huellas identificativas

3.2.1. Identificación de mecanismos de control TCP

3.2.2. Identificación de respuestas ICMP

3.2.2.1. respuestas ofrecidas mediante el tráfico ICMP:

3.2.2.1.1. ICMP echo

3.2.2.1.2. ICMP timestamp

3.2.2.1.3. ICMP information

3.3. Exploración de puertos

3.3.1. Técnicas para la Exploración de puertos TCP

3.3.1.1. TCP connect scan

3.3.1.2. TCP SYN scan

3.3.1.3. TCP FIN scan.

3.3.1.4. TCP Xmas Tree scan

3.3.1.5. TCP Null scan

3.4. Exploración de puertos

3.4.1. Técnicas de Exploración de puertos TCP

4. Escuchas de red

4.1. Desactivación de filtro MAC

4.2. Suplantación de ARP

4.3. Herramientas disponibles para realizar sniffing

5. Fragmentación IP

5.1. Fragmentación en redes Ethernet

5.1.1. Fragmentos individuales:

5.1.1.1. Fragmento inicial

5.1.1.2. Fragmento siguiente

5.1.1.3. Ultimo fragmento

5.2. Fragmentación para emmascaramiento de datagramas IP

6. Ataques de denegación de servicio

6.1. algunos de los ataques de denegación de servicio

6.1.1. IP Flooding

6.1.2. Smurf

6.1.3. TCP/SYN Flooding

6.1.4. Teardrop

6.1.5. Snork

6.1.6. Ping of death

6.1.7. Ataques distribuidos

7. Deficiencias de programación

7.1. La mayor parte de estas deficiencias de programación pueden suponer un agujero en la seguridad de la red debido a situaciones no previstas como, por ejemplo:

7.2. Desbordamiento de buffer

7.2.1. Ejecución local de un desbordamiento de buffer