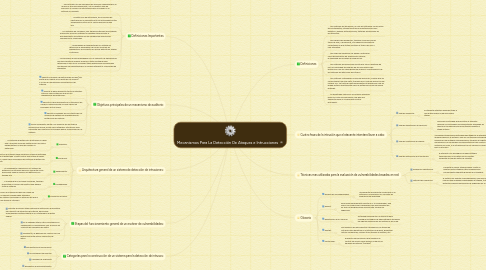

1. Definiciones

1.1. Los sistemas de decepción, en vez de neutralizar las acciones de los atacantes, utilizan técnicas de monitorización para registrar y analizar estas acciones, tratando de aprender de los atacantes.

1.2. Los equipos de decepción, también conocidos como tarros de miel, o honeypost, son equipos informáticos conectados en que tratan de atraer el tráfico de uno o más atacantes.

1.3. Las redes de decepción se deben contemplar como herramientas de análisis para mejorar la seguridad de las redes de producción.

1.4. Los sistemas de prevención de intrusos son el resultado de unir las capacidad de bloqueo de los mecanismos de prevención con las capacidades de análisis y monitorización de los sistemas de detección de intrusos.

1.5. Los sistemas cortafuegos a nivel de aplicación, al igual que los conmutadores de nivel siete, trabajan en el nivel de aplicación del modelo OSI. Se trata de unas herramientas de prevención que se puede instalar directamente sobre el sistema final que se quiere proteger.

1.6. Un prefiltrado masivo en los propios sensores reduce el flujo de información que hay que transmitir hacia al componente central procesado.

2. Definiciones Importantes

2.1. Una intrusión es una secuencia de acciones realizadas por un usuario o proceso deshonesto, con el objetivo final de provocar un acceso no autorizado sobre un equipo o un sistema al completo.

2.2. La detección de intrusiones, es el proceso de identificación y respuesta ante las actividades ilícitas observadas contra uno o varios recursos de una red.

2.3. Los sistemas de confianza, son aquellos sistemas que emplean suficientes recursos software y hardware para permitir el procesamiento simultáneo de una variedad de información confidencial o clasificada.

2.4. Las unidades de respuestas de un sistema de detección se encargaran de iniciar acciones de respuesta en el momento en que se detecte un ataque o intrusión.

2.5. Los escáners de vulnerabilidades son un conjunto de aplicaciones que nos permitirán realizar pruebas o tests de ataque para determinar si una red o un equipo tiene deficiencias de seguridad que pueden ser explotadas por un posible atacante o comunidad de atacantes.

3. Arquitectura general de un sistema de detección de intrusiones:

3.1. Precisión:

3.1.1. Un sistema de detección de intrusos no debe que confundir acciones legítimas con acciones deshonestas a la hora de realizar su detección.

3.2. Eficiencia:

3.2.1. El detector de intrusos debe minimizar la tasa de actividad maliciosa no detectada. Cuanto menor sea la tasa de falsos negativos, mayor será la eficiencia del sistema de detección de intrusos.

3.3. Rendimiento:

3.3.1. El rendimiento ofrecido por un sistema de detección de intrusos debe ser suficiente como para poder llegar a realizar una detección en tiempo real.

3.4. Escalabilidad:

3.4.1. A medida que la red vaya creciendo, también aumentará el número de eventos que deberá tratar el sistema.

3.5. Tolerancia en fallos:

3.5.1. El sistema de detección de intrusiones debe ser capaz de continuar ofreciendo su servicio aunque sean atacados distintos elementos del sistema incluyendo la situación de que el propio sistema reciba un ataque o intrusión.

4. Objetivos principales de un mecanismo de auditoria:

4.1. Permitir la revisión de patrones de acceso (por parte de un objeto o por parte de un usuario) y el uso de mecanismos de protección del sistema.

4.2. Permitir el descubrimiento tanto de intentos internos como externos de burla los mecanismos de protección.

4.3. Permitir el descubrimiento de la transición de usuario cuando pasa de un nivel menor de privilegios a otro mayor.

4.4. Permitir el bloqueo de los intentos de los usuarios de saltarse los mecanismos de protección del sistema.

4.5. Servir de garantía frente a los usuarios de que toda la información que se recoja sobre ataques e intrusiones será suficiente para controlar los posibles daños ocasionados en el sistema.

5. Cuatro fases de la intrusión que el atacante intentara llevar a cabo:

5.1. Fase de vigilancia:

5.1.1. El atacante intentará aprender todo lo que pueda sobre la red que quiere atacar.

5.2. Fase de explotación de servicios:

5.2.1. Describe la actividad que permitirá al atacante hacerse con privilegios de administrador abusando de alguna de las deficiencias encontradas durante la etapa anterior.

5.3. Fase de ocultación de huellas:

5.3.1. Se realizará toda aquella actividad ejecutada por el atacante para pasar desapercibido en el sistema. Aquí se contemplan actividades tales como la eliminación de entradas sospechosas en ficheros de registros, la instalación y modificación de comandos de administración para ocultar la entrada en los sistemas de la red, o la actualización de los servicios vulnerables que ha utilizado para la intrusión.

5.4. Fase de extracción de información:

5.4.1. El atacante con privilegios de administrador tendrá acceso a los datos de los clientes mediante la base de datos de clientes.

6. Etapas del funcionamiento general de un escáner de vulnerabilidades:

6.1. Durante la primera etapa realiza una extracción de muestras del conjunto de atributos del sistema, para poder almacenarlas posteriormente en un contenedor de datos seguro.

6.2. En la segunda etapa, estos resultados son organizados y comprobados con al menos un conjunto de referencia de datos.

6.3. Finalmente, se generará un informe con las diferencias entre ambos conjuntos de datos.

7. Técnicas mas utilizadas para la evaluación de vulnerabilidades basadas en red:

7.1. Prueba por explotación.

7.1.1. Consiste en lanzar ataques reales contra el objetivo.Estos ataques están programados normalmente mediante guiones de comandos.

7.2. Métodos de inferencia.

7.2.1. El sistema no explota vulnerabilidades, sino que busca indicios que indiquen posibilidades de ataque, tratando de detectar posibles deficiencias de seguridad en el objetivo.

8. Glosario

8.1. Escáner de vulnerabilidades:

8.1.1. Herramienta que permite comprobar si un sistema es vulnerable a un conjunto de problemas de seguridad.

8.2. Exploit:

8.2.1. Aplicación generalmente escrita en C o ensamblador, que fuerza las condiciones necesarias para aprovecharse de un error de programación que permite vulnerar su seguridad.

8.3. Explotación de un servicio:

8.3.1. Actividad realizada por un atacante para conseguir privilegios de administrador abusando de algunas definiciones del sistema o de la red.

8.4. Rootkit:

8.4.1. Recopilación de herramientas utilizadas en un ataque de intrusión para garantizar la ocultación de huellas, garantizar futuras conexiones, realizar otros ataques al sistema, etc.

8.5. Cortafuego:

8.5.1. Elemento de prevención que realizará un control de acceso para separar la red de los equipos del exterior (Firewall).