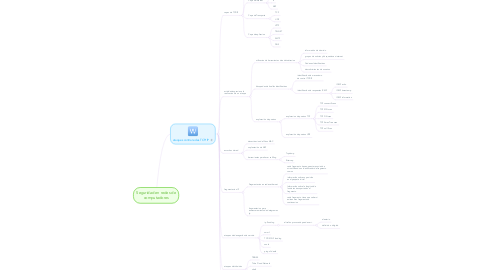

1. ataques contra redes TCP/IP

1.1. capas de TCP/IP

1.1.1. capa de red

1.1.1.1. tarjeta de red

1.1.1.2. driver de red

1.1.2. Capa de internet

1.1.2.1. ICMP

1.1.2.2. IP

1.1.2.3. ARP

1.1.3. Capa de Transporte

1.1.3.1. TCP

1.1.3.2. UDP

1.1.4. Capa de aplicacion

1.1.4.1. HTTP

1.1.4.2. TELNET

1.1.4.3. SMTP

1.1.4.4. DNS

1.2. actividades previas a la realizacion de un ataque

1.2.1. utilizacion de herramientas de administracion

1.2.1.1. información de dominio

1.2.1.2. grupos de noticias y búsquedas en internet

1.2.1.3. Cadenas Identificativas

1.2.1.4. descubrimientos de usuarios

1.2.2. búsquedas de huellas identificativas

1.2.2.1. identificación de mecanismo de control TCP/IP

1.2.2.2. identificación de respuestas ICMP

1.2.2.2.1. ICMP echo

1.2.2.2.2. ICMP timestamp

1.2.2.2.3. ICMP information

1.2.3. exploración de puertos

1.2.3.1. exploracion de puertos TCP

1.2.3.1.1. TCP connect Scann

1.2.3.1.2. TCP SYN scan

1.2.3.1.3. TCP FIN scan

1.2.3.1.4. TCP Xmas Tree scan

1.2.3.1.5. TCP null Scan

1.2.3.2. exploración de puertos UDP

1.3. escuchas de red

1.3.1. desactivacion de filtros MAC

1.3.2. suplantación de ARP

1.3.3. herramientas para hacer sniffing

1.3.3.1. Tcpdump

1.3.3.2. Ettercap

1.4. fragmentacion IP

1.4.1. Fragmentacion en redes ethernet

1.4.1.1. cada fragmento tiene que estar asociado a otro utilizando un identificador de fragmento comun

1.4.1.2. información sobre su posición en el paquete inicial

1.4.1.3. Información sobre la longitud de los datos trasnportados al fragmento

1.4.1.4. cada fragmento tiene que saber si existen mas fragmentos a continuacion

1.4.2. fragmentacion para enmascaramiento de datagramas Ip

1.5. ataques de denegación de servicio

1.5.1. ip flooding

1.5.1.1. el trafico provocado puede ser>

1.5.1.1.1. aleatorio

1.5.1.1.2. definido o dirigido

1.5.2. smurf

1.5.3. TCP/SYN Flooding

1.5.4. snork

1.5.5. ping of death

1.6. ataques distribuidos

1.6.1. TRIN00

1.6.2. Tribe Flood Network

1.6.3. shaft

1.6.4. tribe Flood Network 2000

1.7. deficiencias en programacion

1.7.1. desbordamiento de buffer

1.7.2. Cadenas de formato