1. Objetivos

1.1. 1. Entender los distintos tipos de vulnerabilidades que presentan las redes TCP/IP.

1.2. 2. Ver qué técnicas de prevención existen contra los ataques más frecuentes.

1.3. 3. Alcanzar unos conocimientos básicos del funcionamiento de las herramientas criptográficas más utilizadas.

1.4. 4. Conocer los sistemas de autentificación más importantes, identificando sus características.

1.5. 5. Ver diferentes propuestas existentes para ofrecer seguridad tanto a nivel de red, de transporte o de aplicación.

1.6. 6. Conocer los diferentes sistemas de deteccion de intrusos.

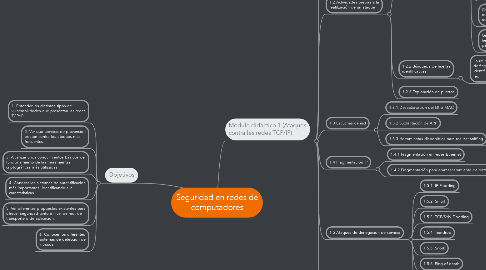

2. Módulo didáctico 1 (Ataques contra les redes TCP/IP)

2.1. 1.1 Seguridad en redes TCP/IP

2.1.1. La familia de protocolos TCP/IP se divide en las cuatro capas siguientes:

2.1.1.1. 1) Capa de red. Normalmente est´ a formada por una red LAN* o WAN (de conexión Network. punto a punto) homogénea. Todos los equipos conectados a internet implementan esta capa. Todo lo que se encuentra por debajo de la IP es la capa de red física o simplemente, capa de red.

2.1.1.2. 2) Capa de internet (o capa de internetworking) . Da unidad a todos los miembros de la red y, por lo tanto, es la capa que permite que todos se puedan interconectar, independientemente de si se conectan mediante línea telefónica o mediante una red local Ethernet. La dirección y el encaminamiento son sus principales funciones. Todos los equipos conectados a internet implementan esta capa.

2.1.1.3. 3) Capa de transporte. Da fiabilidad a la red. El control de flujo y de errores se lleva a cabo principalmente dentro esta capa, que sólo es implementada por equipos usuarios de internet o por terminales de internet. Los dispositivos de encaminamiento* (encaminado- res) no la necesitan.

2.1.1.4. 4) Capa de aplicación. Engloba todo lo que hay por encima de la capa de transporte. Es la capa en la que encontramos las aplicaciones que utilizan internet: clientes y servidores de web, correo electr´ onico, FTP, etc. Sólo es implementada por los equipos usuarios de internet o por terminales de internet. Los dispositivos de encaminamiento no la utilizan.

2.2. 1.2 Actividades previas a la realitzación de un ataque

2.2.1. 1.2.1 utilización de herramientas de administración

2.2.1.1. La fase de recogida de información podría empezar con la utilización de todas aplicaciones de administración que permitan la obtención de información de un sistema como, por ejemplo, ping, traceroute, whois, finger, rusers, nslookup, rcpinfo, telnet, dig, etc...

2.2.1.2. Descubrimiento de usuarios:Otra información relevante de un sistema es el nombre de los usuarios que tienen acceso a estos equipos. Una utilidad que puede ayudar al atacante a obtener estos datos es la herramienta finger: El servicio finger.

2.2.1.3. Información de dominio Durante esta primera etapa de recogida de información, el atacante también tratará de obtener toda aquella información general relacionada con la organización que hay detrás de la red que se quiere atacar. La recogida de esta información puede empezar extrayendo la información relativa a los dominios asociados a la organización, así como las subredes correspondientes. Esto puede obtenerse fácilmente mediante consultas al servicio de nombre de dominios (DNS).

2.2.1.4. Cadenas identificativas: A medida que vaya encontrando nuevos sistemas, el atacante ir´ a complementando la información recogida con toda aquella información que pueda serle de utilidad para explotar posibles deficiencias en la seguridad de la red.

2.2.1.5. Grupos de noticias y buscadores de internet: Finalmente, esta primera fase de recogida de información mediante herramientas de administración suele finalizar realizando una serie de consultas en grupos de noticias, buscadores de páginas web o meta buscadores.

2.2.2. 1.2.2 Búsqueda de huellas identificativas

2.2.2.1. La utilización de estas técnicas se conoce con el nombre de fingerprinting, es decir, obtención de la huella identificativa de un sistema o equipo conectado a la red.

2.2.3. 1.2.3 Exploración de puertos

2.3. 1.3 Escuchas de red

2.3.1. 1.3.1 Desactiovación del filtro MAC

2.3.2. 1.3.2 Suplantación de ARP

2.3.3. 1.3.3 Herraminetas disponibles para realizar sniffing

2.4. 1.4 Fragmentación IP

2.4.1. 1.4.1 Fragmentación en redes Ethernet

2.4.2. 1.4.2 Fragmentación para emmascaramiento de datagramas IP

2.5. 1.5 Ataques de denegación de servicio

2.5.1. 1.5.1. IP Flooding

2.5.2. 1.5.2. Smurf

2.5.3. 1.5.3. TCP/SYN Flooding

2.5.4. 1.5.4. Teardrop

2.5.5. 1.5.5. Snork

2.5.6. 1.5.6. Ping of death

2.5.7. 1.5.7. Ataques distribuidos

2.6. 1.6. Deficiencias de programación

2.6.1. 1.6.1. Desbordamiento de buffer

2.6.1.1. Un ataque de desbordamiento de buffer se basa en la posibilidad de escribir información más allá de los limites de una tupla almacenada en la pila de ejecución

2.6.2. 1.6.2. Cadenas de formato

2.6.2.1. Los ataques que explotan deficiencias de programación mediante cadenas de formato se producen en el momento de imprimir o copiar una cadena de caracteres desde un buffer sin las comprobaciones necesarias.

2.6.3. Este tipo de deficiencias deberían considerar como vulnerabilidades de seguridad a nivel de sistema más que como deficiencias de seguridad de la arquitectura de red TCP/IP.

2.6.3.1. La mayor parte de estas deficiencias de programación pueden suponer un agujero en la seguridad de la red debido a situaciones no previstas como, por ejemplo:

2.6.3.1.1. Entradas no controladas por el autor de la aplicación, que pueden provocar acciones malintencionadas y ejecución de código malicioso

2.6.3.1.2. Uso de caracteres especiales que permiten un acceso no autorizado al servidor del capaz de colapsar gran parte de los sistemas existentes en servicio.

2.6.3.1.3. Entradas inesperadamente largas que provocan desbordamientos dentro de la pila de redes TCP/IP. Ejecución y que pueden implicar una alteración en el código que hay que ejecutar.

2.6.4. Un exploit es un programa, generalmente escrito en C o ensamblador, que fuerza las condiciones necesarias para aprovecharse de un error de seguridad subyacente.