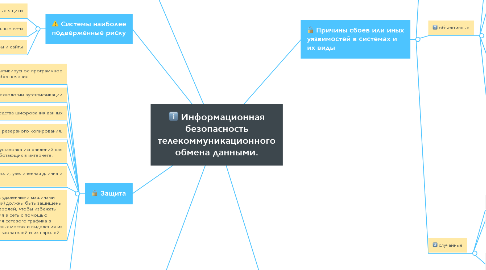

1. Виды угроз

1.1. Физическое воздействие

1.2. Аппаратно-программная

1.3. Радиоэлектронные помехи

1.4. Информационная

1.4.1. Черви

1.4.2. Вирусы

1.4.3. Трояны (троянские кони)

2. Системы наиболее подверженные риску

2.1. Личные почтовые ящики

2.2. Социальные сети

2.3. Государственные реестры и сайты

3. Ущерб

3.1. Умысел

3.1.1. по неосторожности (без умышленного причинения вреда).

3.1.2. с преступным умыслом (прямым или косвенным);

3.2. Степень ущерба

3.2.1. Моральный и материальный ущерб, нанесенный физическим лицам, чья информация была похищена.

3.2.2. Финансовый ущерб, нанесенный мошенником в связи с затратами на восстановление систем информации.

3.2.3. Материальные затраты, связанные с невозможностью выполнения работы из-за перемен в системе защиты информации.

3.2.4. Моральный ущерб, связанный с деловой репутацией компании или повлекший нарушения взаимоотношений на мировом уровне.

4. Причины сбоев или иных уязвимостей в системах и их виды

4.1. субъективные

4.1.1. Несовершенство программного обеспечения, аппаратной платформы.

4.1.2. Разные характеристики строения автоматизированных систем в информационном потоке.

4.1.3. Неточность протоколов обмена информацией и интерфейса.

4.2. объективные

4.2.1. Связанные с техническими средствами излучения:

4.2.1.1. электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств);

4.2.1.2. звуковые варианты (акустические или с добавлением вибросигналов);

4.2.1.3. электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока).

4.2.2. Активизируемые:

4.2.2.1. вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»;

4.2.2.2. закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения.

4.2.3. Те, что создаются особенностями объекта, находящегося под защитой:

4.2.3.1. расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта);

4.2.3.2. организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей).

4.2.4. Те, что зависят от особенностей элементов-носителей:

4.2.4.1. детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности);

4.2.4.2. вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы).

4.3. случайные

4.3.1. Ошибки пользовтелей

4.3.2. Сбои и отказы работы систем:

4.3.3. Ослабляющие информационную безопасность факторы:

4.3.3.1. повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации;

4.3.3.2. неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация).

5. Защита

5.1. Антивирусное программное обеспечение

5.2. Технологии аутентификации

5.3. Средства шифрования данных

5.4. Ресурсы для резервного копирования.

5.5. Оперативная установка исправлений для программ, работающих в интернете.

5.6. Надежные пароли, увеличенная длинна и сложность

5.7. Соединения с удаленными машинами (компьютерами) должны быть защищены с помощью паролей, чтобы избежать проникновения в сеть с помощью прослушивания сетевого трафика в наиболее важных местах и выделения из него имен пользователей и их паролей.

5.8. Внимательное изучение соглашение и прочего

5.8.1. При установке новой операционной системы обычно разрешаются все сетевые средства, что является не безопасным. Кроме вышеперечисленных средств защиты информации, существует еще множество способов предотвращения взломов и краж информации. Для избегания неприятных ситуаций необходимо изучать рекомендации по безопасности и придерживаться необходимых средств защиты.